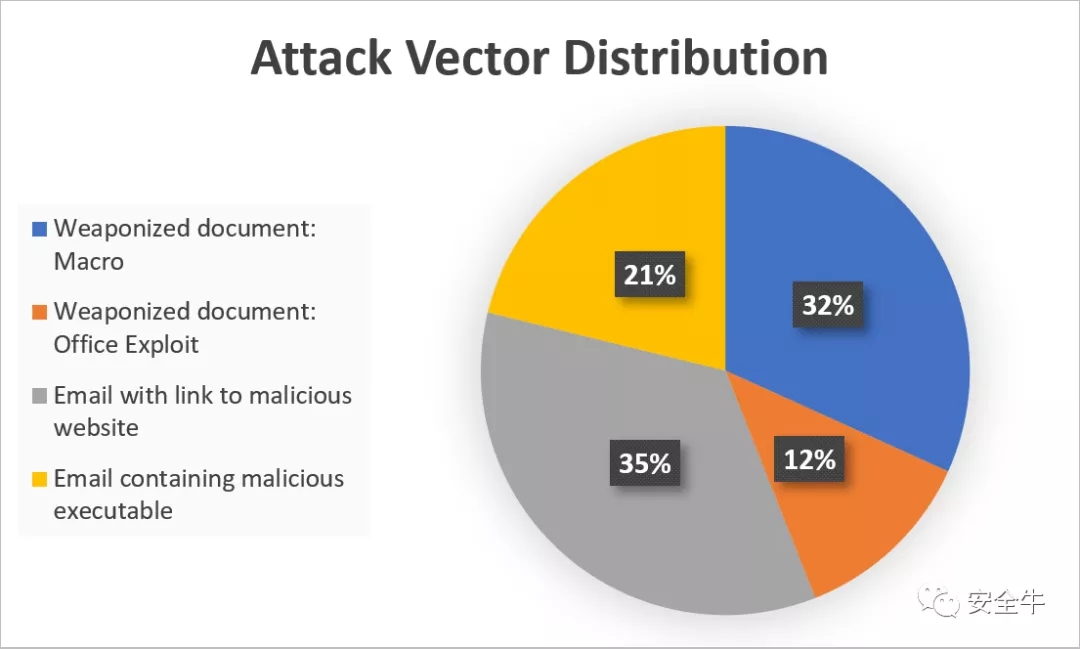

根据网络安全公司Cynet的最新报告,意大利不但是新冠疫情的重灾区,也是新冠相关网络攻击的重灾区。35%的个人电子邮件系统遭受了涉及利用或重定向到恶意网站的攻击,32%的企业受到了恶意宏的影响,而21%的企业收到了嵌入电子邮件正文中的恶意链接。

Cynet在报告中指出,意大利的网络攻击活动(基于Cynet在意大利的远程检测响应MDR服务的客户数据),对于全球CISO来说都有着警示作用。

报告发现疫情期间意大利的网络攻击活动主要有两大类别:

- 尝试获取员工远程账户证书。

- 武器化的电子邮件。

远程用户账号证书盗窃

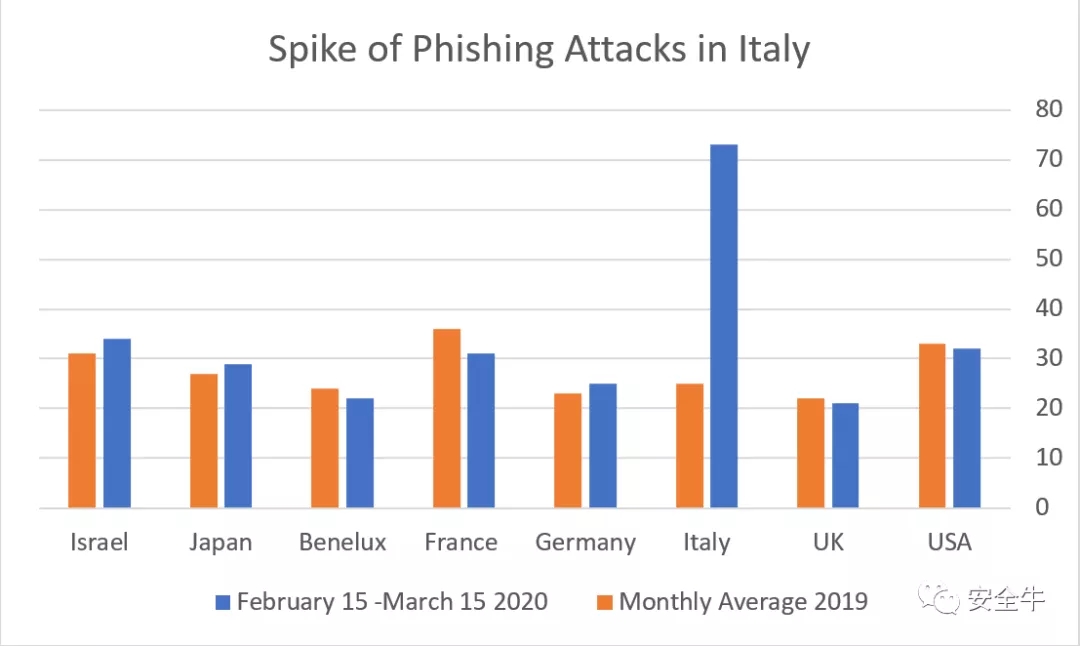

从上图可以看出,与账号证书盗用的钓鱼攻击数量在意大利显著增加,因为疫情期间大量员工需要通过远程登录的方式开展工作,而且很多都使用私有的不安全的设备,这使得远程登录账号成为攻击者最容易得手的目标。

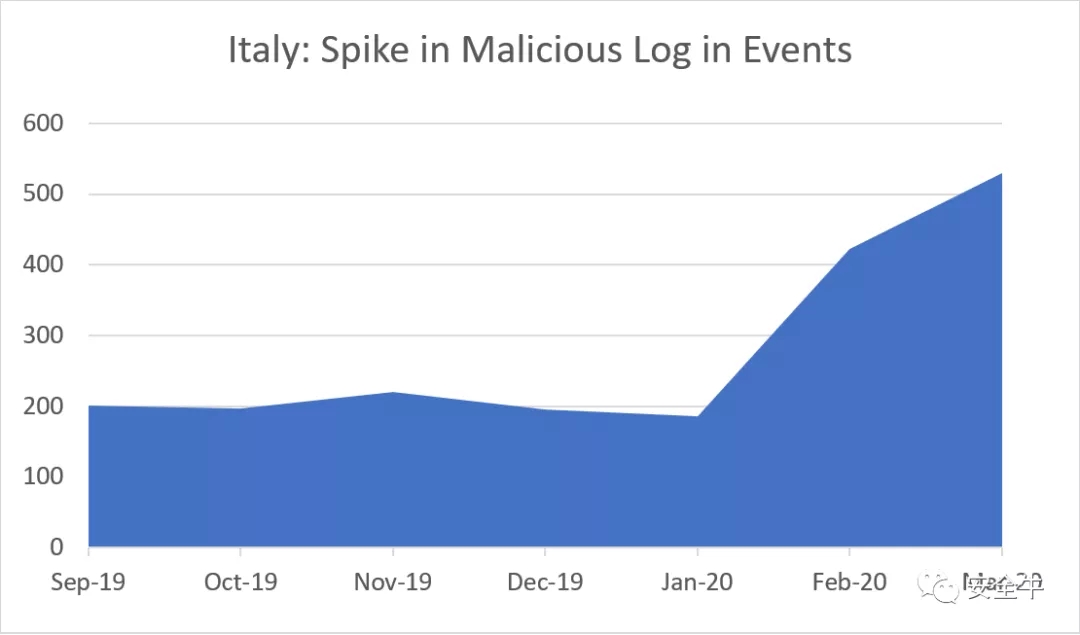

此外,意大利企业客户环境中检测到的异常登录事件也同步暴增:

报告指出钓鱼攻击与异常登录数据的同步增长,表明二者存在密切关系。(说明被窃取的账户数量激增)

武器化的电子邮件攻击

很多远程办公员工使用缺乏安全保护的个人设备,缺乏必要的安全意识培训,这使得“武器化电子邮件攻击”成为最热门的网络攻击方式。下图显示了武器化电子邮件攻击的峰值:

报告指出,只有21%的攻击者包含下载并执行恶意文件的显式链接。绝大多数是更高级的邮件攻击,包含武器化恶意文件或指向恶意网站的链接:

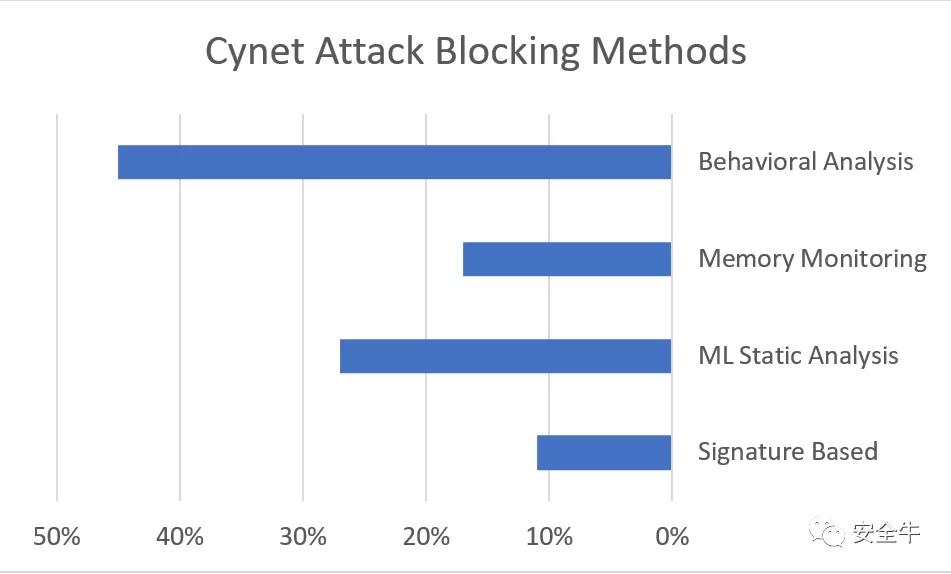

有趣的是,仅11%的恶意签名被阻止了。其余的已成功绕过了签名层保护,但被更为复杂的恶意软件保护机制(行为分析、内存监控、ML静态分析)所阻止:

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】

威胁" title="网络安全威胁">

威胁" title="网络安全威胁"> 威胁" title="网络安全威胁">

威胁" title="网络安全威胁"> 威胁" title="网络安全威胁">

威胁" title="网络安全威胁"> 威胁" title="网络安全威胁">

威胁" title="网络安全威胁"> 威胁" title="网络安全威胁">

威胁" title="网络安全威胁">