威胁情报、APT分析师、事件检测和响应专家、欺骗式或攻击性防御技术开发者和渗透测试人员们经常需要出没暗网、分析危险的恶意软件,或者追踪危险的网络犯罪分子。他们是企业网络安全的“奇兵”和特勤部队,有时也是P4级别的“病毒实验室”的操作者,此类职业的危险性不仅仅是个人信息泄露、违规或者“顶锅”、“问责”等岗位风险,更大的风险在于他们中很多人都在缺乏监督和培训的“无防护”状态下工作,随时有可能成为企业自身网络安全和公共安全的“殉爆”炸弹(尤其是威胁情报工作)。

以下,我们通过对报告的解读了解一下威胁情报从业人员的安全现状:

最性感的,同时也是最危险的职业

在安全牛之前发布的《2020年最酷的20个安全工作岗位》中,威胁猎人和安全分析师等新兴安全岗位是未来几年“最酷”的网络安全职业。而“最性感”的安全职业,非威胁情报专家莫属,因为他们是企业打赢网络安全战争的“大脑”、千里眼和预警机,他们是唯一上至董事会下到业务员都容易理解和爱戴的安全专业人士。

然而,残酷的现实是,威胁情报也是最危险的安全岗位。威胁情报专业人员在互联网的黑暗角落出没,许多人需要经常访问带有恶意软件等在线漏洞利用的网站,并开展对手归因、去匿名化和反情报工作。

根据Cybersecurity Insider发布的《2020年网络威胁情报报告》(以下简称《报告》),企业威胁情报工作的安全管理现状非常糟糕,超出了大多数人的想象。

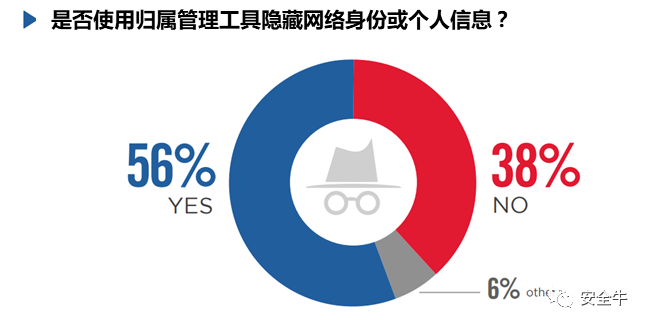

《报告》调查了338位CTI从业人员,发现CTI研究人员在很大程度上依赖于开放源代码情报(OSINT)的收集和分析,所谓“开源“,指的是这些情报是从公开来源收集的数据和见解。CTI人员经常需要代表网络安全运营中心,欺诈调查部门或公共安全团队进行CTI研究活动,这些活动本身就存在固有风险,尤其是一些高危活动,例如深入暗网:

糟糕的是,超过三分之一的威胁情报人员居然没有任何OSINT经验:

更加糟糕的是,如此菜鸟云集的高危岗位,却严重缺乏必要的培训和安全管控措施。

《报告》发现威胁情报人员普遍缺乏必要的安全培训、审计和监控。85%的网络威胁情报(CTI)专业人员很少或根本没有接受过对于确保公司和公共安全至关重要的在线活动的培训。这导致职业风险的急剧上升:

《报告》还指出,导致威胁情报工作更加危险的原因主要有两点:

两大原因

- 缺乏培训,你很难想象让一群未经培训的员工去操纵危险武器而不出意外。

- 缺乏审计和监控,将近30%的企业未能对CTI员工违规或滥用资源实施有效监控。

留神迭代中的法律雷区

随着各国网络安全法案的不断完善,威胁情报工作者还需要警惕不断累积的法律风险。

威胁情报发布方面,企业需要留意2019年11月20日国家互联网信息办公室发布的《网络安全威胁信息发布管理办法(征求意见稿)》,《办法》首次对威胁情报发布做出明确规定,例如个人或企业发布网络安全威胁信息时标题中不得含有“预警“字样,同时《办法》还对威胁情报发布前的汇报实体和发布形式等给出了规范。对于广大网络安全企业来说,尤其要留意《办法》中的这段话:

| 部分网络安全企业和机构为推销产品、赚取眼球,不当评价有关地区、行业网络安全攻击、事件、风险、脆弱性状况,误导舆论,造成不良影响;部分媒体、网络安全企业随意发布网络安全预警信息,夸大危害和影响,容易造成社会恐慌。 |

在威胁情报采集和追踪方面,企业需要留意今年2月份美国司法部发布的《网络威胁情报采集与数据购买法律指南1.0版》,首次对威胁情报采集和黑市交易给出出了明确的法律建议。

根据《指南》,在暗网收集情报或者购买数据方面的小差错,最终可能导致威胁情报工作者陷入严重的法律麻烦中。威胁情报公司Recorded Future指出:

| 弄错这些规则的风险很大。根据相关联邦法规,个人不仅会被处以高额的刑事罚款,而且可能会被判处长达20年的监禁。 |

安全牛在阅读《指南》后发现,该指南给出了两个基本暗网情报行为准则:1.不要犯事。2.不要成为受害者。所谓的不要犯事,主要是指不要主动与论坛中的成员沟通交易,潜水观察,被动采集信息的法律风险很小。另外两个被明确提出的雷区是:

- 不要使用失窃账号(可以继续使用伪造账号)。

- 与犯罪分子谈判以检索或索要被盗数据(例如勒索软件或者数据泄露缓解)的组织也需要格外小心。从不法分子手中购买自己的数据似乎没有法律风险,但是,如果卖方不小心将其他被盗数据包括在其中,尤其是被盗的知识产权、信用卡号等数据,则可能惹上法律风险。此外,如果犯罪实体正好被贴上了恐怖组织的标签,或被归类于出口管制法规,则任何与之进行谈判(哪怕目的是取回自己的数据)的组织都可能因此而接受有关部门调查。

对于企业安全主管来说,鉴于威胁情报采集活动的国际化属性,应当根据我国和其他国家相关网络安全法规,制定清晰明确的威胁情报参与规则,阐明法律责任和协议,明确在进行威胁情报收集时什么可以做,什么不可以做。在网络安全合规全球化的今天,跨国公司或者拥有海外业务的企业开展威胁情报工作可能面临(跨国)民事、刑事或监管的情况下,不断修订完善的明文规则对于降低威胁情报活动的风险将会很有用。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】