当企业安全预算的增长面临“不可持续”风险,CISO应该开始重视哪些安全指标?

CISO最具挑战性的工作之一就是选择正确的指标来量化企业网络安全体系的能力和价值,这是企业网络安全策略和效率的基础。如果说KPI是一种病,那么,没有什么比选择错误的KPI指标更加可怕的事情了,尤其是企业安全预算开始吃紧的黑天鹅时期。

网络安全预算“无厘头”增长已经不可持续

零信任需要钱、威胁情报需要钱、漏洞管理需要钱、下一代防火墙需要钱、下一代SOC/SOAR/SIEM需要钱、数据防泄漏需要钱、勒索软件需要钱、等保合规需要钱、安全意识培训需要钱……这些还都是肉眼可见的、优先级很高的“烧钱项”。

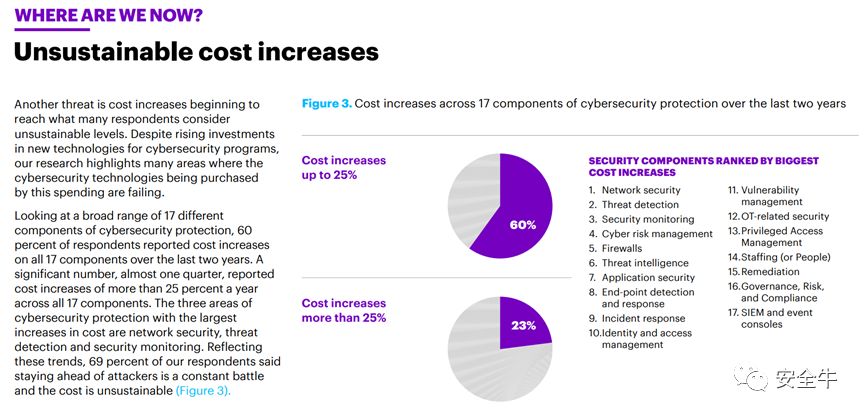

但是不少安全主管,甚至是知名跨国公司或上市公司的安全主管,兜里的预算,都无法完整覆盖多个安全重点投资领域。近日埃森哲的一份CISO报告给出了逐年递增的安全预算中,“最烧钱”的十七个安全技术,排名如下:

数据来自:埃森哲企业安全主管2020领导力报告

正如埃森哲报告中所指出的,当安全投入持续增长与安全“绩效”不成比例的时候,企业安全预算年复一年的“无厘头”增长已经不可持续,CISO必须拿出有说服力的指标为预算正名,否则“没米下锅”的CISO将难以摆脱“救火队员“的荣誉角色。

首先CISO要认识到安全预算是个主观命题,尤其是对于安全预算在整个IT支出占比明显偏低的中国企业,未来很长一段时间,安全预算的增长都是大势所趋。但是,一个根本问题必须得到解决:企业安全预算往往需要借助“想哭病毒”、“删库跑路”之类的重大安全事故来与企业管理层和董事会达成阶段性“谅解”,而不是通过可运营可跨部门沟通的安全指标。

虽然多年以来,企业安全领导者已经使用过无数指标。但是与业务部门和管理层基于指标的沟通机制却并未通畅起来。许多高管和董事会成员经常会抱怨说,这些措施未能帮助他们充分了解或理解安全部门的表现、改进程度以及不足之处,安全的可视性和可测量性依然非常糟糕。

安全公司SpearTip总裁兼首席执行官Jarrett Kolthoff说道:

| CISO们给首席执行官和董事会的报告里包含太多技术术语,例如严重漏洞和补丁数量,但董事会其实并不了解他在说什么。 |

他补充说:

| 这些数字对于CISO可能非常有用,但是CISO需要基于安全指标和标准来提供背景信息,以便董事会了解风险以及需要在安全方面进行多少投资。 |

包括Kolthoff在内的网络安全专家认为,对于不同行业和规模企业的CISO来说,在衡量安全工作效果和策略方面,并没有一套放之四海皆准的安全指标。但是,有一点可以确定的是:有一些安全指标的组合,对于大多数企业来说,都需要格外重视。

五个对企业依然重要的“旧”安全指标

虽然不同地域、不同规模和不同行业的企业面临的安全威胁优先级不尽相同,但是在制定有效的新安全指标方面,有着共同诉求和基本原则:

安全指标需要与安全损失和业务目标挂钩,且能够容易被业务部门或者董事会所理解。

尽管“站在业务目标角度”评估安全性的新指标体系是当下CISO们关注的热点,但资深的CISO和安全管理顾问表示,过去安全团队使用的很多安全指标依然很有价值,CISO应该考虑围绕这些指标添加其他上下文内容。

1. 平均恢复时间MTTR

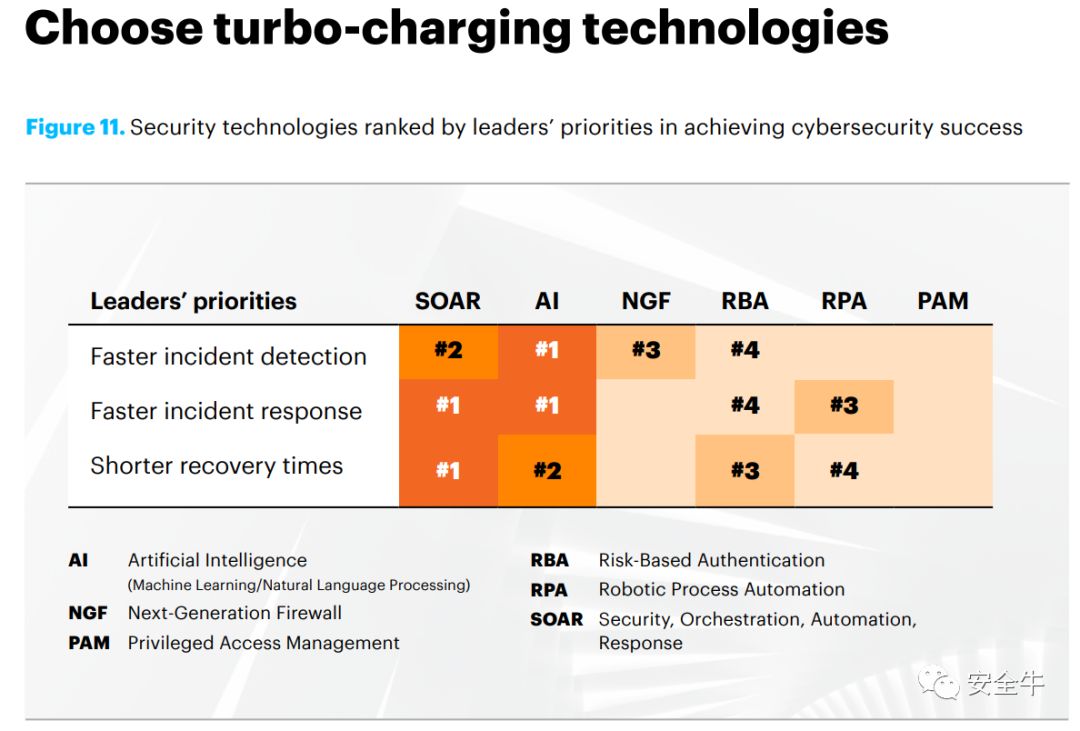

Harmer根据组织已确定的风险意愿,测量受事件影响的用户百分比,安全团队解决问题的速度以及该时间是否达到、超过或少于目标时间。根据埃森哲2020年CISO领导力报告,在提高检测响应速度,减少MTTR方面,CISO对新技术采用的优先级如下:

可以看出,SOAR和AI是CISO极为看重的两个安全技术,而且二者具有互补性,AI在快速检测(MTTD)方面有优势,而SOAR则是缩短恢复时间的终极方案,因此SOAR和AI对于安全决策者来说,只有双剑合璧才能达成最佳安全指标。

2. 平均检测时间MTTD

诸如平均检测时间(衡量从一次成功攻击到检测出这段时间所花费的时间)之类的指标,可以反映企业安全系统的运行状况并可以进行跟踪改善。这些指标有助于CISO与最高管理层讨论需要进行哪些投资才能实现改进。此外,这样的度量标准鼓励持续改进。

3. 渗透测试

与模拟网络钓鱼攻击一样让渗透测试相关指标能够表明组织抵御此类事件的能力以及可以随时间推移跟踪改进的程度。这是很多CISO以及高管和董事会成员所理解和重视的指标。

4. 漏洞管理

CISO可以考虑开发漏洞管理的指标,以用于报告其漏洞管理程序的有效性,不应该只报告已完成的补丁程序的数量,而应该根据组织的安全状况来衡量安全部门管理漏洞的能力,从而最大程度地发挥指标的作用——不是要修补100个低风险补丁,而是要确保尽快修补风险最大的漏洞。

5. 安全审计

一些CISO使用了NIST、ITIL和互联网安全中心(CIS)框架开发了计分卡,这非常有助于快速展示安全工作的成效和进展。

放弃4个指标

随着用于考量企业安全能力、有效性的性指标的出现,专家建议减少甚至放弃使用以下安全评估指标:

1. 攻击次数

CISO辛普森认为:

| 没有人关心您是否一个月内阻止了10万次攻击,这好比说,如果您的收入为100%,那我为什么还要再给您100万美元呢? |

此外,企业面临的威胁不是阻止10万次低级别攻击,而是要阻止可能使公司倒闭的致命攻击。

2. 补丁完成数

原因同上。

3. 确定的漏洞

原因同上。

4. 被阻止的病毒

原因同上。

尽管上述四个指标对于CISO而言是对已完成工作的内部衡量,或者对于确认组织是否达到合规要求有其意义,但它们本身几乎没有价值,而且可能会使企业陷入一种错误的安全感。

需要关注的两个新指标

一些新兴的安全指标往往不在CISO的雷达图内,例如“人员满意度”,例如安全牛曾经推荐过网络安全的下一关键指标:MTTH(平均强化时间)。

1. MTTH(平均强化时间)

MTTH是指漏洞披露到武器化和商品化形成巨大杀伤力之前的这段时间窗口内,企业安全团队如何缩短漏洞缓解和安全加固措施的部署周期。下一代企业网络安全有两个关键“抓手”,一方面企业需要缩短“反射弧”,大幅提高检测和响应速度,缩短驻留时间,这也是xDR相关产品和概念持续火爆的原因;另一方面,在预防阶段,需要大幅度缩短强化时间,扭转与攻击者龟兔赛跑的不利局面,但这一点目前受到的重视还不够。

2. 员工安全培训率

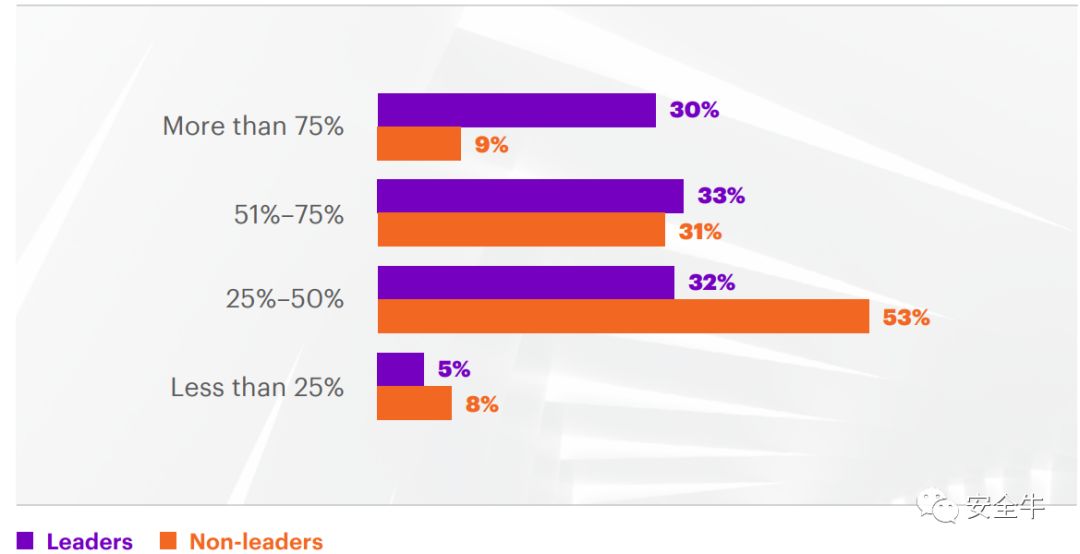

根据埃森哲的报告,网络安全优秀领导者和普通领导者对培训的重视程度有重大差异,从上图的调查数据可以看到,对于新的安全工具和产品,超过30%的优秀领导者的团队培训率超过75%,只有9%的普通领导者的团队获得超过75%的培训率。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】