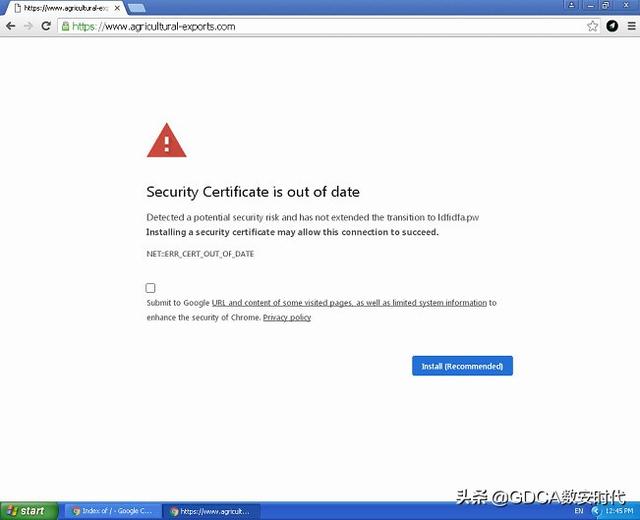

网络罪犯分子一直在尝试一种新的分发恶意软件的方法:通过含有指向恶意软件的“安装(推荐)”按钮的过期安全证书虚假警报。

这一计划背后的恶意软件运营者显然是指望用户不知道安全证书是什么,也不了解安全证书的更新情况,于是利用了用户希望保持网络安全的心理。

方案

卡巴斯基实验室的研究人员表示,这些恶意警报已经出现在许多受感染的、主题不同的网站上被发现,而最早的感染可追溯到2020年1月16日。

欺骗性通知以覆盖的iframe形式传递,该iframe从第三方来源加载内容。事实上,浏览器的地址栏显示了受感染站点的URL,即使显示了假警报,也会让警告看起来是合法的。

如果用户上当并点击“安装(推荐)”按钮,就会收到恶意软件。在过去的攻击中,这可能是下载型木马Buerak或者Mokes后门,但在以后的攻击中,任何类型的恶意软件都可以进行分发。

旧技巧的新玩法

恶意软件运营者多年来一直在使用虚假警报来促使用户下载特定版本的、广泛使用的某个软件(例如Adobe Flash Player、Google Chrome)的新版本,而利用过时安全证书的警报其实只是一个很老的技巧,做了点新花样。

近期用户看到安全证书相关警报的频次相比平时会更高,这和Let’s Encrypt将从3月4日起会撤销近300万个TLS证书有关,恶意软件分发者利用这个时机在积极活动。

为什么ssl证书会过期?

很多人第一直觉是CA机构为了收费所以设置了有效期,这确实是其中一个原因,还处于对安全方面的考虑,CA机构也不能保证一个网站永远是合法的,所以需要定期的来检查一下网站,此外还有一个重要的原因是吊销,当网站的私钥丢失时,网站应该向证书颁发机构CA申请将他们的证书加入到证书吊销列表里。当用户访问https站点时,浏览器会自动向CA请求吊销列表,如果用户访问的站点提供的证书在CRL里,浏览器就不信任这个证书,因为攻击者可能拥有同样的证书。

所以如果证书永久有效,随着越来越多的私钥丢失,吊销列表也越来越大,因为只有加进去的,没有剔出去的,这既给CA增加流量压力,也会增加浏览器的流量。而一旦有效期只有几年,那么CA就可以将那些已经过期了的证书从CRL里剔除就可以了,是不是很专业,总之就是把一些不信任的证书剔除掉。

使用过期的证书会发生的风险

ssl证书能保证网站流量不被劫持,一旦ssl证书过期失效,那么网站流量就很有可能被劫持。对于普通网民来说,如果他们的浏览器警告他们网站不安全,或者在这种情况下他们的连接不安全,那么大多数网民一定会选择不再继续访问该网站。