过去几年,安全人员关注的焦点是网络犯罪的组织化和市场化趋势,包括各种攻击即服务(例如DDoS as a Service、RaaS勒索软件即服务等)、恶意软件产业化发展等。但是2019-2020年,老式黑客电影中常出现的场景,黑客飞速敲击键盘在命令行工具中输入字符的“手动攻击”再次回归主流!

近日,据CrowdStrike、Rapid7等网络安全公司的监测分析, “无恶意软件”攻击势头正在上升成主流攻击手段,对企业安全防御者构成严重威胁和挑战。

他来了,他带着键盘来了

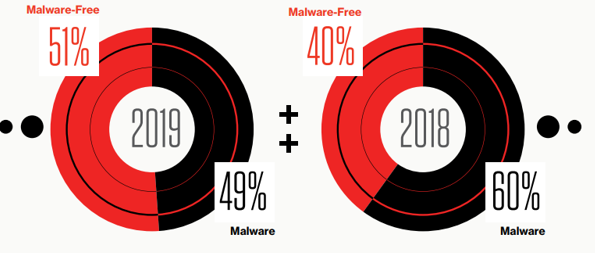

CrowdStrike的最新安全报告数据显示,2019年,黑客用键盘逐行输入命令的“手动攻击”反超了全球范围内由恶意软件传播引领的“现代化大规模自动化攻击”。

一段时间以来,经验丰富的网络罪犯和国家黑客一直在通过新方法来提升“杀伤力”,例如,潜入目标网络并冒充真实用户来掩盖其安全工具的活动,使用被盗的凭据并运行合法的工具来窃取数据。

在CrowdStrike的威胁事件响应报告中,此类所谓的“无恶意软件”攻击首次超越基于恶意软件的攻击,在2019年攻击事件中的占比达到51%,超过后者的49%(上图)。而在2018年和2017年,全球攻击事件中恶意软件的占比还高达60%,无恶意软件攻击的占比约40%。

用CrowdStrike的话来说,无恶意软件攻击是一种潜入受害组织的方法,它没有在计算机磁盘上使用恶意文件或文件片段。除了凭据或合法工具被盗外,这种类型的攻击还可以从内存中执行代码,并且只能通过检测异常行为的高级工具和技术,或通过威胁搜寻来检测。

也许我们可以把这种趋势解读为:APT的常态化,但无论规模还是频率和影响范围,无恶意软件攻击都要远超APT。

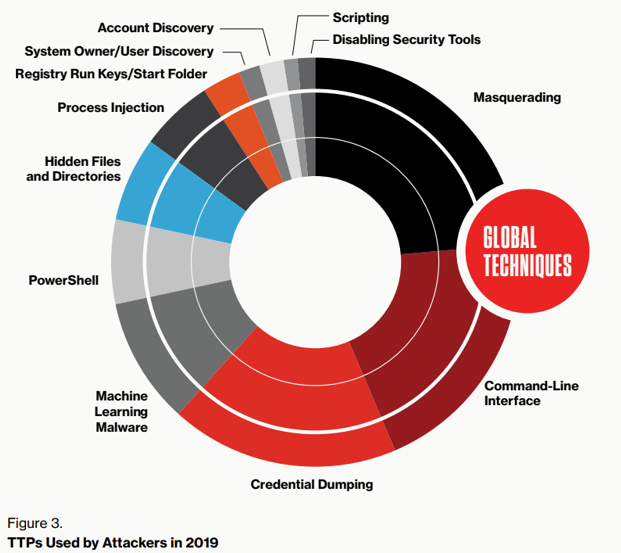

从Crowdstrike的2019年网络攻击TTPs统计(上图)中也可以看到,一度被脚本小子和恶意软件抢了风头的传统黑客又回来了,他们主要使用“手动模式攻击”,例如命令行界面,PowerShell以及隐藏文件和目录。这些技术在2019年观测到的许多复杂攻击中都发挥了重要作用,这些攻击的一个共同特点就是攻击中有黑客个人参与并引导。

安全专家担心,如果攻击者加倍实施无恶意软件攻击,那么企业现有的安全工具,乃至企业的整个安全防御体系将不堪重负,形同虚设。

CrowdStrike的CTO Michael Sentonas表示:

随着越来越多的攻击者找到绕过传统安全工具的方法,无恶意软件攻击正在快速增长。而且,攻击者并不满足于绕过常规的防病毒软件,他们也开始绕过下一代AV产品。这正推动无恶意软件攻击的大幅度升级。如果无恶意软件攻击占比达到60%或以上,那将是一个极为严峻的问题。

Sentonas指出,问题在于,大多数组织都没有技术能力来区分合法用户或窃取其凭据的攻击者。

手动化挑战自动化

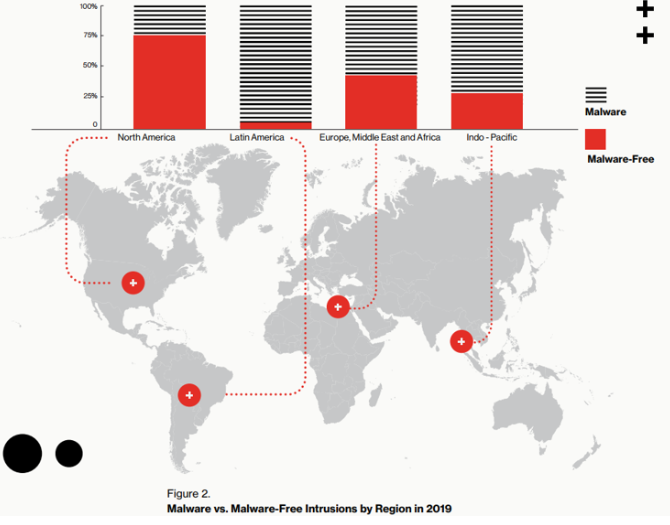

根据CrowdStrike的报告,去年大多数无恶意软件的攻击都发生在北美(上图),四分之三的攻击并未在受害组织内部部署恶意软件。

当越来越多的攻击者开始采用“手动攻击”,网络安全业界开始流行的自动化检测和响应(例如SOAR)技术就会面临挑战。

安全公司Rapid7的研究者也发现,越来越多的攻击者渗透进目标时会放弃使用恶意软件。Rapid7的研究主管Tod Beardsley说:

攻击者正在使用有效凭据或重用其他攻击中获取的凭据,这简直防不胜防。 这不是您可以轻松地自动化编排防御的威胁。

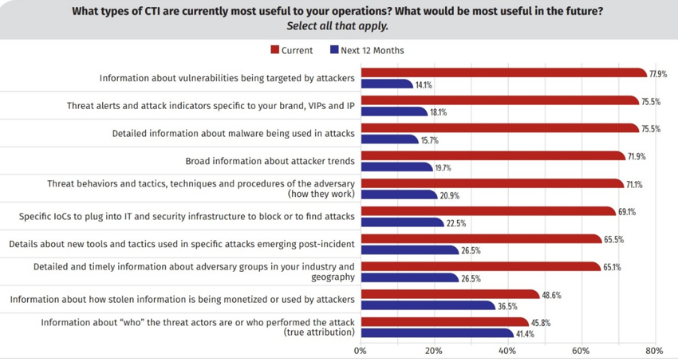

这同时也意味着,随着手动攻击的流行,账户凭据的泄露,对企业的威胁越来越大。根据SANS针对企业安全部门的调查,失窃信息在地下黑市的交易变现与利用(暗网情报)是未来12月内,CSO们眼中最有价值的威胁情报信息之一(下图):

CrowdStrike首席技术官Sentonas表示:

今年将是一件有趣的事情:无恶意软件的攻击是否会继续增加,这是否与(攻击者的)驻留时间相关?如果这是未来两年到四年的网络安全趋势,那么我们就遇到大麻烦了,因为越来越多的攻击方法可以绕过安全控制机制。

人的因素

安全业界普遍认为,无恶意软件攻击防御的关键是“人的因素”。

Rapid 7的Beardsley认为,面对自动化安全运营和防御技术难以招架的手动攻击威胁,组织需要重视“人的因素”,授权最终用户成为安全文化的一部分(安全是每个人的责任,而不仅仅是企业安全人员的责任)。

安全厂商Sophos的首席研究科学家Chester Wisniewski认为:

现在,有更多的攻击者是人。因此对合法工具的恶意用途检测尤为关键。例如,如果发现Nmap网络监视工具在DMZ中的Web服务器上运行,那应该是一个危险信号。没有人可以在DMZ的服务器上运行它。

Wisniewski指出,如果合法的安全工具在常规使用时间(范围)以外运行,则构成安全事件。我们必须清楚,你可能不是唯一使用这些工具的人,使用者也可能是坏人。