DoppelPaymer勒索软件的运营商启动了一个站点,他们将使用该站点用来羞辱那些不支付赎金的受害者,并发布在加密受害者计算机之前盗取的所有文件。

这是由Maze 勒索软件启动的一种新的勒索方法,在加密文件之前先窃取文件,然后利用它们作为使受害者支付赎金的手段之一。

如果受害者没有支付赎金,则勒索软件运营商会在公共“新闻”站点上释放被盗文件,让受害者面临数据泄露带来的威胁:政府罚款、诉讼以及网络攻击。

Maze 采取这种策略后不久,其他勒索软件家族(包括Sodinokibi,Nemty和 DoppelPaymer)也开始了这种做法。

DopplePaymer启动了公共泄漏站点

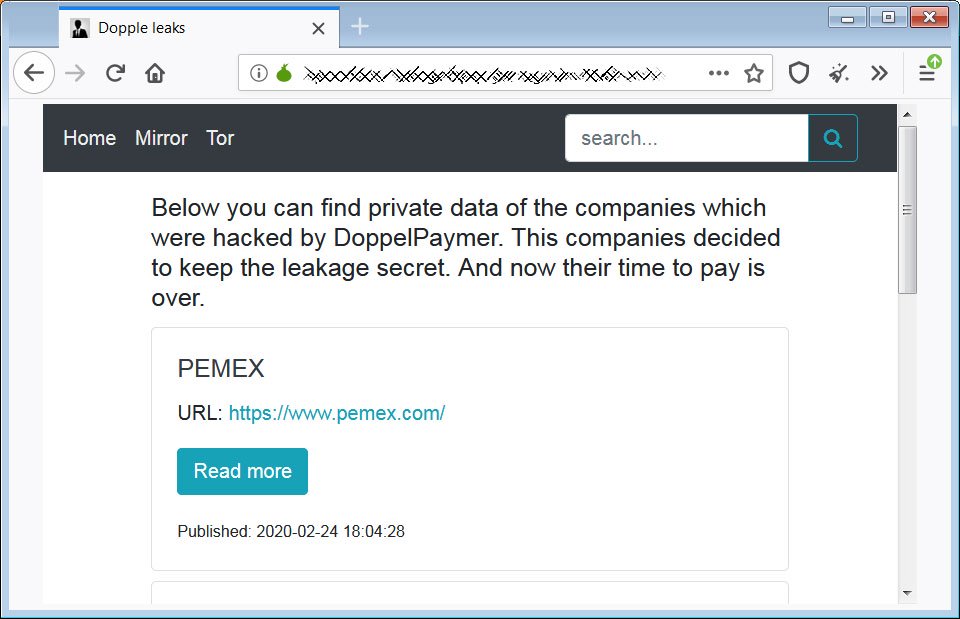

如今,DoppelPaymer勒索软件的运营商紧随Maze的脚步,推出了一个名为“ Dopple Leaks”的网站,该网站将用于泄露文件并羞辱无偿付款的受害者。

DoppelPaymer是一个针对企业的勒索软件,危害企业网络并最终获得管理凭据的访问权限,然后在网络上部署勒索软件以加密所有设备。由于这些攻击会加密数百甚至数千个设备,因此它们往往会对运营商产生巨大影响,也因此,攻击者会要数目巨大的赎金。

勒索软件运营商表示,他们创建此网站(Dopple Leaks)是对受害者的一个警示,如果他们不付款,他们的数据和姓名都会被公开。

据了解,该新站点处于“测试模式”,目前主要用于羞辱受害者并发布一些从受害者那里窃取的文件。

DoppelPaymer网站上的Pemex信息

目前,这个页面上列出了四家DoppelPaymer声称已加密并且未支付赎金的公司。

除Pemex以外,其他3家公司的描述以及DoppelPaymer运营商所需赎金如下:

- 一家总部位于美国以外地区的商户帐户公司,赎金总额为15个比特币(约合15万美元)。

- 一家法国云托管和企业电信公司,赎金为35个比特币(约合33万美元)

- 一家位于南非的物流与供应链公司于2020年1月20日被加密,赎金为50个比特币(约合50万美元)。

而墨西哥国有石油公司Pemex是在2019年11月10日遭到DoppelPaymer的袭击。攻击者要求568个比特币(当时490万美元)作为解密器金额。

在所有站点中,DoppelPaymer仅从Pemex窃取了大量“仍未分类”的文件而在其他三家公司,他们只偷了一些文件,因为“没有什么有趣的事”或“这不是我们的目标”。

他们说,既然已经创建了该站点,就会计划进行更多的数据泄漏。

将勒索软件攻击视为数据泄露

勒索软件攻击必须像数据泄露一样对待。

多年来,勒索软件攻击者一直在浏览并窃取受害者的文件,然后再加密计算机并威胁会公开这些文件。

但直到最近,勒索软件运营商才做了这件事——公开受害者文件。

既然他们已经这样做了,并且越来越多的勒索软件运营商已经加入进来,那么企业需要对这些攻击事件保持透明公开,并将这些攻击视为数据泄露。因为不仅是公司数据被盗,而且供应商和客户数据以及员工的个人信息也被盗取了。

如今,透明度比以往任何时候都更为重要,而隐藏这些攻击事件反而使企业的员工面临长期风险,因为其数据非常可能被用来身份盗窃和欺诈。