【51CTO.com快译】消息平台真的是固若金汤吗?

普通用户可能会天真地认为:像WhatsApp和Signal之类流行的社交聊天工具,对于消息的加密一定十分地周全,而对于业务交流以及隐私的管控一定非常的完美。可是事实恰好相反。由于加密通信的复杂性,和即时通讯的实时并发性,各大企业级消息应用平台可能会让海量的消息变得更加容易泄露,也更加容易遭到黑客的攻击。

平心而论,WhatsApp和Signal之类的应用已经启用了诸如H-256等高级加密技术,并且能够根据与用户之间的协定,在保留了一段时间后,销毁掉平台上存储的消息。但是正所谓“道高一尺、魔高一丈”,黑客们的技术也是在逐日递增,不断迭代。因此,实时消息被截获、读取、甚至是篡改的风险,一直都存在着。

端到端加密(E2EE)为您保驾护航

为了保护消息的机密性和内容的隐私性,平台往往在消息的传输过程中采用端到端的加密技术。它的基本原理是:从服务器发出消息之后,端到端加密方法会将消息、或流媒体转换为不可追踪的数据块,也就是我们通常所说的“密文”。密文消息在通信渠道上沿路被传输,直至到达接收对端才被解密。这样我们就保护了消息中的数据信息,不会遭受到未经授权的访问或窥探。

为了方便起见,您可以将端到端加密理解为一个“保镖”。他从您的家中接到您,帮您带上面具,陪您一起乘坐各种交通工具,最终与您一起步行到达目的地的入口。下图展示了在一个消息传输平台内部,整个端到端加密是如何流转和实现的过程。

企业级消息传输平台需要的不只是端到端加密

在联邦调查局(FBI)最近一次的调查中,他们发现FBI特工能够轻松地接入聊天进程,并从加密服务器上访问到由前参议院情报委员会助手James Wolfe在Signal平台上发送的消息记录。这些加密消息中的某些内容甚至被披露到了《纽约时报》上。

FBI到底是如何找到破解密码的后门,又是如何取得加密消息平台的信任,目前尚不得而知(有分析认为他们利用了Pegasus之类的软件技术)。但是值得注意的是:当前技术界存在着一些被低估的协议和操作系统,例如OMEMO和RattleSnake OS。它们专为横跨多种设备的安全消息传输场景而设计。在目前的市场上,像MirrorFly之类的公司,就能够针对消息传输应用提供上述加密协议与操作系统。

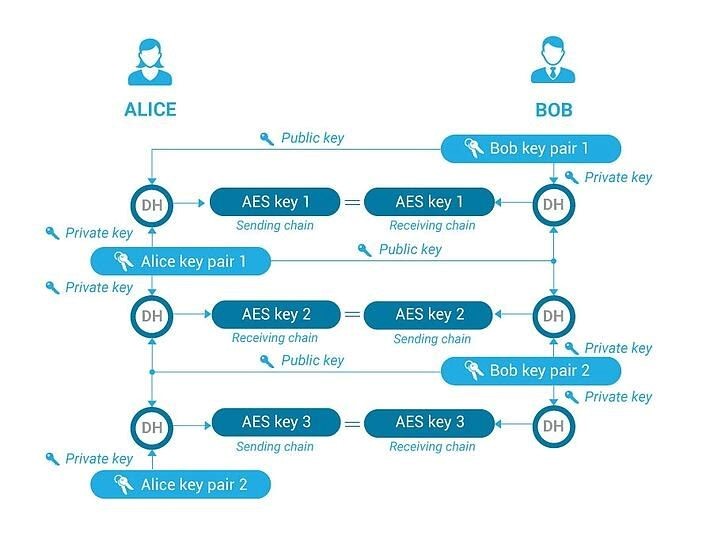

如下图所示,OMEMO是一种使用了Double Ratchet(双棘轮)算法,来为多个客户端(端点)提供加密服务的协议。

OMEMO协议的基本功能包括:

- 对称的端到端加密:使用相同的密钥在发方进行消息加密,并在收方执行消息的解密。对称算法的最大优势在于简化了密钥交换的复杂性。

- 独立密钥更新:在该协议算法中,我们不需要对等或公钥基础设施(PKI)来获取新的密钥,只要通过密钥派生函数(key derivation function,KDF),使用伪随机函数从密钥值(如:主密钥)中导出一个或多个密钥即可。

- 前向保密性(Forward Secrecy):由于为每一条消息都分配并使用了唯一的临时密钥,因此就算某个特定的消息集被破解,所有使用了不同密钥的其他消息仍然可以“保守秘密”。

- 合理的隐蔽性(Plausible Deniability):即使某条消息被成功截获,窥探者也无法确定是谁发送了该消息。

- 无乱序消息或消息丢失:每条消息都在其头部被嵌入了会话号。就算某条消息未传输成功,也不会扰乱整条密钥的派生链(derivation chain)。

Double Ratchet算法的工作原理

如下图所示,在我们使用AES-256算法加密消息时,虽然算法本身牢不可破,但是最困难的部分是:如何让多个接收方在不安全的通道上共享密钥。

在一对一的通信场景中,Double Ratchet算法的处理过程是由Diffie Hellman(DH)密钥交换来进行的。Double Ratchet算法是同时执行多个Diffie Hellman密钥交换的理想方法。因此,整个通信是通过并行地运行两个Ratchet算法来实现的,即:

- 根链

- 发方与收方链

而上文提到的RattleSnake OS主要被用于防御性的通信场景之中。它利用跨平台工具,使用AWS基础设施来构建自己的操作系统。

RattleSnake OS在消息传输平台上的优势

- 就像iOS和Android两种移动端系统那样,我们可以在RattleSnake OS上构建可自定义的聊天通道。

- RattleSnake OS支持Google Pixel、以及其他品牌的智能手机硬件。

- 它包含许多增强的安全性功能。

- 基于RattleSnake OS构建的消息传输平台,可以充当端到端加密和系统功能的混合安全层。

总结

综上所述,我们在选用即时通讯工具、特别是企业级消息传输平台时,不可盲目跟风,从而导致用户面临未知的风险,以及高级攻击者的威胁。我们应当通过充分评估,采用类似RattleSnake OS之类更为安全的加密标准,来全面地管控自己的消息应用程序和服务。

原文标题:End-to-End Encryption Isn’t as Safe as You Think!,作者:Parthiba

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】