安全审核是组织可用来测试和评估其整体安全状况(包括网络安全)的多种方式的高级描述。您可能会使用多种类型的安全审核来实现所需的结果并实现您的业务目标。

为什么安全审核很重要

如果您只跟踪一点网络安全新闻,就应该对审计为何如此重要有一个直观的了解。定期审核可能会发现新的漏洞和组织变革的意料之外的后果,最重要的是,法律对某些行业(尤其是医疗和金融行业)要求进行审核。

这是运行安全审核的一些更具体的好处:

- 验证您当前的安全策略是否足够

- 检查您的安全培训工作是否将针刺从一次审核转移到了下一次审核

- 通过关闭或重新使用在审核期间发现的无关的硬件和软件来降低成本

- 安全审核发现由新技术或新流程引入您的组织的漏洞

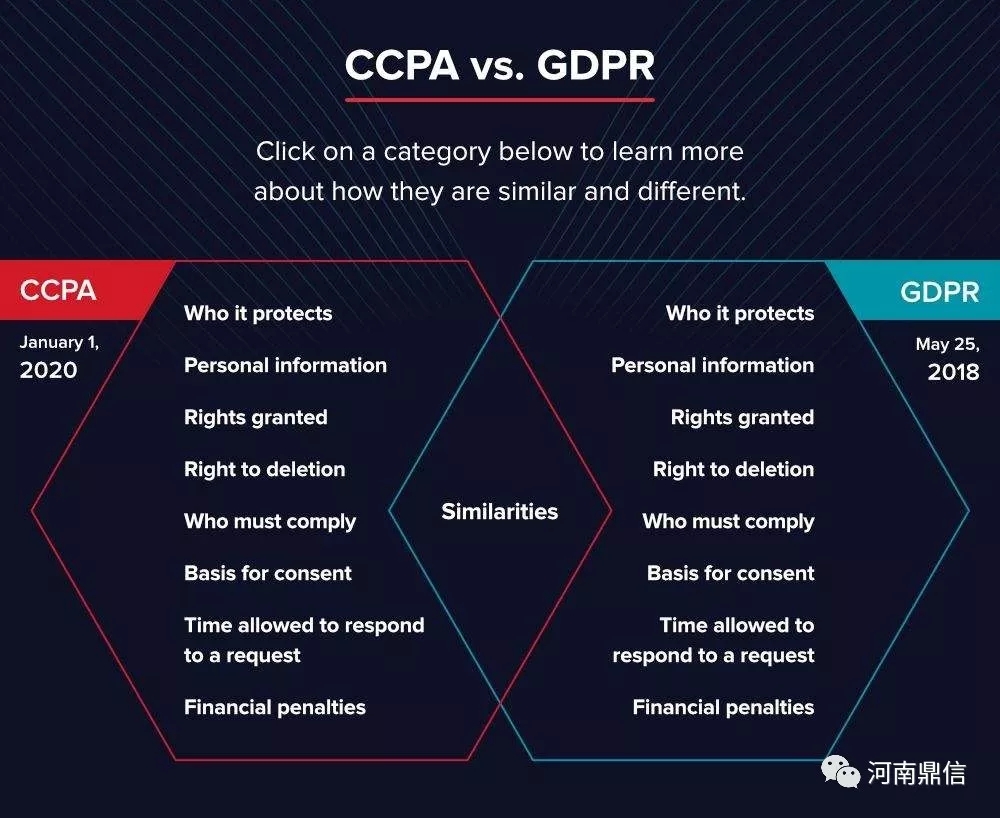

- 证明组织符合法规-HIPAA,SHIELD,CCPA,GDPR等

安全审核如何工作

Gartner编写了一份综合指南,以计划和执行审核。在研究过程中,Gartner确定了一些关键发现,这些发现可以帮助组织更好地计划和利用审计。

他们发现公司将审计重点放在合规性活动上,而不是评估对组织的风险。符合性表单上的复选框非常棒,但这不会阻止攻击者窃取数据。通过重新组织安全审核以发现整个组织的风险,您将能够在此过程中勾选与合规性相关的框。

Gartner还发现,审计工作往往在筒仓中进行,而没有组织中许多关键利益相关者的广泛支持和支持。他们建议组织与多个利益相关者一起构建可更新和可重复的跨职能安全审计项目计划,以便您可以随时间跟踪您的成功和失败。

安全审核应遵循以下基本格式:

1. 定义评估标准

安全审核仅是其早期定义的完整程度。确定公司在审计中需要解决的总体目标,然后将其分解为部门优先事项。

签署安全审核的所有业务目标,并跟踪范围外的项目和异常。

Gartner建议公司在审核之前就如何执行和跟踪评估以及如何收集和处理结果达成协议。

注意事项:

- 行业和地理标准(例如,HIPAA,CCPA,GDPR等)

- 维护所有发现的风险向量的威胁目录

- 您的利益相关者是否参与并能够参与?

- 尽可能利用外部资源,经验丰富的安全审核员可以帮助您提出正确的问题并成功指导审核

最重要的是,组织的优先级一定不能影响审核的结果。

简而言之,不要忽视坏东西,因为它会使您的工作变得困难。

2. 准备安全审核

定义了所有成功标准和业务目标后,就该对这些项目进行优先级排序了。为了进行出色的审核,公司必须使自己的工作与清单上的头条内容保持一致。并非每个项目都是头等大事,也不是每个头等大事都需要最大的努力。

在此步骤中,选择实现业务目标所需的工具和方法。查找或创建适当的调查表或调查以收集正确的数据以进行审核。避免将方形钉工具插入要求的圆孔中,并且不要一刀切。

3. 进行安全审核

在审核过程中,请注意提供适当的文档并在整个过程中进行尽职调查。监视审核的进度以及收集的数据点的准确性。使用以前的审核和新信息,以及审核团队的指导,仔细选择要降入的兔子洞。您将发现需要进一步检查的细节,但首先要与团队优先处理这些新项目。

使用先前步骤中约定的定义,完成审计并与所有利益相关者社会化结果。根据审核创建操作项目列表,并确定修复和更改的优先级,以补救发现的安全项目。

4. 当心风险和陷阱

成功的安全审核可能会遇到一些挑战:

避免进行即时评估,信任流程

支持结果的事实–人们会回击并质疑审计的有效性,并确保其彻底和完整

提防审计中定义不明确的范围或要求,它们可能被证明是浪费时间

审核应该发现您的操作风险,这不同于过程审核或合规性审核,而是要专注于风险

安全审核的类型

Gartner针对三种不同的用例描述了三种不同的安全审核。

一次性评估:一次性评估是针对特殊情况或特殊情况执行的安全审核,并在操作中触发。例如,如果您要引入一个新的软件平台,则需要进行一系列的测试和审计,以发现您要引入到商店中的任何新风险。

通行费评估:收费网关评估是具有二进制结果的安全审核。通过审核可以确定可以将新的流程或过程引入您的环境。您所确定的风险并没有寻找可以阻止您前进的热门广告。

投资组合评估:投资组合安全性审核是年度审核,半年审核或定期进行的审核。使用这些审核来验证是否遵循了您的安全流程和过程,并且它们足以满足当前的业务环境和需求。

在IT审核中寻找什么

这是您在审核期间可能发现并标记的内容的不完整列表。

- 密码复杂度不足

- 文件夹上的许可ACL过多

- 文件夹上的ACL不一致

- 文件活动审核不存在或不充分

- 审核数据的审核不存在或不充分

- 在所有系统上正确的安全软件和安全配置

- 系统上仅安装兼容软件

- 遵循数据保留政策

- 灾难恢复计划已更新并经过测试

- 事件响应计划已更新并经过测试

- 通过加密正确存储和保护敏感数据

- 遵循变更管理程序

【编辑推荐】