阿里妹导读:身份认证安全的 AI 化,是未来的一个大的趋势。相信很多安全从业人员对最近两年IDaaS在业界的兴起都耳熟能详。它是Gartner中区别传统IAM产品的一个定义,全称是IDentity as a Service,主要是指云化的身份认证服务。今天,我们就来聊聊身份认证安全如何为远程办公抗疫保驾护航。

行业趋势

本次2019-nCoV病毒的爆发,加速了办公上云和移动的演变过程。无数企业今年的开工都转到了线上,几万人的直播,这种临时性的波峰需求能良好的适配非云莫属。这场突如其来的变故,也催熟了移动办公的需求。员工都在家里,通过自己的移动设备来参与工作。

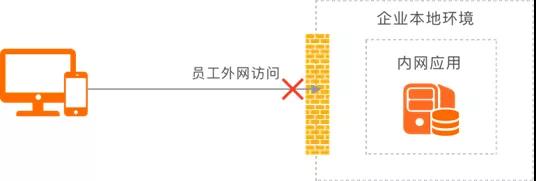

传统企业远程办公

即使没有这些,IDaaS专注的密码技术的安全挑战在过去也是与日俱增的。如果说通过对称算法的账户密码方式容易被撞库,今天,即使用非对称技术生成的短期令牌,也仍然受到了挑战。通过发一个钓鱼的宏文件,或是一张有恶意脚本的图片,都可以窃取你的会话凭证的,无论它有多少个字节长。企业能做的,就是启用更复杂的安全策略,但是在用户体验上,又带来了更多的诟病。

如上所述,企业很快发现更细粒度的去验证用户看起来并不可行。未来,通过引入AI技术,对所有对内和对外的业务系统的访问进行全面分析计算,动态检查和更新现有的安全策略,然后利用适当的自动安全控制,通过后台来决定是否允许对核心系统的访问,会大行其道。所有这些努力都是既安全又不会让用户烦恼。

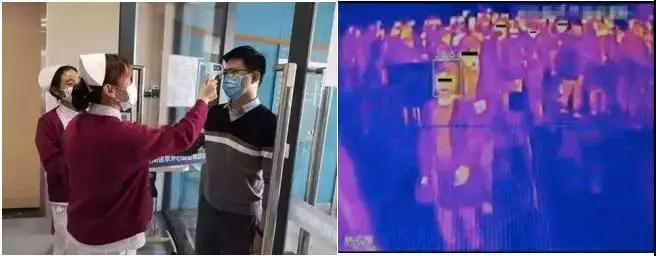

AI技术发展到今天,除了BostonDynamic那个机器人的惊艳后空翻,在这次抗疫过程中也是大显身手。尽管机场车站人来人往,但是测温设备已经能快速甄别出发热人员。

人工vs自动

ESG年度研究报告指出,2020年安全性投资的前4个重点领域排在首位的是:使用AI/ML进行威胁检测的人工智能网络安全技术(32%)。原因很简单,未来的数据是海量的,靠人工去筛选,效率是个大问题。如果不能及时捕获异常,就不能及时响应。

国际趋势

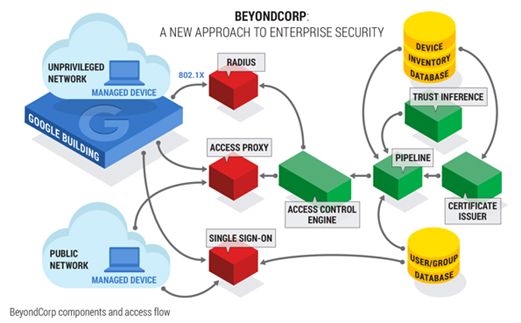

零信任自谷歌推出“BeyondCorp”后,围绕身份认证交付的零信任安全架构,开始得到业界的普遍认可。

谷歌的BeyondCorp

这个模型的最大益处,就是把过去IT的一些最佳实践上升到一个理论的高度,特别强调了人和设备的相互认证。有了理论指导实践,很多问题都迎刃而解。比如,正向代理和反向代理IAP(Identity Aware Proxy, 上图中的Access Proxy位置所示)在过去20年中被广泛的采用,今天的演进要求是它要和身份认证授权互动起来。同时因为有了这层代理,可以记录所有的请求/返回内容,不仅仅是相对简单的系统日志。它们可以作为后期大脑控制中心ACE(Access Control Engine)的感知输入,作为机器学习的数据基础。

如果还不能理解,那么联系到最近爆发的疫情,看看各个小区路段是如何做到管控身份的就知道了。这时候,能被放行的只有小区的业主和相关人员,不仅仅是体温正常的,你还要有本区的户口本,或身份证等等。同时,所有的进出都要登记上报,作为调研和管控的依据。

除了谷歌,国际的其它大厂也在快速跟上。2019年,传统的网络和企业安全厂商思科高达20多亿美金收购了认证初创公司Duo Security。通过并购将身份认证集成到思科的安全互联网网关SAG,云访问安全代理CASB,企业移动管理MDM以及其它基于混合云的产品阵容中。

国内趋势

2019年,国内的安全厂商也从自己擅长的技术点纷纷切入零信任安全。一拨是传统的VPN厂商提供软件定义边界SDP产品,减少互联网暴露面作为卖点的。值得一提的是,离开了身份为核心的零信任安全是不完整的。身份和边界必须充分结合起来才是完整的零信任,不能盲人摸象。

本次抗疫暴露了不少问题,一方面,形势需要,另一方面,仓促上阵。很多企业,还停留在传统的VPN远程办公上。它能满足领导和运维人员已经很好了,上万人开视频会议肯定挂。某国内顶级银行,对基础设施投资数亿每年,但是面对目前海量的在家办公需求,还是卡顿,不得不寻求新的解决方案。

可以预见的是,疫情对行业的影响也将是深远的。远程办公,在线教育都会成为热点。IT圈子对围绕身份认证授权的零信任网络也会有更高的热情。但是,罗马不是一天建成的。谷歌自2013年开始,前后花了6年推出了BeyondCorp,企业是不可能在一夜之间将原有的体系推倒,从零搭建零信任体系的。更务实的做法是尽早开始尝试,哪怕一开始是简单的模型,社会事件和安全事件都是很好的推手,加速产业成熟。

零信任技术

毫无疑问,零信任是复杂的,有10多个不同的组件协同,包括控制中心ACE,接入网关IAP,认证中心IDaaS等。其中作为认证中心的IDaaS覆盖了单点登录SSO,接入协议Radius,和用户管理UD,是整个方案的核心。

控制中心

整个零信任中,控制中心是大脑,是骨干。

首先,大脑是有学习能力的。传统的防火墙安全策略,都是采用预定义规则的方法,主要是管理员按经验来设置,使用繁琐,效果也较差。例如,周一早上9:00是一个开会签到的高峰,一个一万人的企业,到底峰值是一万次/秒,还是1千次/秒?即使通过观察设定好了该时间点的上限,11:00又是一个什么样的数字?通过日志的机器学习,可以很容易的得出这个规律。

其次,大脑是有判断能力的。因为引入了IAP,能做到真正的全栈日志审计。用户的每次请求都会被记录,如果和交换机,路由器,防火墙,准入等日志结合起来,可以做到持续自适应风险与信任评估CARTA,更好的对用户的行为进行画像溯源。

认证中心

零信任有很多可以做的控制点,认证中心是最佳的切入点。

同社会一样,网络是由复杂的个体组成,而其中的属性就非常重要。通常,我们对个体的标识可以是一个身份证。通过社会的联防联控,更多属性都是可以附加在一个身份上的。毕竟,检查体温等这种浅层次的属性是容易获取的,但是肺CT,核酸等就不容易啦。安全中对身份的鉴别一直是一个重点。

接入中心

接入中心是控制流量通断的闸门。

控制中心作为大脑虽然很厉害,它的判断也是来自于各个器官。如果没有望闻问切等各种反馈,那么大脑也是聋子和瞎子。有了接入中心和控制中心联动,体系才能更加的智能。比如一个口罩,它可以阻拦95%的大小颗粒就足够好了,再高要求是99%就很勉强,做到100%是非常昂贵的。接入中心一个刚需的能力是更好的解析TCP协议,比如这是一个WEB流量,视频流量,还是一个病毒的广播请求,快速识别有助于系统作出快速响应。

综上所述,控制中心,认证中心,接入中心,是要做好零信任安全架构的三个核心组件。

IDaaS解决方案

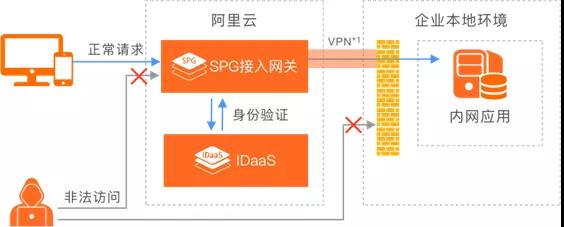

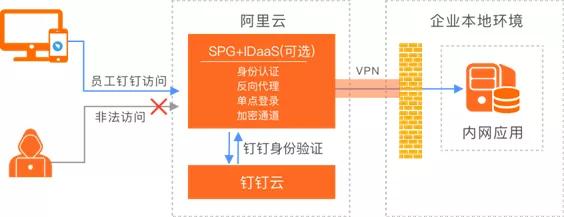

以IDaaS(统一身份认证服务)为核心,阿里云云盾提供的零信任安全解决方案基本完整,类似谷歌的BeyondCorp简化版本。通过Agent终端管控,SPG(Service Provide Gateway)应用接入,和IDaaS身份认证齐头并进,可以提供灵活的组合方案从而满足企业的要求。

公有云部署

如上图,公有方式IDaaS和SPG部署在阿里云上,通过VPN隧道,可以接入到企业的内网。这样,在防火墙上只需要配置SPG一个入口IP的ACL规则,从而确保所有能进入企业内网的流量,都是经过阿里云WAF、IPS等清洗过的。

身份认证

阿里云云盾的IDaaS主要用来保护应用身份安全。

为什么说它很重要呢? 道高一尺,魔高一丈。现在的很多攻击,都是混杂在正常的流量中的。如果发现系统受到攻击,就去阻断,势必会造成错杀,影响正常业务。这是为什么我们强调自适应认证(Adaptive Authentication )的原因。为了在整个体系中更好的去伪存真,避免错杀,身份复核是最好的方式。最常见的方法是IDaaS中的AI模块检测到IP,位置,时间等异常行为组合,判断为危险,会杀掉现有会话,弹出一个OTP二次认证的界面,通过后才可以继续,否则会被阻断。

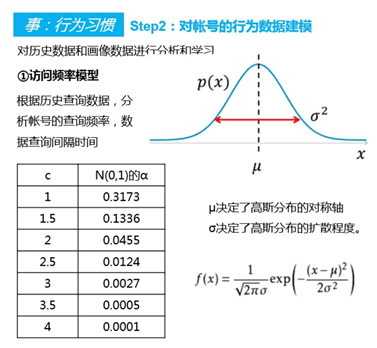

IDaaS将零信任中的控制中心,认证中心合二为一,其用户行为分析UEBA具备了大脑的AI识别和判断能力。例如,通过用户在过去一个月的同一个工作日的登录行为,算出平均值,形成基线。然后,对用户的认证请求作出风险打分,根据程度对管理员钉钉告警,触发2FA双因子认证,直至将IP加入黑名单作出阻断。

UEBA的设置

正如在文章开头提到的,面对海量的网络吞吐流量,如同机场车站的滚滚人流,靠人工筛选的方案是行不通的。UEBA利用了阿里云多年积累的经验和算法,具备快速识别风险的能力。

登录频率算法

此外,IDaaS还整合了阿里的业务风控能力,包括用户的注册/登录,从而确保用户在第一次使用系统的时候,是安全可靠的。

应用代理

应用代理很好地解决了VPN带宽不足,暴露面过大等缺点。

传统的IPSecVPN一个大的问题是一旦窃取了身份,进入内网后,可以进一步横向访问到更多脆弱的网络设备和服务器,从而提权达到攻击的目的。这个过程在信息泄露和护网过程已经被反复重现了。

SPG产品扮演了IAP的角色,对所有的WEB和TCP请求进行拦截和判断。实践中,开放的端口越少越安全,最好是只有Https的443端口。幸运的是今天很多业务已经前后分离B/S化了。由此,SPG有能力做到不开放更多端口的情况下(如RDP的3389)做到业务可用。因为具备每秒上万并发的处理能力,可以将防火墙内外的请求统统接入。用户在办公室和家里,流程无变化,体验无变化。

终端管控

IDaaS中的终端代理(IdpAgent),保证移动和PC终端接入的安全。

比如这次疫情,很多人是把台式机留在了办公室,这样就不能正常工作了。但是想要工作不能停,利用家里的电脑BYOD显然是一个好的出路。由此引发的终端管控问题也是一个大的挑战。一台家里的电脑,接入公司的网络,是一个高危的事情。因为你不知道它上面是否有病毒和木马。

借助多年实践阿里郎的成功经验,终端代理运行时会检查漏洞补丁,杀毒软件等是否达到基线要求,符合的才能入网。通过MFA身份认证后,将用户身份和设备指纹绑定,可以自动注册自己的PC及手机作为信任设备。下一步,还可以通过下载客户端证书,替代传统的账户密码,进一步减少钓鱼和中间人攻击的机会。

除了作为终端准入使用, 移动终端的APP还可以被用来作为OTP令牌的生成工具。未来,VPN,DLP等能力,甚至包括电话会议,都可以植入到终端管控软件中。

钉钉整合

抗疫战斗中,钉钉很好的扮演了在终端上作为应用门户入口的角色。

这次在家远程办公的要求之高之急对很多的IT人是没有心理准备的。钉钉连续两天扩容1万多台服务器,就表明了受欢迎程度还是很高的。初期,对钉钉的应用还是浅的,主要是直播会议等。未来,当钉钉真正成为办公入口的时候,内网应用开放给钉钉会带来更大的安全挑战。

钉钉远程办公方案

一个简单的解决方案是通过IDaaS、SPG和钉钉进行整合,灵活的去适配更多应用场景。例如,用户在钉钉上利用内置浏览器打开一个办公应用的时候,可以用两种方式:

- 自动到IDaaS上通过STS利用钉钉的身份去换取一个令牌id_token,然后利用这个令牌去穿过SPG的验证要求;

- 直接利用钉钉提供的Code,在SPG上到钉钉云的后台去交换一个Access Token,并穿过SPG的验证;

如上,在方案2中,IDaaS是一个可选的组件,也就是说企业只要提供一个合法的用户身份即可,可以是钉钉,也可以是原有的4A系统利旧。

除了公有钉钉,阿里还有专属钉钉,确保重要的文件能够本地存储。专属钉钉对应的解决方案类似,不再赘述。

其它部署方式

除了提供公有云能力,同时,云盾IDaaS提供了私有云部署模式,可以跑在客户的敏捷PaaS上。IDaaS和SPG的私有云版本,可以部署在企业的防火墙后面,更好的满足金融等用户的合规监管要求。

对那些既有公有云,又有私有云的用户, 阿里还提供了混合云部署模式,从而满足局部上云用户的需求。

展望与总结

抗疫过程中,阿里巴巴集团秉承自身的To B基因,除了有全球采购物资等社会担当,同时也展现了很多的技术能力。

真正的零信任安全构建体系化,从端到云,需要全链路的保护。终端、接入、AI和云原生是阿里云的核心竞争力。云原生的核心优势在于云上架构可以从IaaS、PaaS、SaaS自下而上构建可信链条,第三方安全厂商是很难中间植入的。

除了IDaaS,云盾DDOS, WAF, SDDP,风控,实人,SSL证书等有用武之地,阿里巴巴集团的阿里郎,钉钉,RAM,VPN,SAG,达摩院的AI等等,未来都是整合出更丰富的安全解决方案的弹药储备。

最后,不管你乐意不乐意看见,以身份为边界的零信任安全是大势所趋。

疫情,让这个春天云和移动的需求迎面撞来,对应的安全防护也越来越外延化。移动终端设备,公有云服务器,都挪到了企业传统的安全边界防火墙的外面,原来的鸡蛋壳式安全模式被打破。如果说20年前的边界主要是围绕IP来构建ACL,防火墙(包括NGFW)需求爆发;10年前WEB2.0带来了WAF的长足发展;那么,零信任也必将带来IDaaS等以身份为新边界的安全需求增长。而此类市场动向,会以重视安全的政府和金融用户为先锋驱动,让我们拭目以待。