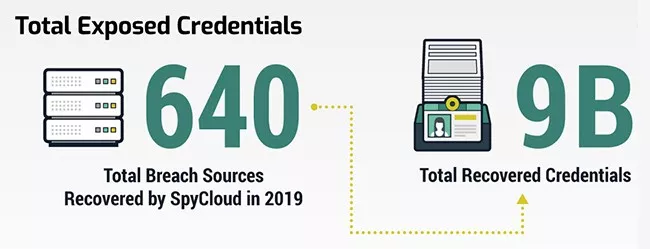

SpyCloud透露,整个2019年共恢复了640次独特的数据泄露,回收了9,050,064,764份凭证,其中包括与纯文本密码和带有纯文本密码的用户名相关的电子邮件地址。

这意味着平均而言,每一个数据库泄露都为犯罪分子提供了超过1400万套登录凭据。

由于人们经常在个人和工作中的多个帐户中重复使用密码,因此每组登录凭据都可用于访问数十个或更多帐户,网络罪犯可以通过这些帐户进行欺诈。

凭证暴露报告

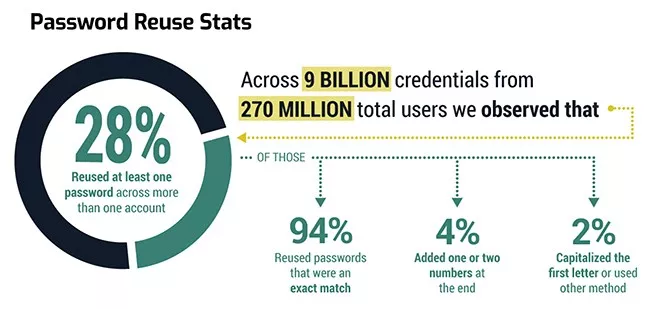

去年,近三分之一受数据泄露影响的互联网用户以某种形式重新设置了密码。94%的回收密码的人重用了完全相同的密码,而其他6%的人做了一些细微的更改,

例如大写首字母或在其典型密码的末尾添加数字。这些策略很容易被工具所挫败,这些工具会测试常见的细微变化。

在组织安全性方面,趋势令人担忧的趋势是,更多的犯罪分子正在共享和销售数据,这些数据来自配置错误或不安全的服务器。组织也可能正在采取不完整的步骤来保护密码。

犯罪分子使用于2012年已被盗的密码

研究人员发现,恢复的密码中有一半以上(53.7%)最初是使用过时的哈希算法SHA-1和MD5保护的。

安全专家建议从2005年左右开始不使用SHA-1,从1996年开始不建议使用MD5,因为网络罪犯可以轻松快速地破解使用这些功能散列的密码并恢复纯文本密码。

“我们的数据显示,消费者仍然没有改变其糟糕的口令的习惯,但我们知道他们已经授权安全组织为他们的安全负责。”大卫·恩德尔,为首席产品官说SpyCloud。

“犯罪分子仍在使用他们在2012年窃取的密码来攻击并占领今天的帐户。公司需要在创建帐户时指导用户设置更好的密码,并且每当他们的凭据暴露在世界任何地方的漏洞中时,他们都需要帮助用户维护更为牢固的密码。”

世界上很受欢迎的密码暴露了约1.25亿个帐户

尽管在过去的几年中,密码疲劳和重复使用成为人们关注的焦点,但世界上最流行的密码几乎没有改变。去年收集的超过90亿个账户中,前三个是“ 123456”,“ 123456789”和“ qwerty”,它们被用于保护约1.25亿个帐户。

越来越多的组织必须遵守NIST的密码指南,建议用户了解以前的违规语料库中暴露最多的薄弱密码,以及常用或易于猜测的密码,进而避免进行使用。