前言

以下故事,纯属虚构,如有雷同,实属巧合。

邮件钓鱼的测试最终结果出来了,所有部门无一幸免,都有员工贡献了数据。领导在企业微信里强调,让大家重视起来,不能在一个地方摔倒两次。

和我邻座的小杨,至今在懊悔。怎么那天就鬼使神差的点击了邮件的链接,并且傻乎乎的填写了登录账号和密码。他苦笑着:”这IT这钓鱼邮件伪装的太像了。啧啧,年会抽奖,还寻思今年提前抽个大奖呢。“

我内心是窃喜的。倒不是因为我侥幸躲过一劫,而是我在个人安全等级考试涉险过关,有底气在心里面默默提高一档。上当的同事,很懊恼,关键时候掉链子,太大意了。有个地缝恨不得让始作俑者钻进去。大家议论,策划者老周,看他平时笑呵呵很慈祥,其实满肚子墨水。为企业内部安全和员工安全意识提升出谋划策,贡献良多。

有个小插曲,差点打乱测试节奏。有同事在企微里发了邮件的截图,怀疑是一封钓鱼邮件。同事看到了,如果稍加留意,可能会避免上当。当然,对于策划者来说,这就尴尬了。确认是钓鱼邮件,测试员工安全意识的结果会有折扣;不确认,是工作失职。最后,他们决定打个马虎眼,说要调研一下,先搪塞一下。好在这条消息迅速淹没了,策划者虚惊一场。

领导指示大家,最近要”提高警惕,谨言慎点“,提高保密意识,切勿泄漏商业机密,邮件中的链接,点击之前需三思。防火防盗防钓鱼。

钓鱼邮件的现状

钓鱼邮件善于利用人们的心理。社会热点事件,节假日,双十一血拼,这些时间点,是钓鱼邮件传播的高峰期。

邮件的来往还是企业间沟通的主要方式。虽然微信早已普及,但正式的函件合同等,还是以邮件为主。有些金融机构,只有邮件是和外界沟通的渠道,也是安全风险的主要来源。

发送钓鱼邮件,是一种普遍的社会工程学攻击。2017年Verizon发布的数据泄漏调查报告中,有高达66%的数据泄漏事件和钓鱼邮件相关。2019年,Proofpoint公司发布的钓鱼邮件报告显示,83%的信息安全受访者遇到过钓鱼邮件。

防御钓鱼邮件的道路上,道阻且长。人的安全意识,怎么强调都不为过。然而强大的思维惯性,行为习惯等很难更改。

钓鱼邮件的攻击类型

在攻击者眼里,钓鱼邮件,是最为有效和简单易行的攻击方式。有两种目的的钓鱼邮件。

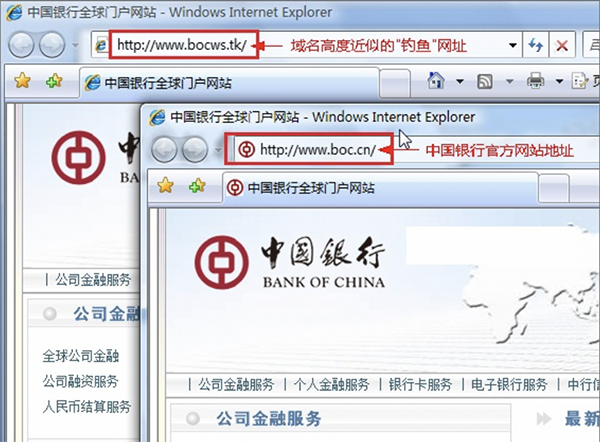

其一,广撒网型。发送大量的钓鱼邮件,愿者上钩。攻击者用这种方式,获取银行账号和密码,社交账号和密码,然后在利用这些机密再去实施后续的攻击。比如,攻击者构造一个钓鱼网站,和正式的网站一样。钓鱼邮件里面,带上这个网址URL,诱导点击。知名的购物网站,社交网站,银行网站,常常是假冒网站的目标。

图:假冒银行的钓鱼网站

图:假冒苹果的钓鱼网站

此外,攻击者还利用钓鱼邮件,散播恶意软件或勒索软件,安装木马。比如,WannaCry这个勒索软件,最为开始的传播方式,就是利用了钓鱼邮件,令受害者点击下载,再通过局域网扫描,发现存在漏洞的主机感染传播,最终,导致全球范围内大规模感染。

其二,鱼叉攻击。这是高级持续性威胁APT的一种渗透方式。攻击者针对具体的目标,有针对性的构造邮件,发送的目标也是挑选的。邮件或者带有附件,或者是恶意URL,受害者打开附件或者点击链接后,植入木马后被控制。通常是以长期的潜伏,窃取机密情报为目的。

钓鱼邮件的防范实践

钓鱼邮件的防范,需要技术手段和提高员工识别能力上两手抓,两手都要硬。

技术措施:

- 邮件来源认证措施

- 借助安全信誉过滤邮件

- 邮件沙箱分析过滤未知恶意附件和URL

- 应用访问实现多因素认证

提高员工鉴别能力:

- 持续的安全意识培训

- 邮件钓鱼测试

最后的想法

时钟拨回到37年前1982年, RFC821定义了SMTP协议,即简单邮件协议的规范。尽管后续增加了一些补充规范,不过是修修补补,这是邮件安全老大难的根本原因。人们的沟通,只要还使用这个协议,钓鱼邮件的社会工程就会一直存在。

技术上的检测和隔离,邮件来源认证能够过滤掉大部分钓鱼邮件。漏网之鱼,还需要邮件接收者警惕。

回到最初的故事,加入您在钓鱼邮件测试中招,不必感到羞愧。相反,吃一堑,长一智,后面若是有真正钓鱼邮件,难逃您的慧眼。

【本文是51CTO专栏作者“绿盟科技博客”的原创稿件,转载请通过51CTO联系原作者获取授权】