长期以来,那些手套上镶着半打零日漏洞宝石,头上顶着三个博士帽的的国家级黑客,被认为是网络空间最为危险的物种。

但是 2020 年信息安全领域最危险的,也许不是西伯利亚虎这样的珍稀野生动物,而是满地乱跑传播鼠疫的草原旱獭。因为黑客界正在流行 “低科技“ 攻击,通过一些廉价甚至免费的社工手段和工具,给个人、企业甚至国家造成重大损失。

低科技攻击的最大 “优点” 就是成本低廉。如今网络钓鱼即服务 (PaaS) 市场一片繁荣景象,五花八门的全套网络钓鱼套件也是唾手可得,“投入少见效快” 的 DNS 放大攻击已占近一半的 DDoS 流量,黑帽 SEO 和 ASO 长盛不衰,甚至高大上的 APT 攻击也开始流行使用免费的开源工具和恶意软件。

在暗网中,网络钓鱼工具包半卖半送,贵的不到 300 美元,工具包内容齐全,通常包括 HTML,PHD 文件、图像等搭建钓鱼站点的 “建材”。这些快速搭建的钓鱼站点可以 “高仿” 任何一个大品牌(例如工商银行、百度网盘、微软、Adobe、LinkedIn等)的合法登录页面。随机化生成器会创建多个 URL,即使一个 URL 被列入黑名单,其他 URL 仍然能发挥作用。绝大多数钓鱼站点的存续时间只有 24 小时,打一枪换个地方,难以追查。

以下,安全牛列举几种 “低科技“ 攻击方式,提请注意防范:

一张纸质邀请函绕过全世界最先进的防火墙

煞费苦心地设计一个重要会议的高仿钓鱼网站,然后发送钓鱼电子邮件 “投饵” 这种套路已经被玩烂了,而且越来越难以穿透现代化网络安全深度防御体系的层层关卡。

那么,一封给那些爱慕虚荣的公司高管发送重要会议的精美纸质邀请函呢?纸质邀请函不但能绕过 “第N代防火墙”,还能绕过秘书的人肉防火墙,直达总裁办公桌。当然,为了方便领导参会,邀请函末尾肯定会附上一个 “贴心” 的二维码。

邮件标题:经部门领导反复研究,决定给你补发30万年终奖

有一种野蛮的钓鱼方式叫:鱼叉式钓鱼,命中率极高而且每年都会涌现一些让人拍大腿的骚操作。

例如攻击者先发送邮件到公司的 HR 或者财务部门,通过回信获得公司的邮件样式。然后代表公司财务给你发送一封让你无法拒绝的邮件(例如上面杜撰的标题)。

还有一些钓鱼工作者甚至会群发公司相关部门的邮件列表,通过 “正在休假” 的自动回复筛选出离岗员工,假扮这些员工给目标员工发信(可能通过个人邮箱或者 “二级账户”)。对于那些较为警惕不肯轻易打开附件的员工,钓鱼者还会换个攻击姿势,设置 “搜索引擎陷阱”,用预先 SEO 优化过的恶意软件页面蹲守上网核查信息的员工。

“1个小时内必须打款!” 能模仿高管语调的深度伪造语音

今年三月份,一家英国能源公司的首席执行官在德国母公司老板的电话催促下,向黑客账户汇去 243,000 美元,不幸成为全球第一个深度伪造 BEC 攻击的受害者,堪称深度学习武器化的标志性事件。攻击者使用的深度伪造软件不仅可以模仿声音,还可以模仿音调,标点符号停顿和老板的德语口音。但这只是 2020 年大规模深度伪造+BEC 邮件攻击的开始,据《华盛顿邮报》报道,网络安全公司赛门铁克透露至少已经发生了三起类似的深度欺诈性语音欺诈案件。

正如牛津大学未来人类研究所的报告《人工智能的恶意使用》所指出的那样,人工智能的新进展不仅扩大了现有威胁,而且创造了新威胁。更糟糕的是,AI 的武器化和民主化大大降低了深度伪造技术的使用门槛和获取成本,网络犯罪分子压根无需掌握精深的人工智能技术。

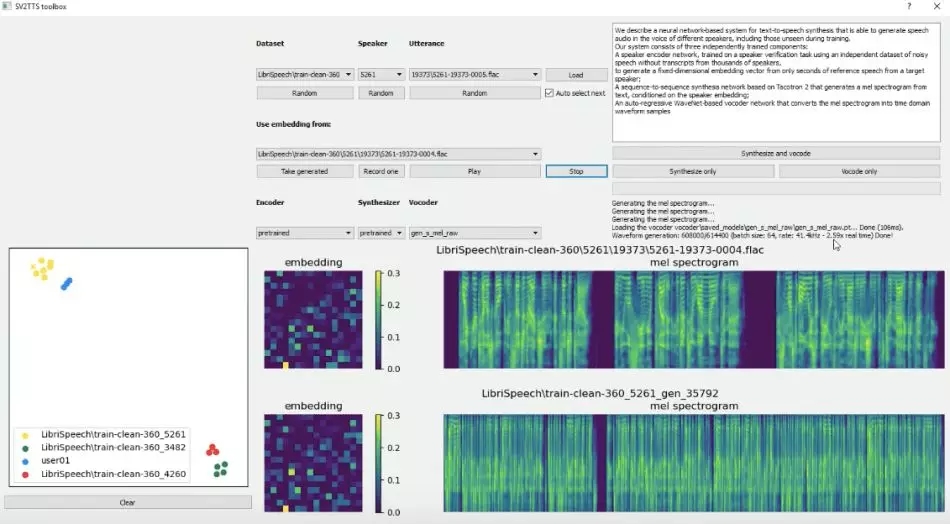

例如,下载一个语音伪造工具,只需要五秒钟声音素材就可以伪造任何一个人的语音。

会飞的 “大菠萝”:无人机攻击

一提到无人机攻击,我们首先想到的是无人机的武器化,例如今年一月份的也门刺杀事件和 9 月份沙特阿拉伯油田遭遇胡塞武装的武器化无人机攻击,此外,早些年伊斯兰国用大疆无人机+羽毛球自制的无人机投弹器,这些都属于物理攻击。

无人机发起的数字攻击主要是窃听、侦察、无线电劫持、WiFi 嗅探等,而且攻击成本和难度都很低。2016 年,以色列的研究人员在一座办公大楼附近操纵无人机,利用 ZigBee 无线电协议中的缺陷,入侵了大楼内的智能灯泡。

另外,在 2019 年影响力较大的一次智能电视破解事件中,安全分析人员动用了一个廉价无人机来实施对智能电视的劫持和利用,甚至可以让智能电视通知智能音箱刷单购物。

对于一些物理隔离或者有严格数据风险管控的机构来说,无人机也是一个潜在的数据漏点。针对日益增长的无人机空中威胁,IEEE 还专门发布了一篇题为《无人机黑客:物联网的安全和隐私威胁》的报告讨论此事。

其实,只要在无人机上搭载一个树莓派或者 “大菠萝”(一种公开售卖的 WiFi 数据包嗅探工具),就可以变成 “黑客无人机”,借助这些 “黑客无人机” 轻松 “前往” 那些一般到不了的地方——比如高楼的会议室、“安全” 园区深处的建筑等等。黑客不仅可以利用无人机到各种地方,更可以利用远程操作来减少自己在现场被人赃俱获的可能。

兵器谱排名第一的大杀器:VEC(企业电子邮件泄露)

2019 年末,丰田子公司(丰田纺织)因外部电子邮件攻击导致 3,700 万美元损失,另一家目前尚未披露具体名字的美国大公司则因企业电子邮件攻击损失了 5,000 万美元。

到 2020 年,企业电子邮件泄露 (VEC) 的商务电子邮件泄露 (BEC) 将成为针对企业的最主要的电子邮件欺诈攻击手段。

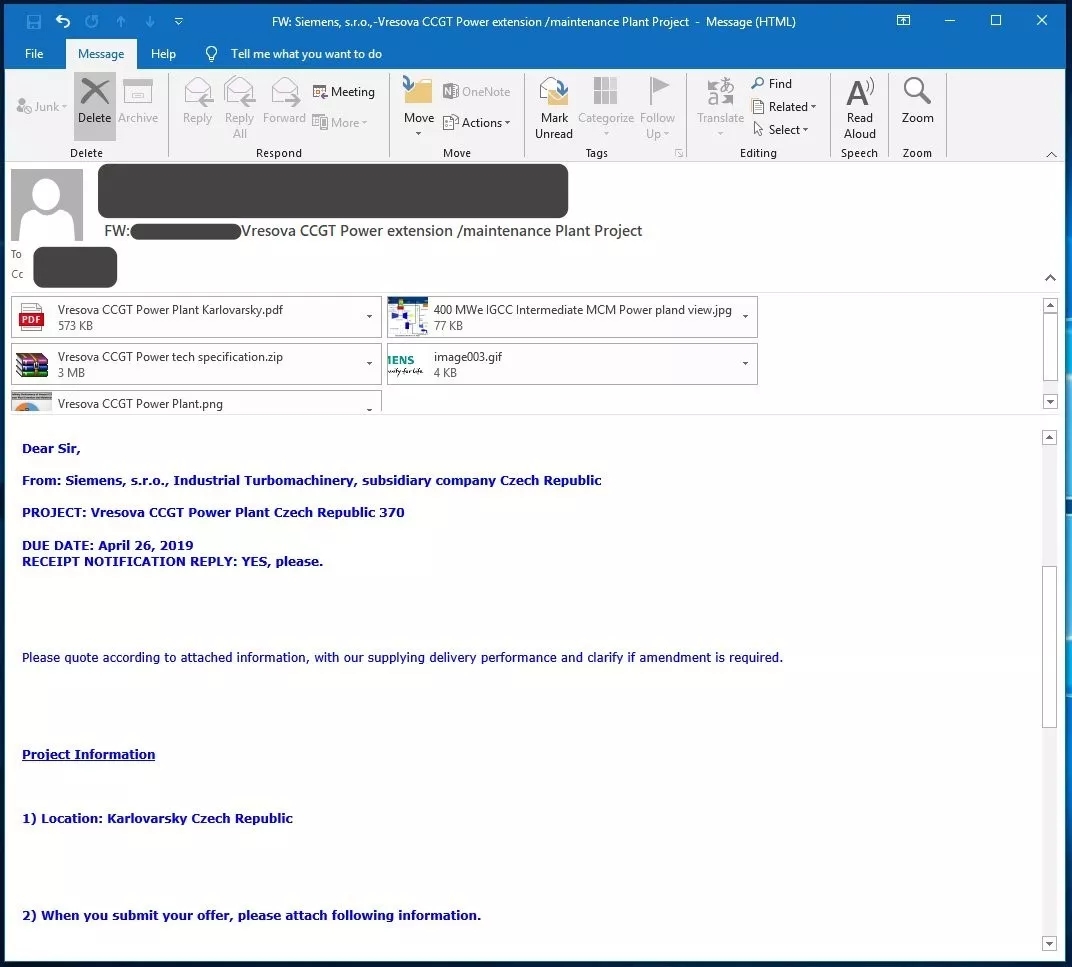

网络犯罪集团发起的 VEC 攻击会劫持公司电子邮件帐户,监视通信,然后假冒该帐户的合法所有者,最终达到欺骗整个上下游供应链企业的目的。

在安全牛此前报道过的,目前仍在进行中的 “江南工业风” 钓鱼邮件攻击中,中招的韩国、日本和中国化工企业收到了来自供应链上游或者下游企业的非常专业的招投标邮件(上图:邮件附件是极为专业逼真的设计图和报价单)。

根据 FinCEN 的报告,传统的商务邮件攻击平均可以给攻击者带来 50,000 美元的净收入,而一次成功的 VEC 攻击的净收入平均为 12.5 万美元。而发动这些进攻的黑客,使用的往往是免费的 APT 工具和 “过期” 的恶意软件。

- IEEE《无人机黑客:物联网的安全和隐私威胁》报告地址:https://ieeexplore.ieee.org/document/8658279

- 牛津大学未来人类研究所《人工智能的恶意使用》地址:https://arxiv.org/ftp/arxiv/papers/1802/1802.07228.pdf

【本文是51CTO专栏作者“李少鹏”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】