“我是你最好的朋友,我是圣诞老人。”

一个8岁的女孩在无人的房间里听到了这样的一句招呼。声音从摄像头传来,在摄像头的背后,是一个不知其面孔的黑客。这是在圣诞来临之际,发生在美国的真实的一个摄像头入侵事件。

一双眼睛正在你无知觉的情况下,通过摄像头观察着你,令人毛骨悚然。

谈摄像头安全,并非玩笑。

在星期天的晚上,佛罗里达的一对夫妇还在厨房里忙碌,家里的防盗警报突然响了起来。随后,摄像头里传来一个年轻人说话的声音,他甚至试图强迫这对夫妇访问一个网址。

一名来自亚特兰大的女子正在床上休息,一个男子的声音从摄像头中传来:醒醒,我能看到你在床上,快醒醒吧!

这些,都是近期美国智能家居品牌Ring的摄像头被袭击的种种案例。而2019年的智能摄像头安全问题,不止于此。

摄像头攻击的潘多拉盒子

2016年底,Mirai打开了摄像头攻击的潘多拉盒子,彼时,数十万摄像头组成的僵尸网络Mirai,以当时最大(620G)DDoS流量攻击了美国的域名服务商Dyn,导致多家知名网站无法访问,一战成名。到今年,随着智能家居的热度攀升,智能家用摄像头由于设备简单、价格亲民,更早地进入到千万家庭中,但安全防范不足,导致摄像头频遭攻击。

年初,亚马逊旗下一家智能门铃研发公司被爆出,公司员工允许观看用户门铃摄像头拍摄的视频,甚至在公司服务器上共享这些未加密视频;6月份,央视报道,市面上的家用摄像头8成存在安全隐患。这些都直指摄像头安全问题。

目前,摄像头应用已经形成了一条完整的集破解、贩卖的黑色产业链。

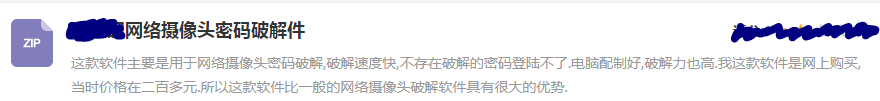

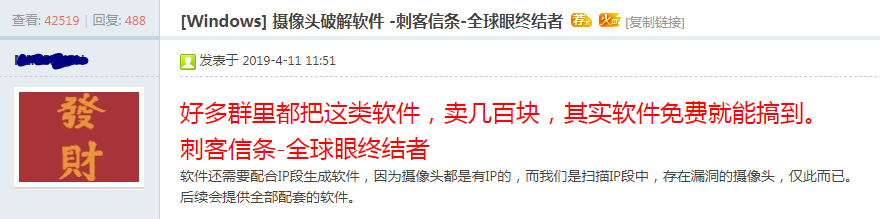

在一些贴吧里,存在大量售卖家庭智能摄像头破解方法的帖子,售价从20-300元不等,最“便宜”的只需要几十个站点积分。而更典型的是直接售卖破解软件,如IP扫描。购买者只要输入任意地区的IP段,就能对某品牌摄像头进行特征搜索,随后找到IP段里所有该品牌摄像头,如果摄像头存在弱口令的情况,可以做到直接登录系统,查看摄像头画面。

治理之下,一些破解贴已经相继关闭,但还有漏网之鱼。在10月份的时候还可以看到有人在咨询、购买、分享摄像头密码破解软件。

除了贩卖破解方法,所谓的“摄像头”买卖也是这一黑色产业链的重要组成部分,一个摄像头信息售价在5~10元,买入就可以观看该摄像头的录制内容,其中甚至包括大量私密视频,严重侵犯公民隐私,社会危害性极大。

2019摄像头安全漏洞和攻击手段

截至2019年9月,研究人员在全球范围内已经发现了15000个私人网络摄像头存在安全漏洞。相较于往年,漏洞数正在持续上升并且影响更广,如:

谷歌Nest Cam IQ网络摄像头(4620002版本):

- CVE-2019-5035和CVE-2019-5040

- 影响:两者可以由黑客发送的特制数据包触发,允许黑客扩展Weave访问和控制设备。

Honeywell equIP系列和Performance系列摄像头:

- CVE-2019-18230

- 影响:网络系统或产品不能正确限制来自未授权角色的资源访问。

亚马逊旗下的blink XT2安全摄像头系统:

- CVE-2019-3984

- 影响:让无法接触到这些设备的攻击者非法查看摄像头镜头、接收音频,并劫持设备以加入某个僵尸网络。

……

以上漏洞基本被厂商修复。

可以说,目前智能摄像头主要是基于手机App对IPC监控视频实时远程观看的网络部署形式,NVR/DVR/IPC联网后,能够通过服务商的远程服务器将视频数据发送到用户手机上,用户通过手机App远程观看并控制摄像头的方向。

这个过程中,主要涵盖了:云端、手机端、摄像头设备端口3个部分,因此,主要网络攻击也是围绕这3个部分展开。

- 云端:针对服务器开放的服务本身的缺陷进行攻击,比如弱口令和0day漏洞。

- 手机端:常见的如MITM攻击、App脱壳等。

- 设备:常见的如固件提取、固件降级、调试接口暴露、逆向加密。

此外,还有针对三者之间的通信协议的攻击。而一旦家庭摄像头被控制,那么黑客甚至可以畅通无阻地以摄像头为跳板,攻击家庭范围内的其他物联网设备手机等智能设备,危害极大。

建议

智能摄像头的初衷安全,最后却被安全所困。

因此,除了呼吁智能摄像头厂商在恶意代码防护、云加密、弱口令校验、访问控制等方面加大技术安全投入,普通用户也一定要定期杀毒扫描、启用双重认证、经常更新帐户密码,最好是将摄像头安装在客厅等公共空间、不使用的情况下尽量拔掉电源以阻止访问。