自2017年一场全球性互联网灾难——WannaCry爆发,勒索病毒正式进入人们的视野,如同打开了潘多拉的盒子。近年来,勒索病毒无论是传播方式,还是代码结构,都一直在“进化”。

但今天,我们不谈技术,单单从经济角度,谈一谈勒索病毒在交易过程中的演变。交易过程即支付赎金的过程,从另外一个角度探索,勒索病毒为何会如此“繁荣”?

为了更好回答这个问题,我们不急于直入主题,先来谈谈历史背景。

加密数字货币(以比特币为例)

比特币(Bitcoin)的概念最初由中本聪在2008年11月1日提出,并于2009年1月3日正式诞生。比特币的技术讲起来蛮复杂,简化的说,区别于传统中心化的法定货币交易系统,这是分布式加密数字货币系统,不可人为操纵,所有交易都匿名且真实有效,不可能被伪造。而且比特币的数量是固定的,不会发生膨胀,财富不会被稀释,类比于法定货币,有抗通胀作用。归根结底,加密数字货币(以比特币为首)与法定货币在根源属性上是一致的,都是一种信用而已,人们相信它,愿意使用它,它就有了交易属性,可以作为衡量资产和财富的一种标准。

作为一种新兴的货币,刚开始,人们肯定不会那么待见的。在比特币诞生的第二年,2010年5月21日,美国程序员拉丝勒用1万枚比特币换取了两款披萨饼,折合市场价30美元,也就是说,比特币的初始价值差不多是0.003美元。

起初,比特币价格都是缓慢增长的,而2017年是比特币发展史中十分重要的一年,全年涨幅高达1700%,这一年到底发生了什么事?

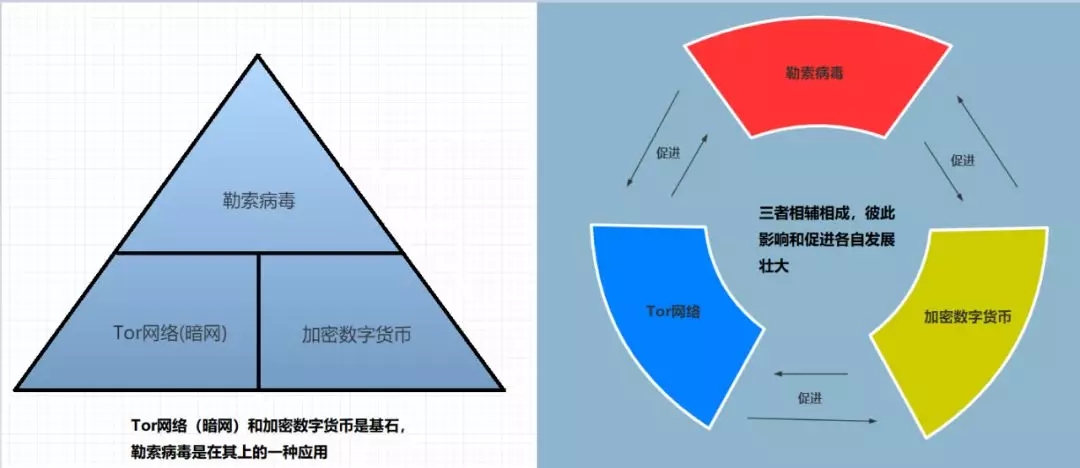

勒索病毒(Tor网络与加密数字货币的一种应用)

2017年,微软在4月14号发出安全公告《Microsoft 安全公告 MS17-010 - 严重》,该漏洞几乎影响所有微软系统,黑客可直接利用该漏洞执行任意命令。同年,5月12日WannaCry勒索病毒在全球爆发,WannaCry利用MS17-010永恒之蓝漏洞进行传播感染。短时间内感染全球30w+用户,包括学校、医疗、政府等各个领域。

其实在WannaCry勒索病毒爆发之前,勒索病毒就一直有,只是这一次像是“一战成名”一样,人尽皆知,因为其确实影响到了普通大众的生活。当然,“一战成名”不仅仅会引起普通民众的广泛关注,同样也“唤醒”了广大黑产团队,包括潜在的可能往这个方向发展的技术爱好者。就是说,勒索病毒这一种新的“商业模式”,被越来越多从事黑产的人士所喜爱。

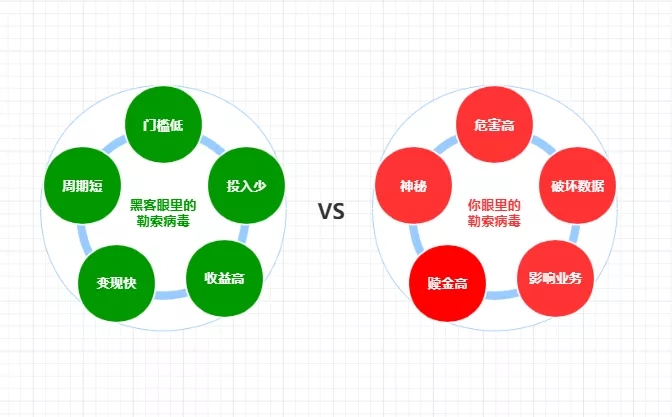

勒索病毒之于黑产人士,有哪些优点?

- 门槛低

- 投入少

- 周期短

- 变现快

- 收益高

门槛低和投入少,主要还是得益于Tor网络。就是这样一个平台,可以快速完成人力召集,并且保障了彼此身份的保密性,也可以快速发布勒索病毒应用,如RaaS(勒索软件即服务),通过购买这些软件,对目标客户进行渗透和攻击,完成勒索动作。

周期短和变现快,主要得益于加密数字货币,正是这一货币体系,保障了攻击者的“支付安全”,随时可以提现,又不用担心暴露身份。当然,这也与勒索病毒本身有关,即勒索病毒会加密数据,很多重要业务急于恢复数据和业务,不得不在短时间内快速完成交易。

而收益高,就是勒索病毒本身的原因,由于数据和业务被破坏和或中止,对大多数人或企业来说,都是灾难性的。在“灾难”面前,愿意为之付高价赎金,自然是情理之中了。

总之,没有Tor网络和加密数字货币,就不会有勒索病毒的发展壮大;而反过来,勒索病毒的发展壮大,又极大促进了Tor网络和加密数字货币体系的健壮性,使支撑者和维护者越来越多。

如何交赎金,为何对勒索病毒的发展如此重要呢?支付方式有哪些演变呢?接下来,切入主题,谈谈交易的艺术。

关于赎金交易方式的梳理

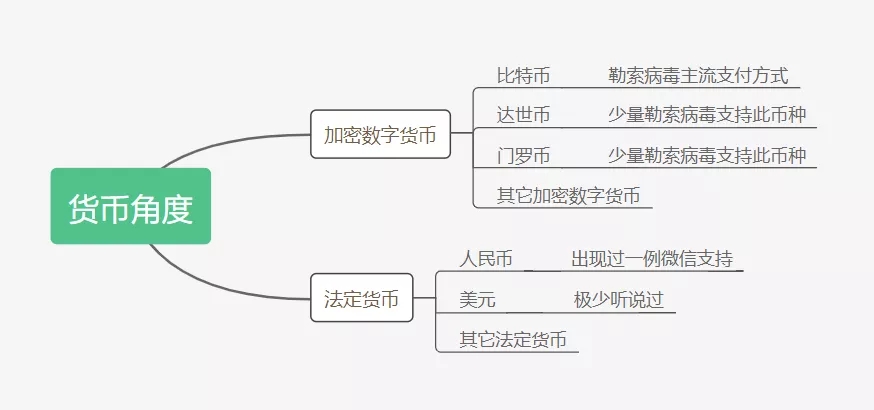

交易可以从两个方面进行分类,一个是支付的货币角度,一个是联系通信方式角度。货币角度,指受害者直接支付给黑客的货币,一种是加密数字货币,一种是法定货币。但通常来讲,以加密数字货币为主流,而加密数字货币的主流则是比特币。

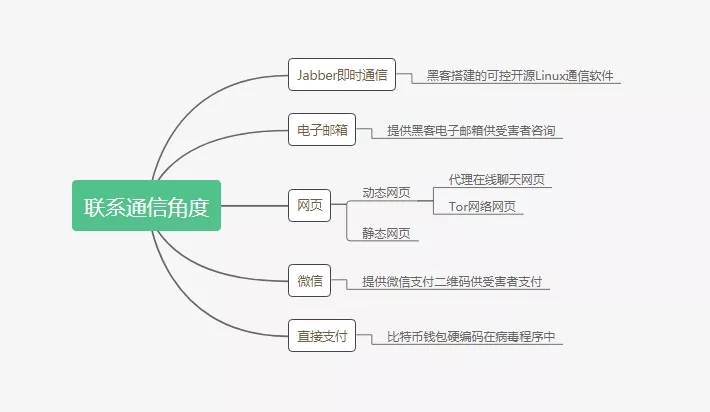

联系通信方式角度,即受害者联系黑客的方式,用以确认赎金金额、赎金地址等问题。经过多年迭代和演变,大致分化出了以下类型:

- Jabber即时通信

- 电子邮件通信

- 网页

- 微信

- 直接支付

下文,一一阐述各个类型。

1. 微信支付:典型代表UNNAMED1989

2018年12月1日,一款叫UNNAMED1989勒索病毒在公众视野出现,据报道有10万主机感染,大量终端被加密。所不同的是,此勒索病毒,首次使用了微信支付赎金的方式,前无古人后无来者,各大媒体冠以“全国首例”使用微信支付赎金的勒索病毒,其实说全球首例也不为过,真的是勒索病毒发展史的一朵奇葩。确实是首例,但现在来看估计也是最后一例,后果是活生生的:

下图左边,是UNNAMED1989勒索病毒运行后的勒索界面,一个硕大的微信支付二维码看的人好尴尬,赎金是110元人民币(大大“拉低”了正常勒索病毒的赎金下限)。

下图右边,就是UNNAMED1989勒索病毒的作者,22岁的罗某某,没几天就被抓了,原因嘛,你懂的。

所以,你看,加密数字货币,对勒索病毒而言是几乎不可替代的存在。使用银行账号,微信支付,支付宝等等方式,真的不适合勒索病毒。从攻击成本来讲,特别不划算,为了区区110元,居然铤而走险,暴露自己身份。人性本身,就是趋利避害的,所以感觉就是一个年轻并不专业的黑产人士玩了一次过家家一样。

2. 直接支付:典型代表WannaCry/JCry

既然传统法定货币交易方式(网银/微信/支付宝等)不能用,自然将支付方式调整为加密数字货币了,这其中,主要还是以比特币为主。那比特币又怎么支付呢?对于币圈人士来说,信手拈来,但对普通民众来说,还是有点懵逼的。不过,早期阶段,懵逼的还有勒索病毒的策划者,由于无法考虑到普通民众对黑科技的掌握程度和黑吃黑等复杂因素,把赎金支付流程都设置得过于简单粗暴了:直接支付。

典型代表WannaCry勒索病毒(2017年),其完成所有文件加密后释放说明文档,弹出勒索界面,需支付价值几百美元等值的比特币到指定的比特币钱包地址,三个比特币钱包地址硬编码于程序中。

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

如上图所示,比特币钱包地址直接就放在勒索界面上。给人的感觉就是,账号放在这里了,你爱打不打。这里有很多逻辑问题,分列如下:

- 因为比特币钱包是匿名的,而比特币的转账记录又是公开的,如果直接把比特币转账给了黑客,那么怎么证明那钱是你转过去的,真的挺头疼。对黑客来说也是,这么多人给我打钱,哪一个受害者是真正交了赎金的呢?

- 如果提前联系黑客呢?Check payment和Contact us根本不好用,怎么联系,都很难有答复。

- 此外,还存在“黑吃黑”的现象,“假黑客”通过修改“原版Wannacry”比特币钱包地址,修改后重新进行攻击。这样一来,“假黑客”收了钱,而密钥却在WannaCry原作者手里,这怎么可能解得了密?这对WannaCry原作者也是打击,自己布下的局,居然让其他人来享受“革命果实”,这怎么能忍。

- 赎金不是以比特币为计量单位,而是以美金为计量单位,再观察上图比特币钱包上方的提示语“Send $300 worth bitconis to this address”,翻译过来就是,“请将价值300美元的比特币打入这个比特币地址”。问题是?比特币价格是市场化浮动交易,每时每刻都在变化,有时候波动还特别大。所以价值300美元这个赎金,特别不好操作,等黑客收到的时候,有可能高于300,也有可能低于300,这非常麻烦。

下图,是今天比特币一天的波动价格,有时候这个波动可以夸张到百分之几百的涨跌幅度。

3. 邮箱通信:典型代表Globelmposter/CrySis/Ryuk

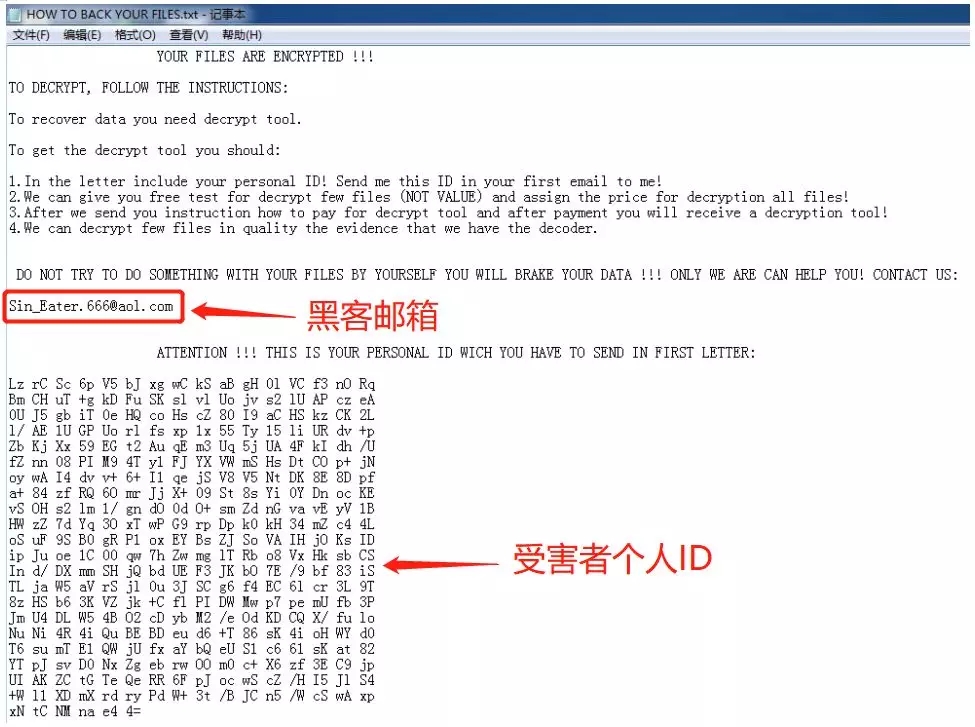

作为硬编码比特币支付的一种改进,邮件通信目前已成为勒索病毒主流的联系方式之一,黑客会将自己的邮箱地址嵌入到勒索信息中,或者干脆文件加密后缀也改成了邮箱地址。以著名的Globelmposter勒索病毒“十二主神”变种为例,下图为黑客留在受害者主机上的勒索信息文件,文件名为HOW TO BACK YOUR FILES.txt,下图可以看到,黑客留下了邮箱地址Sin_Eater.666@aol.com,还有受害者的个人ID,用于唯一标识“客户”。

这里完全没有黑客的比特币钱包地址,没有硬编码到勒索程序中,避免了上述情景下的尴尬状况。

而且也考虑到了“用户”体验问题,怎么交赎金,比特币地址多少,交多少比特币,被加密的数据能恢复吗,我是小白,我该怎么操作等等……一系列疑问,黑客会在邮箱里面“全方位耐心解答”。总之,你要交钱,他肯定比你还积极的(巴不得把毕生技术功力传授给你,就怕你不懂比特币交易)。

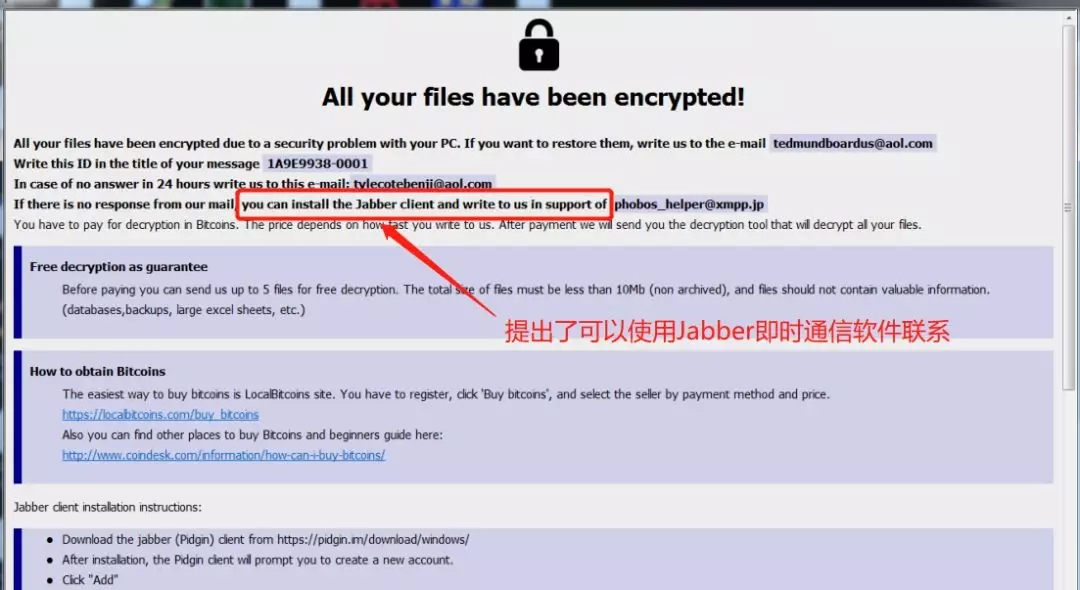

4. Jabber即时通信:典型代表Phobos/GandCrab3.0

除了邮箱通信,Jabber也被当作一种勒索病毒的联系方式,有些勒索家族会将这种通信方式作为备用方式,典型的代表是Phobos勒索病毒和GandCrab3.0勒索变种。

Jabber 是著名的Linux即时通讯服务服务器,它是一个自由开源软件,能让用户自己架即时通讯服务器,可以在Internet上应用,也可以在局域网中应用。Jabber最有优势的就是其通信协议,可以和多种即时通讯对接。

不过,缺点也很明显,Jabber的主要受众是技术宅,普通大众是没玩过Linux即时通讯工具的,所以这个受用面还是比较窄的。

存在即合理,作为“备胎”通信,由于Jabber开源,且自己可搭,成本和维护都很经济,很安全。虽然多数人不懂怎么用,不过人急了总会想到办法的。

5. 网页在线聊天:典型代表Sodinokibi/GandCrab4.0以后

作为邮件通信的一种改进,网页在线聊天,被主流勒索寡头所喜爱。典型代表是GandCrab4.0以后的勒索变种,以及Sodinokibi勒索病毒。

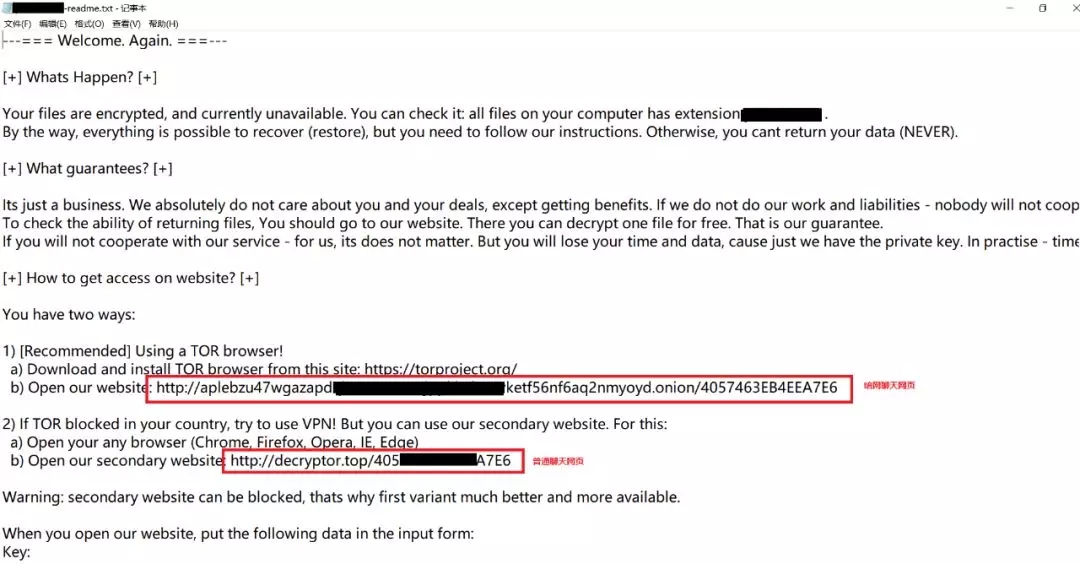

以Sodinokibi勒索病毒为例,该勒索之所以开始爆发,主要还是得益于其已形成产业化规模,即分布式团伙作案,每个人各司其职,按劳分配,多劳多得。首先,Sodinokibi勒索病毒运行成功后,会在主机上留下如下勒索信息,形成“随机后缀-readme.txt”的文档:

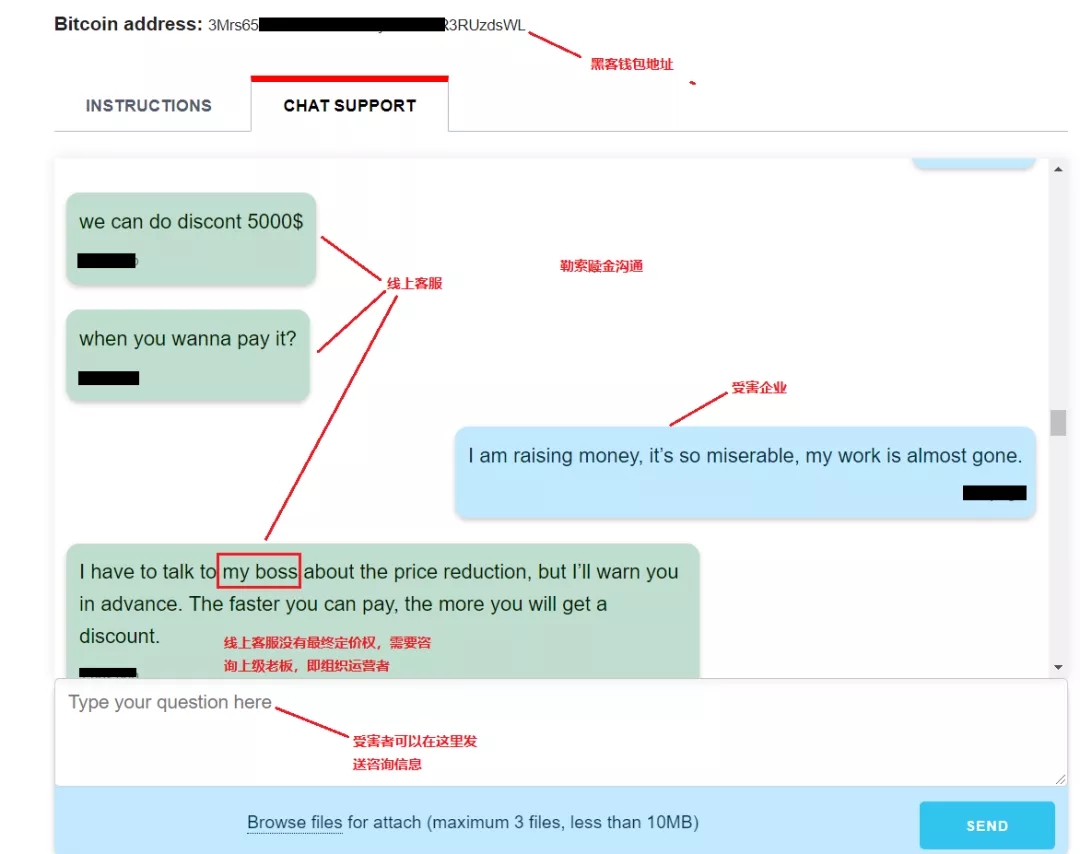

可以看到,此病毒留了两个黑客联系网页,一个是暗网聊天网页,一个是普通聊天网页,受害企业可以根据自身情况任意联系(访问)其中一个网页。访问该网页后,可以看到,这是一个可以聊天的网页,设计十分专业,可以用于黑客与受害企业就赎金问题进行协商。

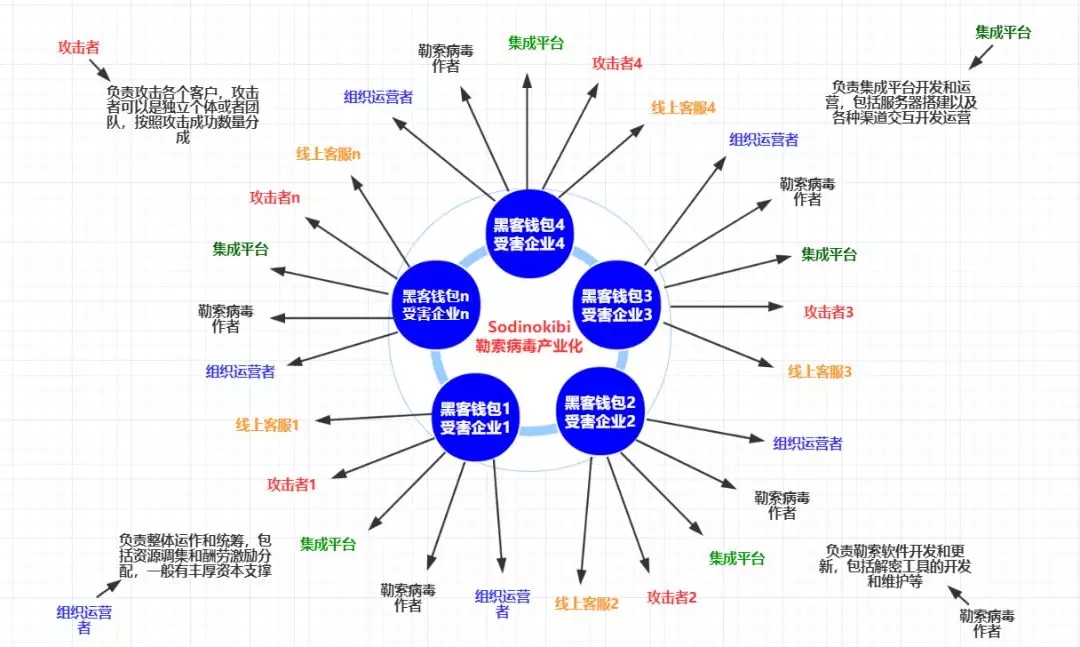

不过,实际上,这是一个产业化的团队,黑客并没有直接与受害企业沟通,而是雇佣了一批线上客服,7*24小时在线,负责与受害者沟通,并协商价格。这个工作难度相对不大,但需要人力较多,在线时间较长,所以外包给客服再合适不过了。当然,线上客服没有最终定价权,最终赎金价格由上级老板拍板,即Sodinokibi勒索病毒的组织运营者。

Sodinokibi勒索病毒的要价普遍偏高,多数是在3到6个比特币,所以其主要攻击对象是企业,并且是中大型企业,其攻击目的是瘫痪企业核心业务网络,因此很多受害企业迫于无奈交了不少赎金。正常情况下,受害企业所交赎金不会低于20万人民币。

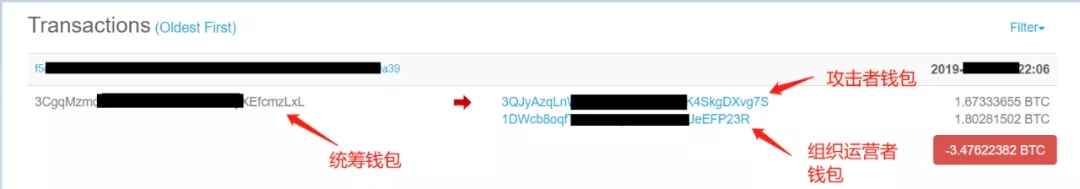

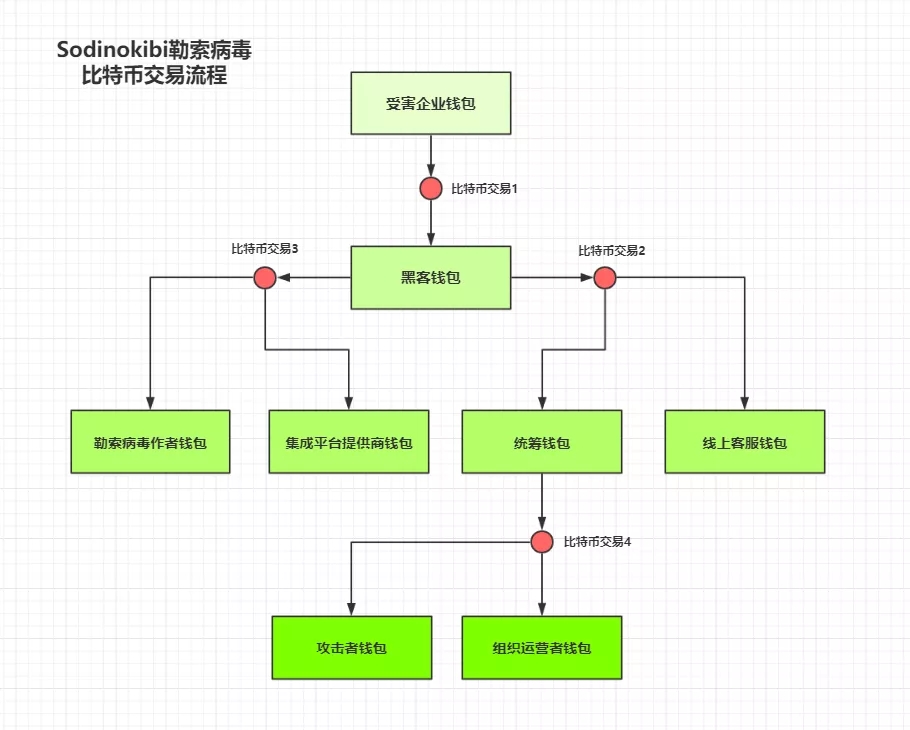

由于其为产业化运作,故此每个参与者都有相应的分成。我们通过大量数据研究发现,当受害企业向黑客钱包转入比特币的时候,此钱包会分批次转入其它成员。

如下图所示,某次攻击成功后,将赎金分2批转给了4个钱包,分别是勒索病毒作者钱包、集成平台提供商钱包、线上客服钱包、统筹钱包。

勒索病毒作者、集成平台提供商属于薄利多销型,每一笔交易都有提成,所以单次提成比例虽低,但总数是非常客观的;线上客服按劳分配,说服一个客户,就有一小笔提成,当然大头不在他们,因为他们可替代性比较强,技术难度也不大。

每次攻击所得的赎金,大头由统筹钱包分配给了攻击者和组织运营者,攻击者是实际从事攻击企业的个人或者渗透团队,所以单次成功后的贡献比较大,而任何个人和团队都能参与到不同客户的攻击活动中来,类似销售团队,每成一单,提成都比较可观。最后的大头,当然给了组织运营者,其负责拉通了各个环节和资源,保障平台和团伙的正常运作。

我们大致抽象出其交易流程如下:

基于上述追踪,Sodinokibi勒索病毒的产业化运作模式形如:

讲这么多,其实就是想告诉大家,勒索病毒已经不再是单纯的个人行为,演变至今,必须以集体力量对抗集体力量。

如果攻击者已经产业化运作,防护者更不应该只是单纯的安装某个软件,就指望着解决所有问题,这是很困难的,防勒索,还得系统化思考,深层次多角度进行产业化对抗。

好了,今天先谈到这里,下次我们将深入探讨下,中了勒索病毒该怎么办的问题。