【51CTO.com原创稿件】传统的网络安全架构把不同的网络划分为不同的区域,不同区域之间使用防火墙进行隔离。每个区域都被授予某种程度的信任,它决定了哪些网络资源允许被访问。这种安全建设思路提供了非常强大的纵深防御能力。

但是,随着云计算、移动互联网等技术的快速发展,企业数字化转型进程的不断推进,传统的内外网边界模糊,企业已经无法基于传统的物理边界进行安全建设。传统的安全建设思路已经很难去适应企业的快速成长和业务的快速变化。例如在移动办公场景下,员工、供应商、合作伙伴需要从全球各个位置安全地接入企业内网进行访问。此外,应用的移动化、数据中心的云化也不断地带来更多的安全问题。面对日益复杂的安全威胁,企业需要构筑全新的网络安全架构。在此背景下,零信任应运而生,成为网络安全发展的必然趋势。

先来说说,什么是零信任?

2010年,Forrester的分析师约翰.金德维格(John Kindervag)正式提出"零信任模型"。关于零信任,他提到了三个核心观点:不再以一个清晰的边界,来划分信任或不信任的设备;不再有信任或不信任的网络,不再有信任或不信任的用户。

其研究报告指出,将网络安全融入网络建设,默认安全也是IT基础设施的一部分,采用零信任网络架构可实现:

1)分割--网络细粒度分区,对网络采取细粒度的区域划分,来隔绝安全事件的蔓延和发生。

2)平行--构建多个平行的流量交换和监测点 Microcore and perimeter(MCAP),作为每个区域的流量交换、监测和安全防御点。

3)集中化--集中化地对网络和安全进行管理 Segmentation gateway(SG), 集合和防火墙、IPS、WAF、NAC、内容过滤网关……SG定义全局的策略和流量分配。

2011年到2017年,谷歌花了6年时间才迁移到BeyondCorp零信任环境。期间谷歌不得不重新定义和调整其职位角色及分类,建立起全新的主控库存服务以跟踪设备,并重新设计用户身份验证及访问控制策略。此后,国内外厂商纷纷推出自己的零信任产品或架构,零信任逐渐流行起来。

零信任是实现精益信任的第一步

就网络安全而言,零信任模式引入了一些新的思考角度,同时也解决了很多以前难以解决的问题。但是,在零信任的研究和落地过程中,仍有很多疑问没有解决。核心疑问之一就是零信任理念中"从不信任 , 总是验证",信任是否总是为"零"?因为信任是业务访问的基石,业务访问又是业务开展的第一步,如果信任总是为"零",那么业务访问的需求如何进行?零信任如何与业务系统、已有安全建设兼容……对此,国际权威 IT 研究分析机构 Gartner 在研究报告《Zero Trust Is an Initial Step on the Roadmap to CARTA》指出 , "Zero trust isn't the goal,lean trust is.(零信任不是目标,精益信任才是。)"。换句话说,零信任是实现精益信任的第一步。精益信任以风险和信任为中心,重构网络安全架构,通过信任的精益控制,实现风险的精益管理。

与零信任的"从不信任,总是验证"理念不同,在精益信任中,强调"精确而足够"的信任,主张信任的精益控制。业务以信任为基石,所有业务交互,都需要主客体间的信任。并且,信任与风险相伴相生,风险是信任的必然产物。网络安全无法实现"零"风险,信任与风险的反馈控制是安全的实质。精准的控制需要基于多源信息,持续评估风险,然后根据风险水平和安全需求,精益地建立、调整信任。

深信服的精益信任

毫无疑问,投入对零信任技术体系的研究,建设以零信任模型为技术思想的新时代背景下的新型安全体系,是拥有战略眼光的网络安全企业自然应该早早谋定的大事。作为一家有远见的安全厂商,深信服在国内先人一步推出了基于精益信任落地方案。

在2019深信服创新大会上,深信服正式发布了其精益信任安全解决方案。深信服精益信任在零信任的基础上实现了增强,深信服认为,零信任解决了破碎的边界问题,但是安全并不是由任意一个安全产品就能够独自解决的,安全一定是需要联动和协作的。零信任需要和其他安全的设备进行联动,形成互补的、统一的安全体系。

深信服精益信任解决方案基于信任和风险的闭环,以aTrust平台为核心,整合了终端安全、边界安全、态势感知和外网已有的安全设备,进行统一联动,形成自主调优、快速处置的统一安全体系,最终实现内外网"精确而足够"的信任。

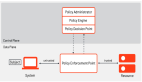

如上图所示,在精益信任解决方案中,用户的访问请求和信任判断将大致经历如下过程:

1) 所有来自用户端的访问请求都需要先经过"控制中心"的信任评估模块,从身份、设备、环境、行为4大维度进行信任评估,评估后授予相应的信任等级。

2) 开始业务访问后,用户的后续访问也会通过态势感知中心,实时地采集检测流量,对用户行为进行分析,通报动态威胁,随后将流量、行为、资源风险结果反馈给"控制中心"。

3) 同时,在整个通信过程中,"终端检测与响应"平台会从操作系统、文件系统、应用程序、进程状态等层面,持续评估终端环境,并将评估结果反馈给"控制中心"。

4) "控制中心"按照策略动态调整授权等级,最终,由"控制中心"统一进行风险计算、信任评估、动态授权和权限管理。

深信服指出,精益信任实现的关键点在于五大方面:全面身份化、多源信任评估、动态访问控制、统一安全、可成长,从以上过程不难看出,深信服精益信任解决防范正是由这些关键点组成。

其中可成长性体现在,精益信任可根据企业的不同发展阶段在功能上选择性部署。同时在私有化、云化等多种部署场景下,与终端检测响应、安全感知平台等产品对接联动,自适应的去匹配企业发展的各个场景和阶段,从而为企业打造一个量身定制的统一安全体系。

立足用户需求,打造精益信任方案

说了这么多关于深信服精益信任的事儿,也许此时有人会问了:深信服精益信任对用户究竟有哪些价值呢?这些价值可以总结成三点,"融合易落地","更高效实现保护","统一自动化运维"。

首先,该方案能够充分将用户的改造成本控制在较低范围。因为深信服精益信任的aTrust平台可以将各类安全产品融合联动,包括EDR、IAM、UEBA等系统,不需要采购新的安全设备,即可实现统一的安全,用户可结合组织的安全现状,在较低成本下,构建容易落地的精益信任方案。

其次,通过多源信息评估和访问行为身份化手段,在每一次访问行为中嵌入代表身份的标识,极大地收缩攻击面,减小了企业用户关键资源被入侵的概率。同时利用信任的动态控制,实现访问安全保护和业务需求的动态平衡,为用户提供更有效的、面向未来的安全保护。

最后,对于数据、计算资源集中,内外部大量用户频繁访问的复杂场景,精益信任能够结合业务需求实现高度融合的安全防护和便捷统一的自动化运维。

举个例子,大型企业内部通常有很多业务系统和安全设备,若采取零信任安全架构,则需要对现有业务进行较大改造,现有安全设备对接起来也将存在各种问题。若采用深信服精益信任解决方案,优势则相当明显。因为深信服精益信任方案不仅能与已有业务资产的访问权限和身份信息自动化对接,另外针对业务系统,也能建立统一身份认证和单点登录策略,根据业务安全等级建立相应的信任等级评估和调整策略。而后,通过特有标签库机制,对接已有安全设备日志和实时流量,感知全局安全风险。最后,基于风险调整信任的等级,进行自动化处置。基于"融合易落地","全面身份化","统一自动化运维"的特点,深信服精益信任提供更全面更易用的安全价值。

【51CTO原创稿件,合作站点转载请注明原文作者和出处为51CTO.com】