因能访问公司最宝贵的信息,特权账户往往成为攻击者竞相追逐的目标。公司企业必须安全有效地管理特权访问。

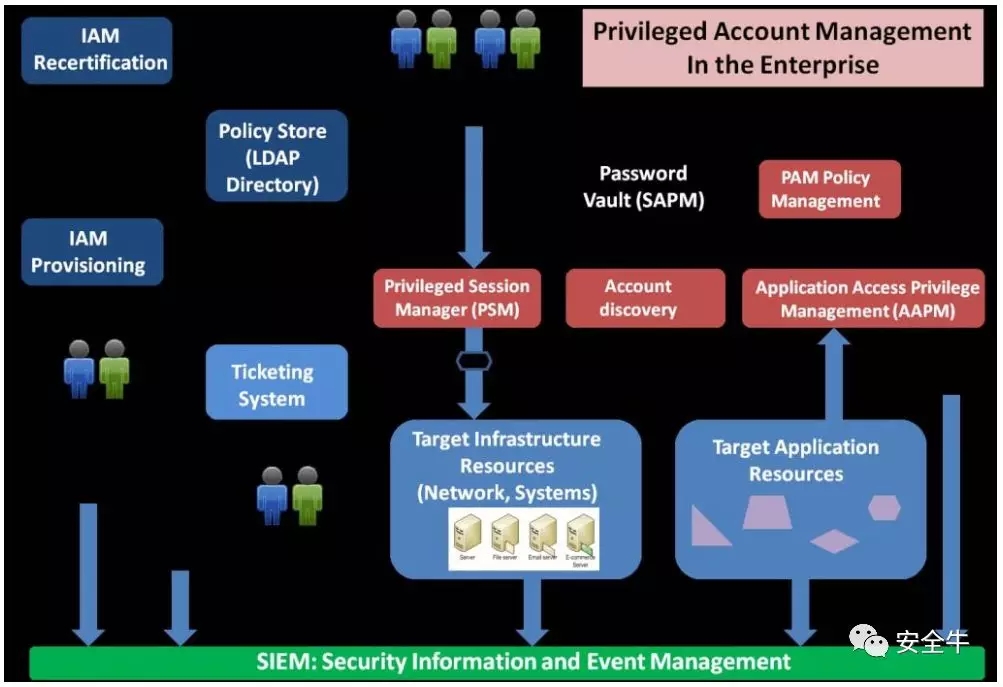

很多合规规定都对特权用户管理提出了强安全控制建议。为符合这些要求,预防灾难性数据泄露发生,公司企业在日常安全操作中实现了各种各样的特权访问管理 (PAM)。但如何选择合适的 PAM 解决方案?需要找寻哪些功能呢?

Gartner 《2019 特权访问管理最佳实践》提出,良好 PAM 解决方案应建立在四大基础之上:

- 提供所有特权账户的完整可见性

- 治理和控制特权访问

- 监视和审计特权活动

- 自动化和集成 PAM 工具

本文根据这四大基础列出 PAM 最重要的功能,帮助公司企业保护敏感数据特权访问。

1. 持续发现特权账户

你无法保护看不到的东西。所以,发现网络中每一个特权账户是必备功能。PAM 解决方案应能发现人类用户和应用所用的各种特权账户。

只要拥有了网络中所有特权账户的完整可见性,就可以轻易摆脱不必要的管理员账户,指定哪个账户,或者哪个特定用户,可以访问哪些关键资产。还可以更进一步,通过删除所有默认管理员账户来夯实系统安全,实现最小权限原则或零信任安全方法。

实现这些功能的最大挑战,是保持特权账户相关数据更新。只要提权出了任何差错,公司网络安全就陷于严重风险之中了。

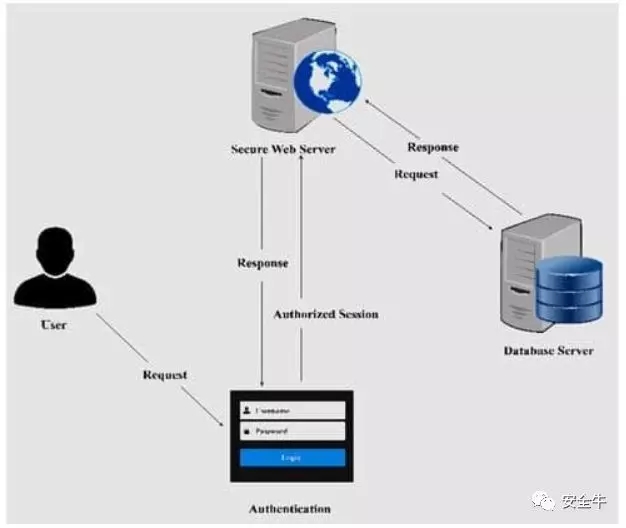

2. 多因子身份验证

多因子身份验证 (MFA) 功能是确保只有正确的人能够访问关键数据的必要方法。这种方法还可以缓解恶意内部人 “借用” 同事密码的风险,防止内部人威胁。

大多数 MFA 工具都提供两种验证因子的组合:

- 所知(用户凭证)

- 持有(生物特征、发送到用户经验证移动设备上的一次性密码等)

实现该功能的主要挑战之一,是定义哪些终端和资产需要受到最严格的保护。为避免给员工造成太大麻烦,应只在必要的时间和位置实现 MFA 功能。

3. 会话管理

很多安全供应商将特权访问与会话管理 (PASM),作为单独的解决方案,或 PAM 软件的一部分提供。监视和记录特权会话的功能,为安全专家审计特权活动和调查网络安全事件,提供了所需的全部信息。

实现该功能的主要挑战,是将每一个记录下的会话与特定用户关联起来。在很多公司里,员工都会使用共享账户访问各种各样的系统和应用。如果他们使用相同的凭证,不同用户发起的会话,就会被关联到同一个共享账户上。

为解决该问题,PAM 应能为共享账户和默认账户提供次级身份验证功能。如此一来,如果用户以共享账户登录系统,还需额外提供个人凭证,以便确认该特定会话是由该特定用户发起的。

4. 一次性密码

确保只有正确的用户能够获得关键资产访问授权的另一方式,是部署一次性密码功能。该功能最适用于授予第三方承包商访问公司重要信息资产的适时 (JIT) 访问权。

一次性密码的有效期很短,而且不能重复使用,所以能够降低数据泄露的风险。

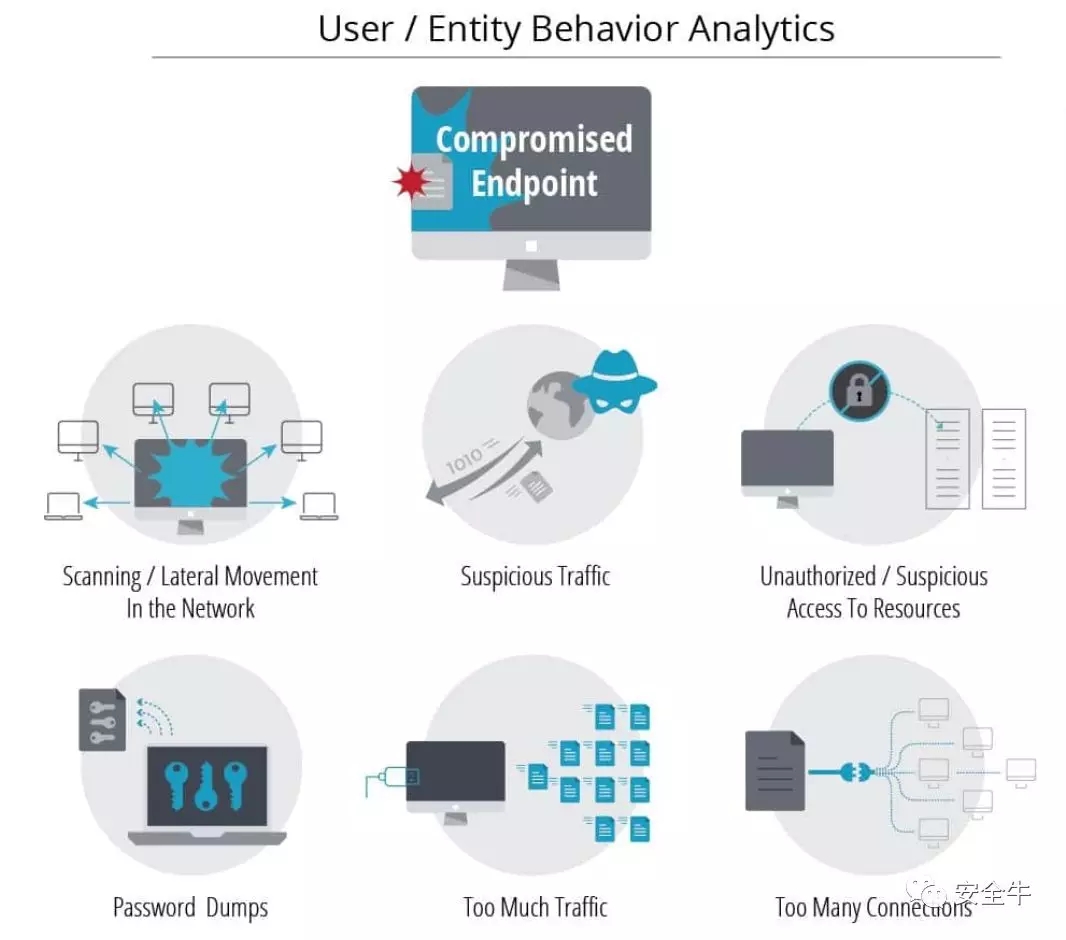

5. 用户及实体行为分析 (UEBA)

用户及实体行为分析 (UEBA) 工具有助于早期警示特权账户被盗的事实。UEBA 工具分析其他 PAM 工具记录下的数据,包括会话记录和日志,识别常规用户行为模式。如果特定用户或实体的行为开始偏离其典型模式,系统就会将之标为可疑。UEBA 工具旨在帮助补全其他安全工具的遗漏,尽早检测入侵。

目前,市场提供大量 UEBA 工具,既有独立的 UEBA 解决方案,也有嵌入 UEBA 功能的安全解决方案。想要恰当管理特权访问,PAM 或安全信息与事件管理 (SIEM) 解决方案最好包含 UEBA 功能。

6. 实时通知

越早阻止攻击,攻击造成的影响就越小。但若想能够及时响应潜在安全事件,你收到警报通知的时机应是近实时的。所以,选择特权访问管理解决方案的时候,一定要查看其是否具有良好的警报系统。

大多数 PAM 解决方案都提供一套标准规则和警报。比如说,每次系统记录到特权账户登录尝试失败,安全负责人就会收到通知。或者更进一步,为特定事件、活动,乃至用户组创建自定义警报。

7. 详尽报告与审计

PAM 工具通常会收集大量数据:活动日志、键盘记录、事件日志、会话记录等等。但若无法从中产生详尽的报告,PAM 解决方案收集再多的有用数据都是徒劳。因此,需具备根据自身特定需求产生不同类型报告的能力。

要特别注意可收入报告中的数据和信息的类型。比如说,如果形成的报告能够包含特权账户执行的全部活动,或者纳入非正常上班时间发起的所有特权会话,安全保护效果会好很多。

某些情况下,取证分析需调查安全事件,或者评估当前安全系统的状态。因此,所选特权访问管理解决方案最好具备取证导出功能。

若能将 PAM 解决方案与当前 SIEM 集成,也是一个加分项。这样可以最大限度地利用 PAM 工具收集的数据,以更有效的方式分析潜在威胁。

结语

特权访问滥用可导致灾难性后果,使攻击者得以轻松收集到最有价值、最重要的信息。大多数合规监管也要求特权访问得到妥善保护与管理,尽管有时候这种要求是间接的。所以,部署优良的 PAM 解决方案,是每一家现代企业的必备步骤。

希望本文描述的指标能够助您尽快找到最佳特权访问管理解决方案。

Gartner 《2019 特权访问管理最佳实践》:

https://www.gartner.com/en/documents/3899567

【本文是51CTO专栏作者“李少鹏”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】