研究揭示大多数罪犯如何利用人的好奇心和信任,骗取点击、下载、安装、打开和发送金钱或信息。

绝大多数网络罪犯针对的是人而不是基础设施:2018 至 2019 年间,超过 99% 的电子邮件分发恶意软件,需要受害者人为点击链接、打开文档、接受安全警告,或者完成其他任务,才可以有效入侵目标公司。罪犯瞄准的不是各类系统,而是人,是人担任的职务,及其可以访问的数据。

以上数据出自 Proofpoint 研究人员历经 18 个月攻击趋势观察编撰而成的《人为因素 2019》报告。报告指出,随着攻击者从打砸抢式勒索软件攻击活动,转向精心策划的商业电邮入侵阴谋和域名欺诈,公司企业越来越容易遭遇社会工程攻击,社会工程攻击的复杂程度也持续上升。

Proofpoint 威胁情报主管 Chris Dawson 称:观察到的绝大多数威胁,需要某种形式的人机交互。使用硬件或软件漏洞的情况也时有所见,但这些最终还是要嵌入到恶意文件中。甚至漏洞利用程序和宏的使用,也需要人来点击链接、打开文档、接受安全警告,或完成其他动作。

Proofpoint 报告称,2018 所有网络钓鱼活动中,通用电子邮件收集占比近 25%。凭证收集依然是今年的重点关注项,其技术正转向微软 Office 365 网络钓鱼和冒充攻击。云存储、DocuSign 和微软云服务网络钓鱼是今年最热网络钓鱼诱饵,取代了去年分发饮食相关垃圾邮件,捕获受害者信用卡的 “健脑饮食” (Brain Food) 僵尸网络。

Dawson 表示,攻击者知道公司企业正转向云端,雇员只要看到眼熟的东西就会点击,即便发送者不再联系人列表内。用户已惯于看到 Office 365 和 Dropbox 链接;点击这些链接的直觉已经胜过三思而后行的本能了。

假冒攻击邮件正从 “请求” 类主题栏转向显示 “支付” 或 “紧急” 的消息。主题栏诱饵也随季节变动,2018 年末和 2019 年初盛行 W-2 报税表相关的攻击,且各行业用语不同。比如说,教育行业收到的假冒攻击邮件大多为 “请求” 和 “致意” 类,而针对工程公司的攻击,通常在主题栏写 “紧急” 或 “要求” 字样。为跟上商业流程,多数假冒电子邮件在星期一发送,快到周末时渐渐偃旗息鼓。

背后原因是什么?

与大量投送勒索软件的广撒网式攻击活动不同,现在的攻击者小范围利用更缜密的攻击。他们更偏好可以不触发任何警报,驻留受害者计算机数天或数月的那类恶意软件。很多攻击者都已经转向分发复杂后门以收集数据了。

方法和工具的变迁皆旨在更长久地驻留受害者主机,长期收集数据,以及图谋后续再做点别的动作。勒索软件攻击如今也表现出新的模式,似乎早在感染开始前,企业就已经被入侵了。

谁家收件箱面临风险?

当今攻击活动正朝向针对性攻击发展;但攻击者在目标类型选择和攻击策划上表现出多样性。

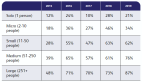

最易遭攻击的人群是身份信息公开可见的那类。首席级高管往往不在此列,他们通常不会在网上暴露身份。但销售人员、市场营销团队和人力资源员工,大多都有公开的电子邮箱。已识别的遭攻击人员中,36% 的相关身份可从企业网站、社交媒体或其他网站上获取。与之相对,仅 7% 的高管电子邮箱地址可在网上找到。

犯罪机会,或者说类似 HR[@]company[.]com 这样的别名邮箱地址,相当常见。这种共享的别名邮箱账户真的非常难以保护。

针对每家公司,攻击者只要以超过五个的假冒身份,向五名以上员工实施攻击,往往能收获成功。攻击正从一对一转向一对多,再转向多对多。攻击者可能假冒多位高管向员工发送恶意文件,或者利用一组假冒身份向人力资源部门索要 W-2 报税数据。

攻击者用这种策略大获成功,也就进一步加大了冒用身份的数量和攻击目标人数。

Carbanak 分析报告:

https://www.proofpoint.com/us/threat-insight/post/pervasive-social-engineering-characterizes-threat-landscape-proofpoint-releases

【本文是51CTO专栏作者“李少鹏”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】