近日,亚信安全截获嵌入Asruex后门病毒的PDF文档,该病毒利用CVE-2012-0158和CVE-2010-2883漏洞,在Word和PDF文件中注入恶意代码。其主要影响在Windows和Mac OS X系统中使用的旧版本的Adobe Reader(版本9.x到9.4)and Acrobat(版本8.x到8.2.5)。亚信安全将其命名为Virus.Win32.ASRUEX.A.orig。

Asruex后门病毒详细分析

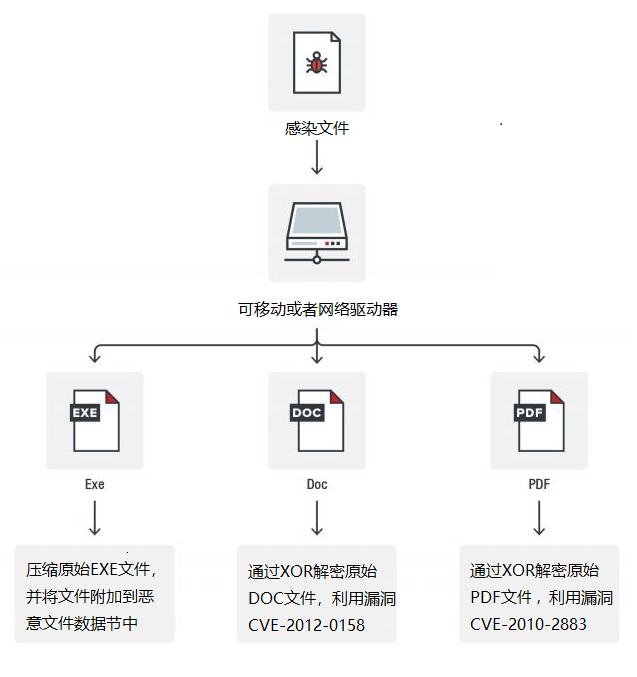

Asruex通过带有PowerShell下载脚本的快捷方式文件感染系统,并通过可移动驱动器和网络驱动器进行传播。下图是该恶意软件的感染链:

【Asruex的感染链】

被感染的PDF文件

安全专家截获的PDF文件是一个被Asruex变种感染的文件,如果使用旧版本的Adobe Reader和Adobe Acrobat打开文件,其仍然会显示或者打开原始PDF文件,让用户相信其仅仅打开了正常的PDF文件,实际上,受感染的PDF文件将在后台生成并执行感染文件。

此行为是由于特殊模板在附加主机文件时利用了CVE-2010-2883漏洞。该漏洞可以在Adobe的CoolType.dll的strcat函数中找到,它是一个排版引擎。由于此函数不需要检查要注册的字体的长度,因此可能导致堆栈缓冲区溢出以执行其shellcode。最终其使用XOR解密原始PDF主机文件。

然后,其会生成并执行嵌入的可执行文件(亚信安全将其命名为Virus.Win32.ASRUEX.A.orig)。此可执行文件负责反调试和反仿真功能。它检测根目录中是否存在avast!Sandbox \ WINDOWS \ system32 \ kernel32.dll文件,然后,其会进一步检查以下信息来确定其自身是否在沙箱环境中运行:

· 计算机名和用户名

· 加载模块的导出函数

· 文件名

· 运行流程

· 运行进程的模块版本

· 磁盘名称中的某些字符串

可执行文件还将DLL文件(亚信安全检测为Virus.Win32.ASRUEX.A.orig)注入合法的Windows进程。该DLL文件负责恶意软件的感染和后门功能。它感染文件大小在42,224字节和20,971,520字节之间的文件。

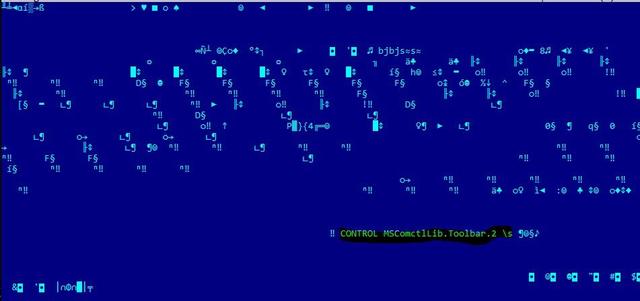

被感染的Word文档该病毒使用特殊模板来利用CVE-2012-0158漏洞感染Word文档。该模板在下图中突出显示。

【用于感染Word文档的模板】

CVE-2012-0158漏洞允许可能的攻击者通过Word文档或网站远程执行任意代码。与被感染的PDF类似,运行后,其仍然会显示原始Word文件,让用户相信其仅仅打开了正常的Word文件,实际上,被感染的Word文件将在后台生成并执行感染文件。然后其使用XOR来解密原始DOC文件,生成并执行rundll32.exe文件。

【使用XOR解密原始DOC文件】

【使用不同的文件名生成和执行感染文件】

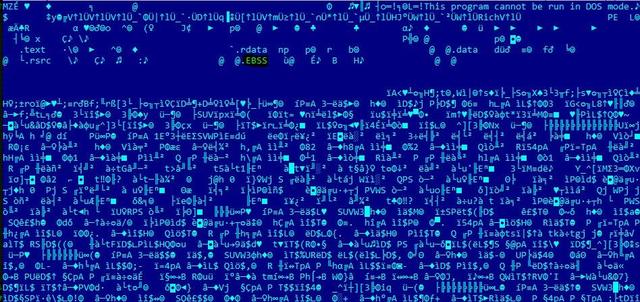

被感染的可执行文件

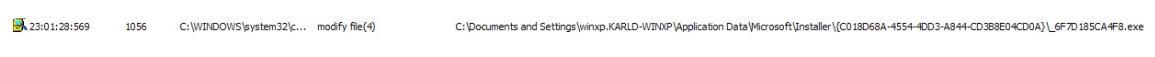

除了感染Word文档和PDF文件外,恶意软件还会感染可执行文件。该Asruex变种压缩并加密原始可执行文件或主机文件,并将其作为.EBSS节附加在恶意文件中。恶意软件同样会生成感染文件,同时也会正常地执行主机文件。对于被感染的可执行文件,其生成的感染文件名是随机分配的。

【主机文件附加到恶意软件的.EBSS节】

【生成的感染文件使用任意文件名】

亚信安全教你如何防范

· 打全系统及应用程序补丁;

· 不要点击来源不明的邮件以及附件;

· 不要点击来源不明的邮件中包含的链接;

· 采用高强度的密码,避免使用弱口令密码,并定期更换密码;

· 尽量关闭不必要的文件共享。

亚信安全产品解决方案

· 亚信安全病毒码版本15.351.60,云病毒码版本15.351.71,全球码版本15.353.00已经可以检测,请用户及时升级病毒码版本。

· 亚信安全DS产品的DPI规则已经可以检测该漏洞,规则如下:

1004978- MSCOMCTL.OCX RCE Vulnerability For Office Binary File(CVE-2012-0158)

1004973- MSCOMCTL.OCX RCE Vulnerability For Rich Text File (CVE-2012-0158)

1006071- Heuristic Detection Of Malicious PDF Documents-1(CVE-2007-5669,CVE-2010-2883)

1004393- Adobe Reader SING Table Parsing Vulnerability (CVE-2010-2883)

IOCs

SHA256 b261f49fb6574af0bef16765c3db2900a5d3ca24639e9717bc21eb28e1e6be77