【51CTO.com原创稿件】网络安全是一个老话题,但又是个新话题。愈加多样化的终端,愈加不可控的个人网络行为,愈加复杂的网络环境,让网络安全似乎永远处于“道高一尺,魔高一丈”的循环中。尤其是应用安全,随着当前应用程序的复杂化、多样化和细分化,应用安全的重要性也被提到了一个新的高度。

对此,作为全球应用交付领域的大咖,F5在刚刚举办的北京网络安全大会(BCS 2019),全方位、系统性的向中国市场展示F5的应用安全理念、技术与解决方案。F5中国安全解决方案经理陈玉奇指出,网络安全已经告别了个人英雄时代,复杂的流量本质对应用安全策略提出了更高更新的要求。“通过多年的实践积累,F5提出了基于加密流量精分策略以及相应的安全业务性能优化方案,不仅帮助企业用户实现流量可视化和流量加解密,同时能够对各类安全技术进行编排调度,进而全方位保障应用安全。”

英雄束手,复杂的流量本质带来重重“黑幕”

“安全已经脱离了个人英雄主义的年代”,在陈玉奇看来,网络安全已经进入了一个新时代。

随着互联网技术发展,流量和业务的量级进入了更高的状态,企业为保障数据安全同步增加投入成本,而实际营收却可能呈下降趋势。原因在于真正运行在业务系统中的数据流量更多是被竞争对手、爬虫业务、黄牛、扫描器以及更多的未知机器访问所占用。这些访问造成了投入成本的不可控制,同时也增加了流量识别难度。与此同时,原本出于安全性考虑对数据进行加密,也增强了数据隐私性,成为流量性质鉴别和精分的又一难点,进而为数据安全保护带来了更大的挑战。

流量精分的难点不仅仅来源于数据流量本身,还受到应用层数据加密这一防护措施的影响。为了保护传输过程中的数据信息安全,同时防止已丢失的登录凭证造成损害,企业安全团队对整个应用层进行加密处理,建立完整的撞库/暴力破解防御体系。然而这种看似稳妥的解决方案在保护了数据隐私的同时也成为黑客的保护伞。

对此,F5提出,只有通过流量精分,从特征到行为对流量进行多维度分析处理,阻断BOT的请求,才能真正避免恶意机器人造成的损失。

万物加密时代,在“黑暗”中探索安全

据介绍,当前世界上有70%的互联网流量被加密,80%的页面访问需要经过SSL到TLS加密,不透明的安全部署造成盲区,让加密的安全威胁透过所有的安全设备并且不会被发现。

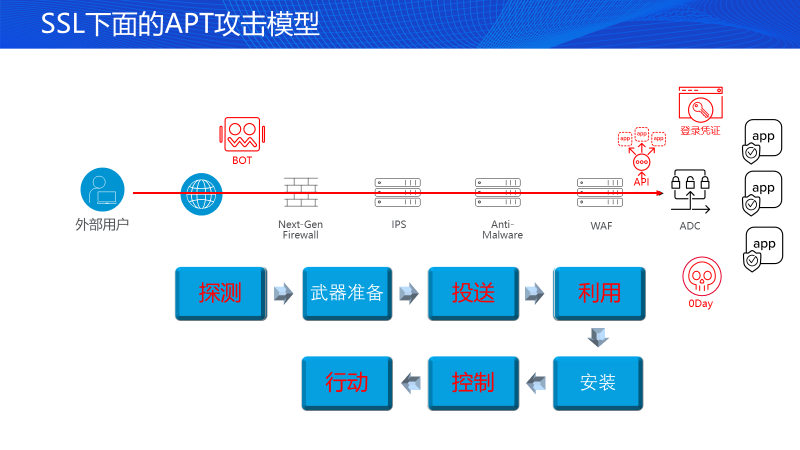

以SSL下的APT模型为例,过程中会涉及到探测、武器准备、投送、利用、安装、控制、行动这一系列行为,这些行为有可能是BOT利用登录凭证产生,也可能是因业务之间API调用产生,但在此探测、投送、利用、控制、行动的工程中,所有数据都可能会被加密,这就可能导致安全团队精心布局的安全体系中出现一个漏洞。另外,绝大多数的鱼叉钓鱼、仿冒网站都因使用数据加密传输而无法得到完善的检测防护,因此无论企业的安全更加注重对外来访问的防御还是由内部对外的访问,部署在边界的安全设备在万物加密的时代依然存在巨大的盲点。

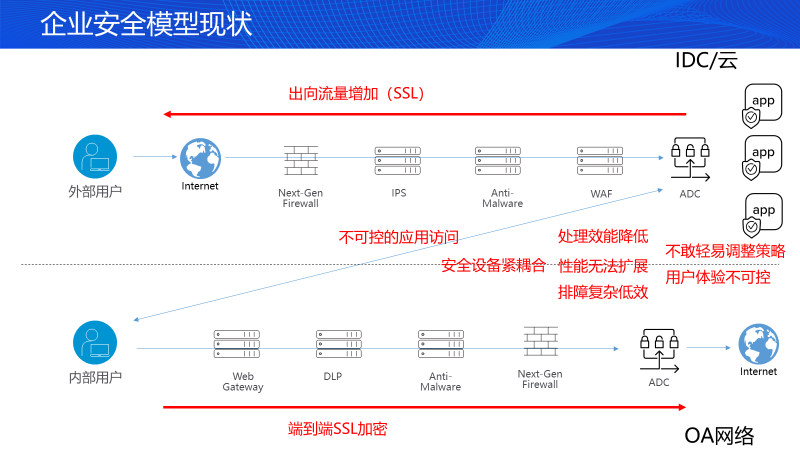

为了解决盲点问题,很多企业选择对安全设备建立菊链式连接,实现所有的安全设备都具备对流量的加解密能力。但菊链式连接在逻辑上的合理性并不能弥补实际应用中因多重加解密造成的效率低下,同时其复杂的部署策略也导致排障困难,故障点并发特征使性能和可用性较低。更重要的是,菊链作为固化网络,无法根据业务需求进行灵活扩展。

在数据加密和菊链的双重作用下,形成了当前所有安全设备与网络设备呈现紧耦合状态的企业安全模型。但因紧耦合固有的低效率、低性能、难排障的弊端,导致安全策略不能轻易调整,进而使安全模型对本地数据中心和云端越来越多的出向流量、办公网络的外部访问,以及OA网络与生产系统之间API调用这些场景,无法实现具有针对性的安全防护,一场基于对应用安全现实需求的变革正亟待发生。

拨云见日,F5安全业务优化平台凸显四大优势

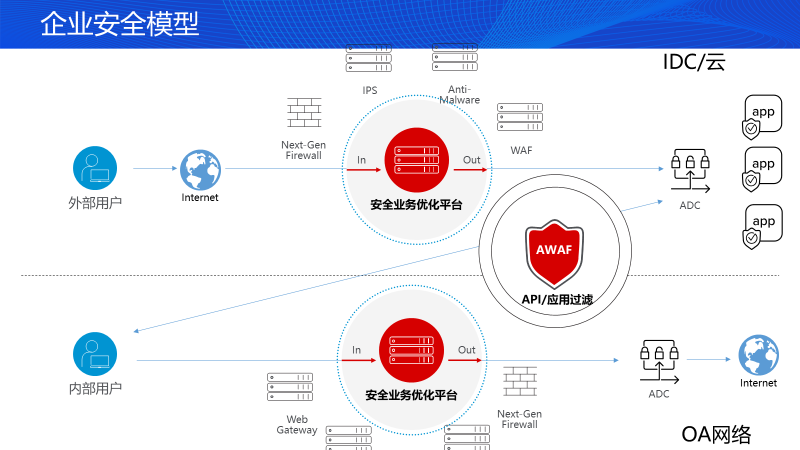

通过多年来的实战,F5已经形成了一套日趋成熟的安全解决方案。面对复杂网络环境下客户希望其应用业务更快速、更智能、更安全的需求与当下安全模型紧耦合状态之间的矛盾,F5提出针对双向SSL/TLS加密流量的安全业务优化调度,实现流量可视化,解决菊链与安全设备对流量数据的加解密问题。在多种安全设备并存的条件下,安全技术或安全产品的接入并不受设备限制,因为F5安全业务优化平台所进行的安全防护与安全设备无关。

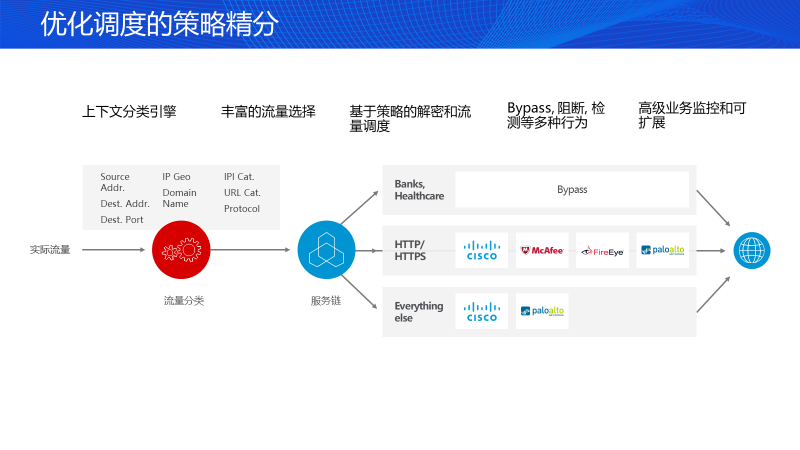

在F5的应用安全解决方案当中,流量精分是实现安全优化调度的关键所在,精分策略将被植入到整个业务链,形成安全业务链。安全业务优化平台将通过上下文分类引擎对实际流量进行分类,基于精分策略对业务流量加、解密后再进行流量调度,以此确认是否需要对所调度流量进行Bypass、阻断、检测等操作。同时,要确保安全业务链的高级业务监控和可扩展。当业务链出现流量性能不足时候,应当及时监控安全设备、安全平台以及安全产品本身的可用性和可信度。

相比其他产品,F5安全业务优化平台具备四大优势。

首先,解决了以往安全设备加密造成的盲区,实现了可视化。

其次,以安全设备与网络的松耦合替代了过去的紧耦合,解决设备之间互相调度的问题,使整个安全架构更灵活和敏捷。

再次,对于由OA网络产生的出向访问流量,同样部署相应的安全设备,尽管这些安全设备没有很好的发挥对加密流量的防护作用,但F5的安全业务优化平台将优化其防护性能。

末尾,在整个网络与数据中心或云端通讯过程中,将由AWAF产品对内容和应用层进行过滤。

毫无疑问,数据加密并不代表数据的安全性。在F5看来,数据加密代表数据的私密性,而私密性在保护数据的同时,也为安全防护带来极大的挑战。作为全球领先的应用交付厂商和应用安全厂商,以及全球web应用服务器厂商和K8s Ingress Service的厂商,F5希望能与所有的安全厂商一起,帮助客户优化企业应用安全架构,提升企业原有安全架构性能,减少因应用威胁带来的经济和声誉损失,切实保护企业应用和数据安全。

【51CTO原创稿件,合作站点转载请注明原文作者和出处为51CTO.com】