无论是全新的网络攻击还是抵御攻击的问题,电子邮件安全是一个永远是我们最先讨论的话题。因为每个人都在使用它,而且电子邮件潜在威胁巨大。本机构在2019年第二季度进行了邮件安全调查,以下是调查中人们最关心的问题:

- 假冒攻击,BEC(商务邮件泄露)。

- 用户电子邮件帐户泄露,被盗账户用于还款。

- 来自可信第三方的网络钓鱼电子邮件。

- 用户不确定电子邮件是否为网络钓鱼。

- 用户在移动设备上发现网络钓鱼电子邮件的能力。

在接下来的两部分文章中,将讨论每一个关键问题,并提供解决问题的建议。

最受欢迎的攻击手段

现代企业依赖于电子邮件——它是大多数公司的主要沟通形式,在一段时间内电子邮件并不会消失。

不幸的是,它恰好是攻击者的主要入口点。每一百封电子邮件中就有一封是恶意邮件。从表面上看,似乎不是一个很大的数字;然而,当全球每天发送数十亿封电子邮件时,恶意邮件的数量就会变得很庞大。受害者只需与恶意电子邮件进行一次交互,攻击者就可以通过恶意电子邮件对目标受到重大经济损失。

假冒攻击

商业电子邮件泄露(BEC)和首席执行官欺诈等假冒攻击正成为网络犯罪分子的攻击重点。这些攻击经常欺骗用户进行电汇或泄露公司信息。电子邮件来源可信,邮件内容通常充满了紧迫感,这使得电子邮件安全解决方案和用户难以识别此类攻击。例如,攻击者会冒充一个高级经理或供应链合作伙伴,欺骗一个员工采取诸如授权付款。

在最近的FireEye CAB会议期间,企业客户注意到假冒攻击与邮件有密不可分的联系。 冒充攻击的后果包括用户和行政人员的挫败感以及经济损失。许多客户分享了影响其组织的假冒攻击示例。

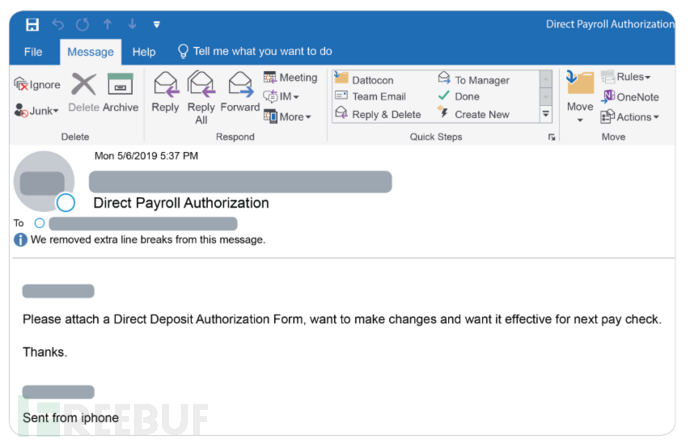

FireEye发现假冒技术的使用显著增加,而攻击者也在在创新攻击方式以绕过安全防御。 我们在Q1 2019年电子邮件威胁报告中描述了恶意邮件中截获的新的变体。 其中一个例子是针对财务部门CEO欺诈电子邮件(图1)。 在该恶意邮件中,攻击者扮演执行者的角色,并要求改变存款相关账户信息。

另一个新的变种是供应链假冒攻击。在这种情况下,攻击者会攻陷或冒充一个可信任的合作伙伴,该合作伙伴通常与目标组织中的用户进行交互,攻击者利用信任关系获取信息或窃取资金。

使用这些技术的恶意电子邮件通常不含恶意软件。只需改变显示名称或邮件头。依赖附件和URL分析的电子邮件安全防御无法检测以这种攻击方式的邮件。由于这些技术很难检测到,因此组织可能缺乏对这些类型消息管控方式。

用户邮件账号泄露

网络犯罪分子一直在创新,为了找到最好的方法来欺骗目标。有时,在假冒攻击中操纵邮件显示名称就足够了,但有时还需要更多的手段。这时,用户电子邮件帐户安全防护就可能会被绕过,可疑的电子邮件攻击转化为完全信任的攻击。

用户电子邮件帐户泄露是一个大问题。特别是攻击者引诱员工分享他们的电子邮件登录凭证。例如,攻击者送一封带有URL的电子邮件,该URL指向一个看起来合法的登录页面,但实际上是一个网络钓鱼网站。

一旦攻击者攻陷合法可信的电子邮箱账户,该帐户就会被接管,并可用于各种恶意活动。我们经常看到攻击者利用受攻击的合法帐户常做的一件事就是,从该公司的用户帐户向该组织财务(AP)部门发送电子邮件,进行电汇诈骗。

建议

由于电汇欺诈已经非常普遍,许多组织已经修改了其内部控制规则,需要两个人在超过规定限额的电汇上签字。我们还建议制定新的程序,以确认员工提出的任何更改个人详细信息的请求。此外,定期的安全培训有助于提高对最新电子邮件威胁的认识,包括假冒攻击和用户电子邮件帐户泄露造成的威胁。