在最近的一次安全会议上,一名白帽黑客在起搏器中恶意注入830V电击,只需使用距离最远15.24米的笔记本电脑。不用说,这种攻击的“现实世界影响”可能是致命的。有人声称,黑客可以轻易地扩大此类攻击,以增加对心脏起搏器患者的致命影响。最新一代的心脏起搏器基本上由网络连接的植入式物联网(IoT)设备组成。无论是哪个行业,任何物联网设备中的安全漏洞都会引起严重关注。

网络连接将物联网产品暴露给新的攻击媒介。2016年对Dyn域名系统(DNS)服务器的臭名昭着的分布式拒绝服务(DDoS)攻击显示了攻击者如何将不安全的物联网设备武器化为物联网僵尸网络。连接的“事物”的网络物理特征进一步提高了保护它们的门槛。

为什么安全性如此对网络物理系统至关重要?

网络物理系统(CPS)是指与物理环境直接交互的任何网络连接产品。网络物理系统的例子包括:

- 连接可穿戴设备(例如健身监视器)

- 植入式设备(例如,心脏起搏器)

- 自动驾驶汽车

- 工业机器人

- 燃气轮机

与私人或公共网络的网络连接扩大了他们的攻击面。攻击者可以远程连接并利用CPS中的漏洞,并将其用作造成重大物理损害的工具。2010年,臭名昭着的Stuxnet蠕虫感染了工业控制系统并操纵了传感器反馈到控制器的继电器,最终损坏了伊朗核电站中984个富铀离心机。因此,CPS的安全漏洞不仅仅是数据或声誉的损失; 它还意味着环境损害,生命损失,因此涉及道德,法律和道德后果。

保护物联网产品的独特挑战

设计人员可以轻松查明任何传统独立系统与物联网产品之间威胁模型的大差异。物联网产品总是作为连接生态系统的一部分运行,甚至像智能发电公用事业那样的“系统系统”,这使得他们的安全状况具有独特的挑战性。

除了物联网端点中本机硬件和软件的固有安全漏洞之外,我们还必须考虑其操作环境,网络连接以及与第三方平台和系统的互操作性所导致的漏洞。

运营环境

与传统PC不同,IoT产品将计算与特定于域的操作融合在一起。例如,工业机器人除了嵌入式计算和存储功能之外,还在工业环境中执行特定于域的功能。

物联网产品运营的环境会带来某些独特的安全挑战:

- 不同的安全优先级:IT安全实践侧重于数据机密性,完整性和系统可用性。在运营环境中; 但是,保护地点,人员和流程优先。因此,应用于物联网的标准IT安全实践必须保留,如果不增强其安全性和可靠性要求。

- 网络安全能力不足:2017年9月,工业控制系统网络应急响应小组(ICS-CERT)标志着美国医院使用的注射器输液泵存在多个安全漏洞。其中大部分与使用硬编码或出厂默认安全凭证有关。用户和操作人员并不总是网络安全专家,因此无法检测并防范这些缺陷。

- 及时修补:提供软件和固件更新以解决安全漏洞。在工业环境中; 但是,定期修补不是常态。此外,在许多情况下,固件升级可能需要暂时停用IoT产品。

- 系统限制:许多物联网产品(如传感器和执行器)的内存和CPU占用空间都很小,这限制了它们的嵌入式安全功能。

网络连接

连接性使“安全”产品暴露于网络入侵的后果。2014年,查理·米勒和克里斯·瓦拉塞克通过利用其软件缺陷,远程将高速公路全速运行的联网车辆完全停止。要阅读他们的完整报告,请参阅他们的题为“ 远程开发未改变的乘用车 ”的文章。

信息安全设计主要依靠使用防火墙和分区的边界保护。在物联网产品中越来越多地使用无线电技术和无线技术使它们成为远程攻击的简单目标。未加密的数据通信也是物联网妥协的主要原因。

第三方互操作性

任何物联网解决方案都涉及多个技术,配置和协议的服务提供商。这导致更复杂,不均衡的安全合规性以及攻击面的增加。基于订阅的模型增加了对第三方提供商对设备供应,管理和操作的依赖性,从而暴露了新的攻击媒介。

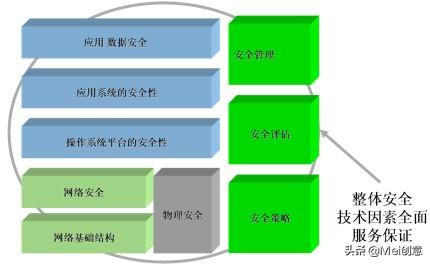

安全物联网产品的4层方法

物联网安全需要超越传统的网络安全措施,以克服这些挑战。包含边缘到云工作流的物联网安全的全栈方法至关重要。物联网系统设计的4层安全模型可以降低独特的风险。

1. 可靠的端点设计

由于它们与物理环境的直接交互,非常需要防篡改设计。合适的凭证(例如,非默认用户名/密码或公钥基础结构(PKI)证书)可以限制未经授权的设备访问和操作。其他一些安全设计措施需要考虑:

- 基于可信平台模块(TPM)的信任根

- 初始化和引导过程完整性

- 提供安全的固件和软件更新

- 存储和传输中数据的完整性

选择安全的实时操作系统(RTOS)和使用容器化的故障隔离可以在运行时保护端点。

2. 安全的网络访问

由于物联网运营的独特挑战,设计思维需要设想并深入分析以下用例场景:

- 访问方法

- 产品用法

- 数据通信

- 转角案件

这直接导致开发网络连接的威胁模型,并让我们了解如何:

- 保护访问端口

- 在storge和transport期间加密数据

- 使用隧道

- 保护协议

- 在网络周边执行深度数据包检查

无线和RF是物联网连接的主要选择,通常更容易受到攻击。但是,您可以通过以下方式降低连接风险:

- 通过访问和身份控制实施网络访问凭证

- 启用常见IoT协议的内置安全功能,例如:

- 消息队列遥测传输(MQTT)

- 约束应用程序协议(CoAP)

- 紫蜂

- 传输控制协议/ Internet协议(TCP / IP)

3. 基于合规性的设计

尽管合规性并不等同于安全性,但合规性设计可以最大限度地减少漏洞。与信息安全不同,除了数据完整性,隐私和可用性之外,物联网安全还涉及安全性,可靠性和弹性。换句话说,如果发生破坏,系统必须设计成小心过渡到稳定的故障状态,对周围环境的影响最小。在全速自动驾驶车辆的情况下,故障应该小心地使其停止。这就是为什么除了网络安全标准 - 联邦信息处理标准(FIPS),ISO 27001,国家标准与技术研究院(NIST)SP 800等之外 - 系统设计需要交叉符合行业特定法规 - 例如,健康保险流通与责任(HIPAA),交通部(DOT)。

4. 云和应用程序安全性

基于云的配置,设备管理以及数据和应用程序托管是任何物联网产品部署的核心。许多物联网产品在软件即服务(SaaS)上运行,其中第三方托管软件层。虽然系统设计人员可能会或可能不会直接控制基于云的服务中的安全实施,但仍然必须根据某些云安全标准和最佳实践来构建部署,这些标准和最佳实践在产品文档中已明确列举。

结论

互联产品是我们行业的未来。在不断变化的威胁环境中,物联网的网络物理特性增加了安全挑战。一旦确定了挑战,本博客中讨论的4层方法提供了一种降低风险的方法。

关键点:

- 物联网安全不仅仅是数据或声誉的损失,还意味着环境损害,生命损失,并涉及道德,法律和道德后果。

- 物联网产品作为连接生态系统的一部分运行,这使其安全状况具有独特的挑战性。

- 用于减轻威胁的物联网系统设计的4层安全模型涉及可靠的端点设计,安全的网络访问,基于合规性的设计以及云和应用程序安全性。