虽然网络上经常报道黑客大战、某国V.S.某国的网络攻击战,但是网络攻击这个概念对普通人来说还是过于抽象。原因不仅是因为人们不能理解网络攻击的方法,还在于网络攻击的规模是一般人较难彻底理解的。但是,随着网络攻击地图的开发,这一问题有了最直观的解决方法。

网络攻击地图可能看起来很有趣,但它们真的能够发挥效用吗?通常来说,当涉及到安全问题时,上下文就成了关键,因此,我们为大家总结了网络上最受欢迎的8大网络攻击地图。虽然地图本身很大程度上是上下文有限的养眼产品,但却也有一些创新性的方式可供使用。

顽固老派的安全专家习惯以一种厌倦的眼光看待网络攻击地图。他们将其称之为“pew pew”(拟声词)地图,模拟小孩子玩玩具枪时发出的声音。事实上,其中一个地图确实用这种声音来当音效。

一些安全专家在接受采访时表示,如果他们知道有客户要来的话,就会在SOC(安全运营中心)的屏幕上播放炫酷的全球网络攻击地图,但仅仅是为了实现视觉震撼的目的。事实上,大多数安全专家都曾使用过这种地图,但除了“视觉艺术”之外,它们并没有发挥任何真正的价值。

其实,关于网络攻击地图的一个常见误解是,其数据是即时或实时的。然而事实并非如此。大多数网络攻击地图都只是已记录攻击的一个子集,或是已消毒数据包捕获的回放。

虽然,安全圈内人士普遍认为这种网络攻击地图华而不实,数据也并不准确及时,但是,千万不要忽略视觉因素的有用性:一位安全专家称,他就是利用了网络攻击地图的视觉效果让高中生对安全行业产生了浓厚的兴趣。这种想法和做法可谓十分聪明,因为屏幕上展示的视觉效果和数据类型可以引申出关于攻击类型、方法和威胁参与者的讨论点。

一些SOC运营者正在对客户做同样的事,他们使用这种网络攻击地图来可视化攻击类型,并尝试在此基础上回答客户的问题。同样地,这些网络攻击地图的价值不在于它们所展示的数据,而在于它们作为对话启动器所发挥的吸引人眼球和兴趣的作用。这是制作这些地图的供应商们所熟知的信息,因为地图本身就是销售工具。

接下来,我们将为大家介绍8个最流行的网络攻击地图,其中不乏一些实用性很高的产品:

1. Norse

Norse可能是最早也是最知名的网络攻击动态地图了。据了解,Norse公司通过搜集全球40个国家的将近150个数据中心的数据,每天要处理130TB数据。Norse的大多数数据来自Norse公司所有并监视的800万台“蜜罐”计算机,这些计算机通过运行多达6000多种伪程序,吸引全球的网络攻击,伪程序包括ATM程序和公司电子邮箱,而其实时地图只是代表了Norse采集数据的1%。

有意思的一点是,Norse的动态地图还允许用户添加自己公司的logo,方便在办公区域进行展示。

http://map.norsecorp.com/#/

2. Kaspersky

就视觉效果和互动性而言,卡巴斯基“网络威胁实时地图”当属最佳,其地图中附加了全局旋转和缩放功能,用户可以任意旋转、缩小和放大地图。

卡巴斯基地图上显示的攻击来自按需扫描和按访问扫描,以及Web和电子邮件检测。但其实时展示数据具备多少实时性尚不清楚。

https://cybermap.kaspersky.com/

3. Fortinet

Fortinet的网络攻击地图看起来与Norse的比较类似,显示的都好像只是已记录事件的回放。当显示攻击的时候,屏幕左下方会出现循环播放的各类统计数据。此外,据该产品文档介绍,飞塔还支持客户地图的定制化。

https://threatmap.fortiguard.com/

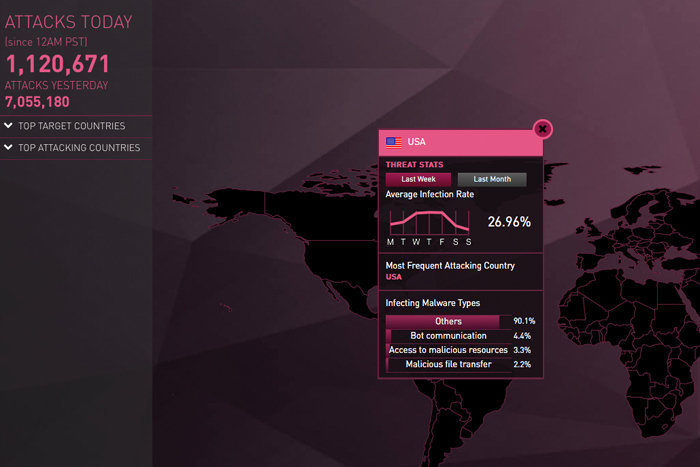

4. Check Point Software

Checkpoint Software开发的“威胁云”(ThreatCloud)网络攻击地图展示每天太平洋标准时间12:00 a.m就重置的历史数据。该地图比Norse的地图更为直观,但基本结构是相同的。除了观看回放之外,用户还可以按照时间段(包括每月和每周统计数据)选择来展示历史数据,例如“攻”和“受”的TOP榜单数据。

https://threatmap.checkpoint.com/ThreatPortal/livemap.html

5. FireEye

FireEye的网络攻击地图缺乏其他地图所提供的细节,但是显得更为简单明了。它不仅可以追踪历史数据,还可以按照行业和攻击者归属地来分类统计“攻/受”数据。其展示的数据是“基于真实攻击数据的一个子集,并为了实现更好的视觉效果进行了优化。”

https://www.fireeye.com/cyber-map/threat-map.html

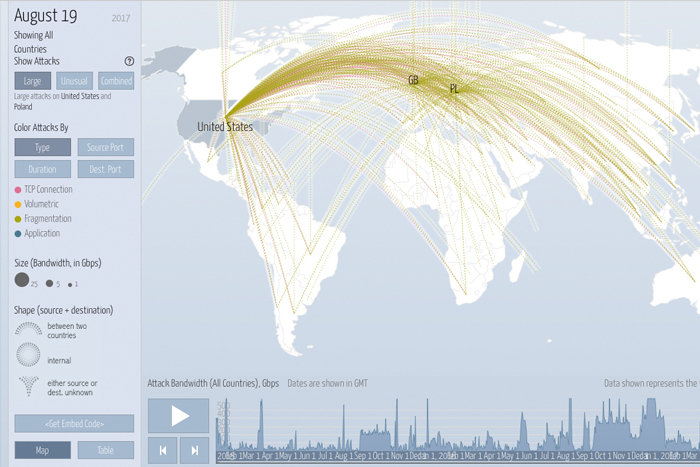

6. Arbor Networks

Arbor Networks的网络攻击地图是与Google Ideas合作的一款混合地图,通过展现匿名的攻击数据向用户提供历史性的攻击数据和报告。该数字攻击地图使用源自Arbor ATLAS威胁情报系统的数据来跟踪DDoS攻击。原始数据源自300多家ISP客户和130Tbps全球流量。该地图还允许根据规模大小和类型来筛选展示DDoS攻击数据。除此之外,该地图还可以帮用户及时追查先前的网络攻击,最早可追溯到2013年的6月。

http://www.digitalattackmap.com/

7. Trend Micro

趋势科技的“僵尸网络连接仪表板”(Botnet Connection Dashboard)是一个小型化的网络攻击地图,专注于跟踪全球僵尸网络(及其目标)所用的C&C(命令与控制)服务器。其所显示数据的年龄尚不明确,但历史数据可以回溯14天。

https://botnet-cd.trendmicro.com/

8. Akamai

Akamai全球网络流量实时监视地图并非一个典型的网络攻击地图,但因为其除了互联网上的流量外,还可以跟踪攻击,所以我们也将其概括进来。

据悉,一旦加载了Akamai,便可以看到世界上哪些地区流量规模最大;在另一个标签页中,用户还可以看到哪些地区正在经受最多的攻击。除此之外,Akamai方面还表示,这些数据是实时呈现的。