最近频繁的出现路由器的漏洞,如思科RV320/325:CVE-2019-1652和CVE-2019-1653,可直接获得配置文件并远程执行命令;MikroTik RouterOS漏洞”by the way”,直接获取用户密码并建立账号登录路由器;CVE-2019-11219:iLnkP2P点对点系统存在安全漏洞数百万IoT设备遭受远程攻击。路由器与物联网设备已经成为信息社会不可缺失的重要基础部分,其安全性也越来越受到重视。

近日研究发现,在国产某某工控4G路由器中存在大量弱口令。

该工业级4G路由器,四LAN口,兼有WIFI传输通道。4G高速蜂窝网络应对远距离传输+近距离组网等复杂的无线通信需求。GPS(可选)、ZigBee(可选)、双无线网络(可选)。

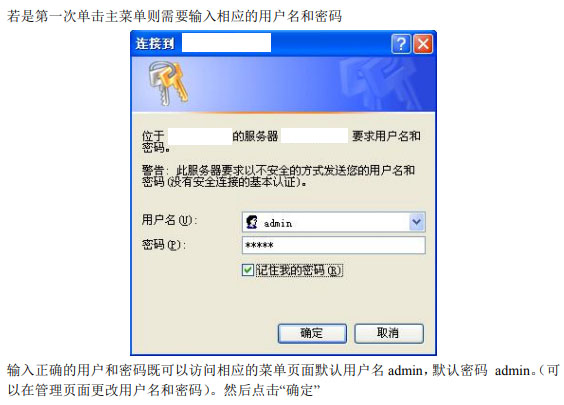

在其官方提供的下载说明中发现其默认密码:admin/admin

对于用户在进行设备安装维护时没用对初始密码进行修改,导致大量暴露在公网上的设备全部处于危险状态,对于由该工控路由器控制的系统设备产生威胁。

在zoomeye中搜索该公司产品,共计有4万台已有设备,中国境内存在大量该设备。

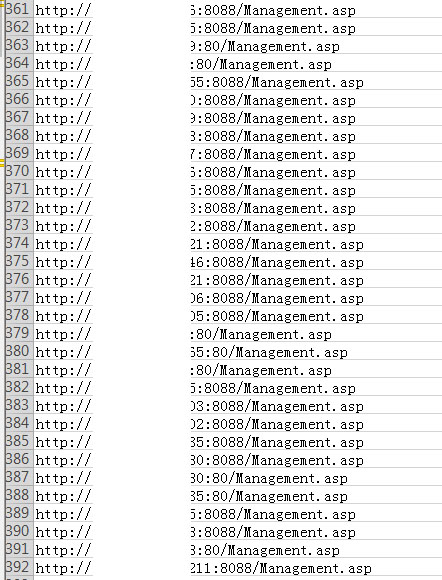

2018年4月20日至21日,主席在全国网络安全和信息化工作会议上曾说:“没有网络安全就没有国家安全,就没有经济社会稳定运行,广大人民群众利益也难以得到保障”。为了使国家安全得以保障,对此设备的安全影响进行了进一步的研究,对暴露在公网中的设备进行抓取后进行弱口令的验证,在这里只使用admin/admin默认密码进行身份认证。最终发现其默认密码验证的成功率在50%左右。下图为部分验证成功的设备地址(已做处理)。

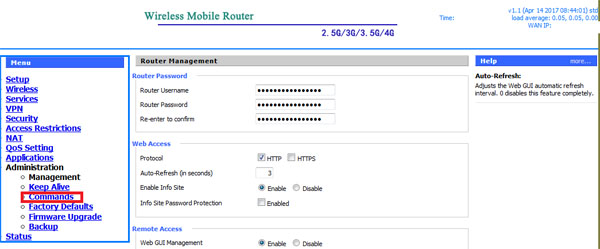

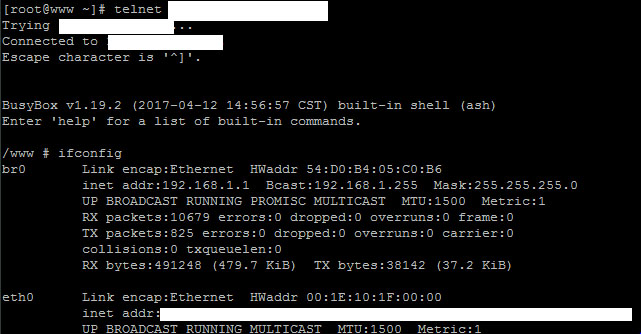

可能有人会问为什么要针对这款设备的弱口令大做文章,一方面是最近刚好发现该产品弱口令情况比较严重,提醒大家要注意安全防护意识,此次只用默认密码成功率就高的可怕,可想而知现有其他的暴露在网络中的认证设备会是怎样的情况;另一方面,不得不说该设备为了调试方便做了一些很神奇的功能,身份验证成功后,是如下的界面:

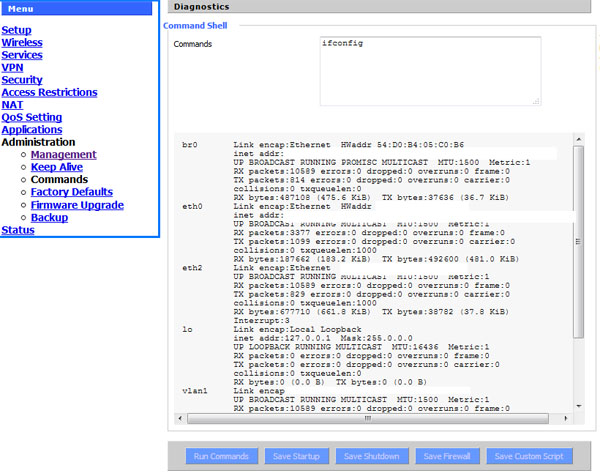

厂商为了调试方便或者管理方便,将控制台写在了网页功能之中,导致所有验证成功的人都可以直接执行命令。

弱口令+控制台命令执行=设备彻底沦陷,最后可以直接进入设备,控制设备。

为了安全起见,在这里就不再进一步说明了,过程中关键步骤与信息也已经略过打码。如有不妥自己心里清楚就行了哈。