【51CTO.com快译】对于任何企业来说,密码一直让人左右犯难。用户更喜欢使用易于记住和输入的简单Windows密码,而你希望那些密码强大且复杂,以此保护用户和公司。如果你在公司使用组策略,至少可以设置某些密码策略以确保低级别的安全性。本文介绍了具体方法。(以下策略可适用于Windows 7、8.1和10客户端。)

- 打开组策略编辑器。你最初可能想要在当前计算机上进行测试,为此使用本地组策略编辑器。然后,等为每个人创建和部署设置时可以转而进入到域的组策略控制台。

- 在搜索字段,输入gpedit.msc。

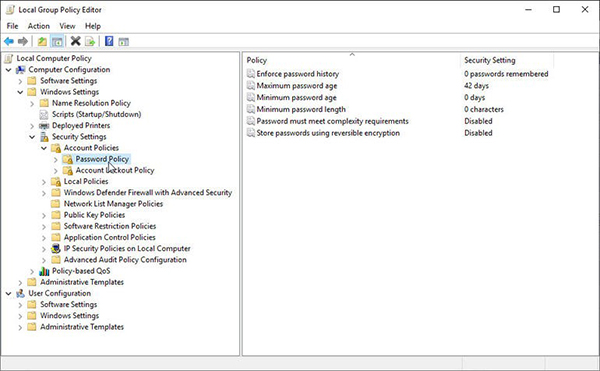

- 在本地组策略编辑器中,进入到以下设置:“计算机配置”| Windows设置|安全设置|帐户策略|密码策略。你会找到可以设置的特定策略。下面详细介绍每项策略。

实施密码历史记录。该策略限制用户创建已用过的密码。目的是确保不会重复使用可能已泄露或被盗的任何之前的密码。如果你启用密码历史记录,可以设置不能重复使用的特定数量的之前密码,可在1到24之间任选一个(图A)。

图A

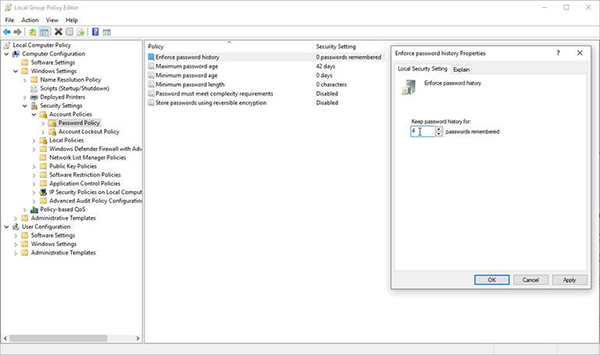

密码最长使用期限。该策略强制用户在一段时间后通过密码到期失效来定期更改密码。默认值为42天,但可以将其设置为1天(不建议!)到999天(图B)。

图B

虽然密码到期失效策略是许多企业使用的策略,但你应慎重采用。请记住,你的用户不喜欢密码,强迫他们每隔几个月创建并记住新密码是另一种可能不必要的负担。连微软也宣布反对该政策,声称想在定于5月底发布的Windows的下一个版本(具体是指Windows 10和Windows Server 1903)中删除这项基准设置。

正如微软所说,密码到期失效的主要目的是确保无法再使用被盗或被黑的密码。但如果密码从未被盗过,为何强迫用户更改密码呢?如果你知道某个密码被盗,可以立马更改,而不是等它过期失效。你更应把精力放在配置和启用其他密码策略上。

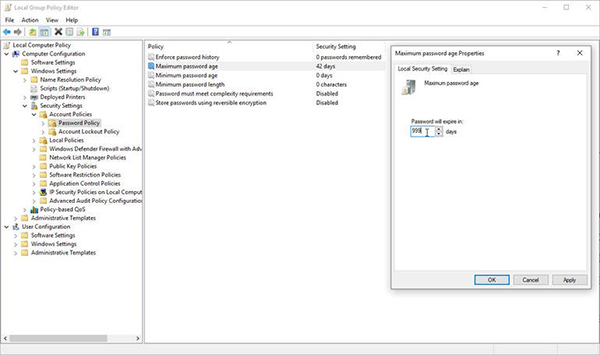

密码最短使用期限。该策略可防止用户在创建新密码后过快更改密码。在某些方面,这是密码历史记录设置的后续措施。目的是阻止用户循环使用所有旧密码,除非找到策略允许的密码。它还旨在挫败这种黑客:可能获得了现有密码,然后重置成他们选择的某个密码。你可以对其进行设置,以便在1天到998天后更改密码(图C)。

图C

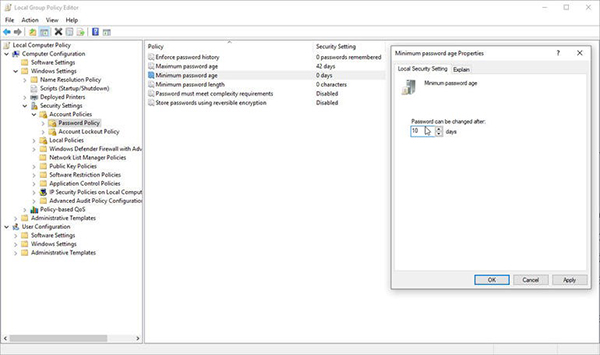

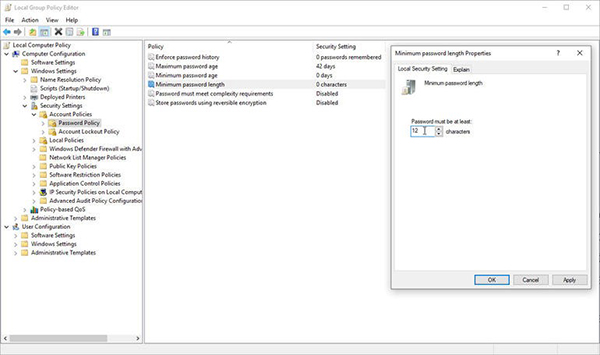

最小密码长度:该策略指定Windows密码所需的最少字符数。你可以将长度设置为1到20个字符(图D)。密码越长,黑客就越难通过蛮力及其他方式猜中密码。许多专家建议最小密码长度为12个字符,但在为用户选择合适的密码长度时,别忘了考虑其他密码策略和方法。

图D

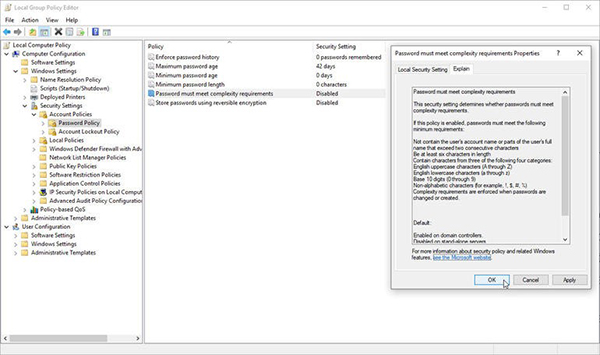

密码必须满足复杂性要求。该策略决定了用户密码允许和所需的字符类型(图E)。如果启用,用户密码必须:

- 不包含用户的帐户名称或用户全名中超过两个连续字符的部分。

- 长度至少为六个字符。

- 包含以下四类中三类的字符:

- 英文大写字母(A到Z)

- 英文小写字母(a到z)

- 10个基本数(0到9)

- 非字母字符(比如!、$、#和%)

将该策略与最小密码长度一起设置时,应力争在安全性和易用性之间取得适当的平衡。复杂的Windows密码提供了更好的保护,但用户可能被要求将它与他们可能在使用的所有其他密码一起记住。如果你确实设置了最小密码长度和密码复杂性,应告诉用户如何创建更容易记住和使用的安全密码。

图E

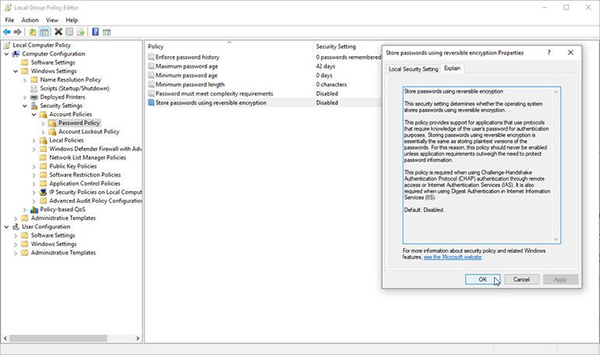

使用可逆加密来存储密码。该策略使用可逆加密来存储强密码,需要了解用户密码用于身份验证的应用程序可能需要这个选项。然而,这使你的密码更岌岌可危,因此除非绝对必要,否则应让该策略处于被禁用的状态(图F)。

图F

这些是核心密码策略,不过你可以在组策略中找到与密码有关的其他设置,包括帐户锁定策略和本地策略下安全选项方面的设置。

此外请记住,通过组策略提供的密码策略作用有限。在介绍密码过期失效策略的博文中,连微软都承认“我们必须重申,我们强烈建议采取另外的保护措施。”因此,你需要采取更先进更复杂的方法来补充组策略设置,确保用户密码尽可能安全且受到保护。

原文标题:How to manage your users' Windows passwords with Group Policy,作者:Lance Whitney

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】