什么是“惯犯”?

所谓“惯犯”,即历史上被监测到产生过多次恶意行为的攻击源。

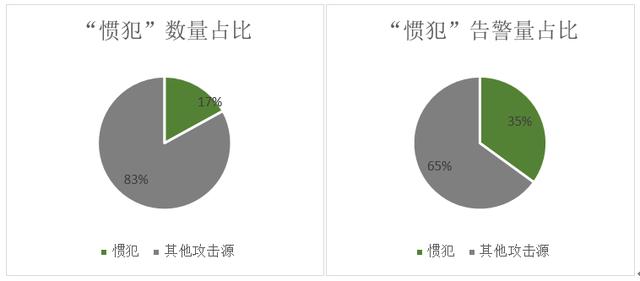

2018年,绿盟科技全年所监控到的攻击源“惯犯”占比为17%,“惯犯”告警数量占比为35%。“惯犯”的数量及威胁程度均不容小觑。

中国、美国是受害最为严重的国家,在中国,“惯犯”的地域分布主要集中在沿海经济发达省市。

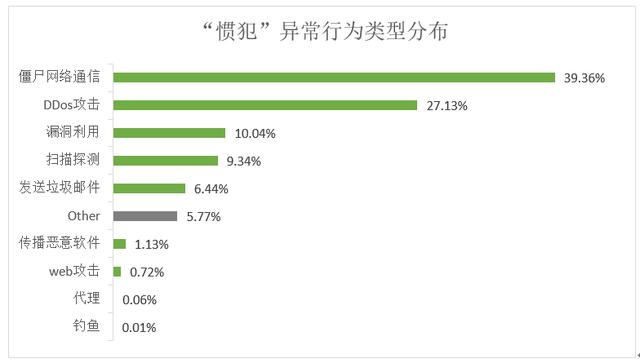

《绿盟科技2018网络安全观察报告》指出,39.36%的“惯犯”曾被僵尸网络所控制;27.13% 的“惯犯”参与过DDoS 攻击,仅这两种异常行为就占据整体比例的66.49%。网络中有相当一批的僵尸主机在持续且频繁的进行着漏洞扫描与利用行为。

明确“惯犯”作案的动机、目标和手段,才能更好地改善网络安全问题。基于对这些“惯犯”的长期跟踪,绿盟科技从其攻击特点的攻击系统、攻击服务、攻击方法、攻击类型四个方面进行画像:

“惯犯”的画像

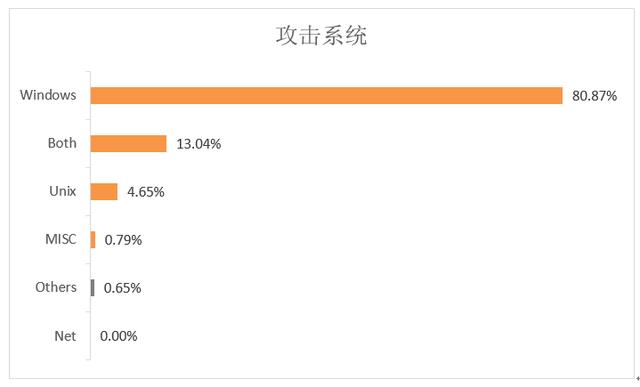

- Windows系统饱受“惯犯”青睐

“惯犯”在一次攻击事件中仅针对Windows发起的攻击占比为80.87%,其次为同时针对Windows和Unix两种操作系统发起攻击,占比为13.04%。 由此可见,Windows与其他操作系统相比饱受惯犯青睐,承担了绝大多数的攻击。原因在于Windows系统个人电脑多,整体基数大,且可利用的安全漏洞多,容易入侵。

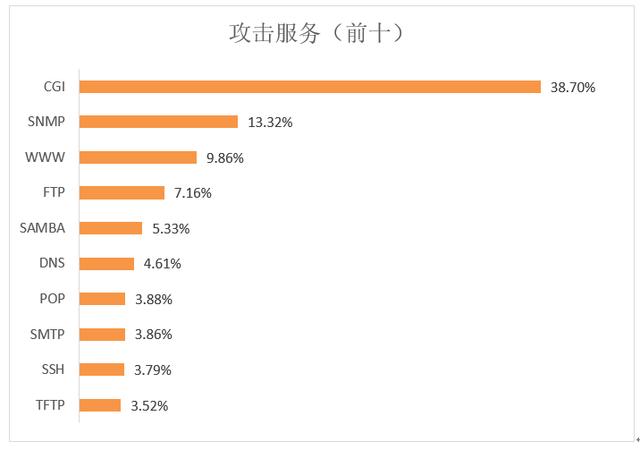

- CGI和SNMP攻击服务占比超过一半

所有的攻击类型中仅CGI和SNMP两项就占整体比例的一半以上。CGI是网页表单和程序之间通信的一种协议,本身并不负责通信,而是将输入数据转化成一种固定格式输出,方便任何符合CGI协议的程序调用。SNMP是简单网络管理协议,实现对网络设备的规范化管理,共有三个版本,其中2c版本黑客利用最多。

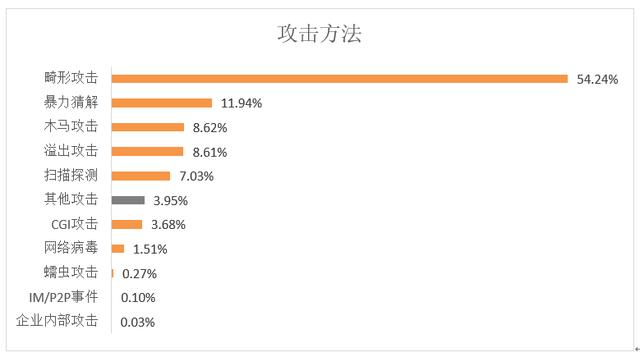

- 畸形攻击是“惯犯”首选的攻击方法

畸形攻击占所有攻击比例的54.24%,畸形攻击作为网络攻击的一种,主要通过向目标系统发送有缺陷的报文,使得目标系统在处理这样的报文时耗时很大甚至出错、崩溃,给目标机器构成威胁、带来很大的损失。暴力猜解采用枚举法逐一尝试,虽然简单粗暴,看起来效率不高,但对于弱口令问题往往很容易构建字典,猜解成功。此外,木马攻击、溢出攻击、扫描探测也是“惯犯”常用手法。

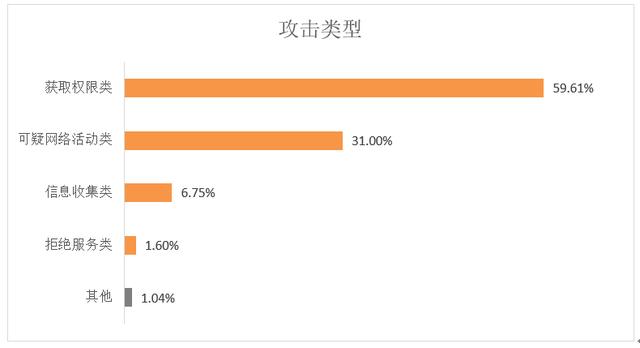

- “获取权限类”攻击类型最多

信息收集主要包括收集目标的操作系统类型及版本,目标所提供的服务,各服务器程序的类型与版本以及相关的社会信息;获取权限一般发生在黑客信息收集活动之后,利用收集到的信息,找到相关的漏洞,选择相应的攻击方式并实施攻击行为;在获取权限后,黑客可以实现诸如挖矿病毒恶意文件下载等各类破坏行为。

在2018年,在绿盟科技持续监控的攻击源中,“惯犯”占比为17%,“惯犯”告警数量占比为35%。对这些“惯犯”的针对性跟踪、分析、画像、对抗等可以有效地提高安全防护的效率和效果,相应地,这些威胁统计信息可以作为安全行为分析的重要输入,建立更智能的安全检测体系。