在2018 Gartner 安全与风险管理峰会上,Gartner研究副总裁兼杰出分析师Neil MacDonald 谈道:“企业须致力于那些能够大幅度降低风险并能够对业务产生很大影响的项目上”。为了帮助cso官们着手实施,MacDonald 先生分享了2018年Gartner为安全团队建议的十大新项目。MacDonald 还解释道:“这些都是独立的项目,而非项目集。它们各自都有真正的基础技术”。他还谈道,对于大多数CSO来说,这些项目都是新鲜事物,企业采用率还不到50%。

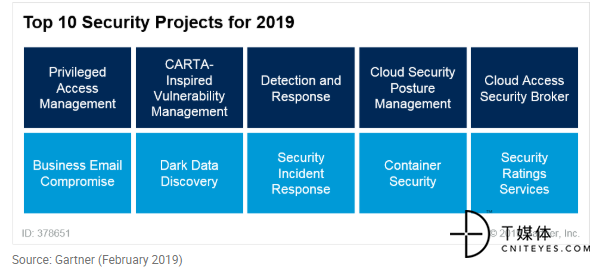

同样地,安全这个话题在2019年依然继续。近期,Gartner在一篇客座文章中,汲取了分析人士的见解,指出了2019年CIO们应该关注的十大安全项目。

Gartner表示,安全与风险管理(SRMs)的企业管理者经常在平衡和优先考虑跨技术、人员和流程的投资方面遇到困难。安全团队错误地假设他们可以成功地实现新项目,而不需要首先正确地验证他们是否具备基本的安全功能和风险评估。

以下是2019年十大安全项目,其中图表第二行中的五项是在去年的基础上进行过修改过或者全新的项目:

项目1:特权访问管理(PAM)

PAM项目应该帮助组织发现并对特权帐户应用适当的控制,这样黑客就很难访问它们。

PAM项目必须支持本地、混合和云环境,并且至少为所有管理员和第三方使用多因素身份验证(MFA)。SRM管理者可以通过基于风险的方法(高价值、高风险)优先考虑特权访问帐户。

项目2:持续性适应风险与风险信任评估支持(CARTA)的漏洞管理

基于持续自适应风险和信任评估(CARTA)方法,SRM管理者需要采用一种策略方法,其中安全性是自适应的。

显然,安全团队不能修补出现的每个漏洞,但是可以通过正确地优先考虑IT的业务价值和相关风险之间的交叉,而不是只考虑漏洞,来显著降低风险。查看当前的威胁和漏洞管理产品和流程来实现这一点。

项目3:检测和响应

从来没有“完美的保护”这回事,但是考虑数据管理和妥协指标(IOCs)的检测和响应项目肯定会朝这个方向发展。

向端点保护平台(EPP)供应商提供端点检测和响应(EDR)功能,然后确定哪些功能最适合与安全程序的其余部分集成。

项目4:云安全态势管理(CSPM)

对云服务的绝大多数成功威胁都是客户配置错误、管理不善和错误的结果。SRM管理者应该对CPSM过程和工具进行投资,以主动和反应性地识别和纠正这些风险。

项目5:云访问安全代理商(CASBs)

已经采用多个软件即服务(SaaS)应用程序的组织可以使用CASBs来增强跨多个基于云的服务的可见性和控制。

项目6:饭商业电子邮件失陷(BEC)

这是2019年新一波安全项目浪潮中的第一个。在网络钓鱼和定义不清的业务流程方面有问题的SRM管理者可以从BEC项目中受益。

BEC项目应该同时关注电子邮件技术控制和对特定于组织的流程分解的更好理解,比如财务交易的电子邮件审批或数据披露。

项目7:暗数据挖掘

对于SRM管理者来说,拥有未知数量的暗数据是很自然的——这些数据提供的价值很少,而且风险无法测量——但是他们仍然可以努力减少数据占用,并寻找支持数据整合和存储的供应商。

暗数据挖掘的一个强大驱动力是获得降低组织风险暴露于一般数据保护法规(GDPR)和其他隐私法规的能力。

项目8:安全应急响应

由于安全事件是当今数字业务的自然副产品,2019年的安全项目应该包括更新安全事件响应策略和流程,或者根据各种不断变化的因素完全重新编写这些响应。

所以说,对组织当前的事件准备水平进行持续的评估从来不是浪费时间。

项目9:容器安全

为了确保在将所有容器发布到生产环境之前自动扫描以发现漏洞和配置问题,负责保护容器的安全团队必须加强持续集成/持续交付(CI/CD)管道。

查看可以保护多个容器部署的容器安全性,特别是作为服务提供的新兴容器。

项目10:安全评级服务

随着数字化转型的成熟,与复杂生态系统相关的风险成为业务的一个组成部分。它不再仅仅关乎一个组织的内部安全和风险状况,而是关乎供应商、监管机构、客户、业务合作伙伴和平台的状况。

因此,SRM管理者应该利用安全评级服务作为额外的数据点,为其整体数字生态系统(面向公众的资产等)提供连续的、独立的评分。