工业计算机连接外部世界的情况增多,对工业计算机的网络攻击也逐渐成为一种日趋严重的威胁——因为此类事件可导致物理伤害和整个系统的生产宕机。而且,工业企业无法提供服务还会严重损害一个地区的社会福利、生态和宏观经济。因此,工业网络安全越来越重要,越来越受重视。

鉴于工业控制系统(ICS)的重要性,我们必须了解ICS领域的主要趋势,从业务和威胁的角度理解这些趋势。

一、业务角度

2018年6月,卡巴斯基实验室发布了第二份年度报告《2018工业网络安全状态》,一份基于对全球320位ICS网络安全决策者的调查访问分析了工业网络安全现状的调查。

该报告揭示了ICS网络安全的一些有趣事实,反映出ICS公司是如何看待这一关键领域的。

1. ICS网络安全很重要,但…

主要发现之一:尽管3/4的受访公司都声称ICS网络安全非常重要,但他们往往并未执行相关的安全措施。

比如说,超过3/4的受访公司企业认为自己很有可能或至少有可能成为ICS网络攻击的目标,但仅有23%的公司符合行业或政府关于ICS网络安全的最低监管要求。

尽管超过半数(51%)的公司称自己在过去一年中未遭受过任何数据泄露或安全事件,问题的关键在于他们是否意识到遭遇了攻击。很多公司根本不检测或跟踪攻击。10%的受访者至今没有计量自身遭受过的事件和数据泄露的数量。

而且,因为受访公司才刚刚开始数字转型过程,他们的攻击界面必然会随其数字化程度的加深而扩大。

2. 问题与挑战

公司企业对潜在网络攻击最大的顾虑是产品及服务受损和人员伤亡。大多数公司不同程度地将网络破坏与商业成功联系在了一起。网络安全事件造成的产品质量受损(54%)直接与客户信任流失(40%)相关,敏感商业信息泄露则与合约或商业机会损失(22%)相关。

公司企业几乎所有部门都面临严峻的网络安全挑战。对58%的受访公司而言,主要挑战是雇到具备合适技能的ICS网络安全人员,网络安全人才紧缺问题是个全球性的问题。第二大挑战就是ICS与IT系统和IoT系统的集成(54%)。该集成意味着这些系统对外部世界的开放程度增加,又进一步加剧了安全人才短缺问题。

3. 认知与现实的差异

认知上存在差异,现状与所担忧的问题之间也有不同。大多数公司认为APT(66%)和数据泄露及间谍事件(59%)是最令人担忧的事,因为这些问题的潜在影响很是令人恐惧。

然而,针对性攻击和APT的占比并不高(仅占网络安全事件的16%),倒是传统恶意软件和病毒爆发越来越成问题。2018年发生的网络安全事件中64%是由传统恶意软件和病毒爆发引起的。

最近的《2018 SANS 工业IoT安全调查:IIoT安全问题》报告也反映出了相同的认知断层。该调查发现,3/4的公司确信或一定程度上确信自己能够维护好自身工业物联网(IIoT)的安全。然而,相比运营技术部门,公司领导层和部门经理对安全的认知太过乐观了。

二、威胁态势

2018年9月,卡巴斯基实验室发布报告《2018年第一季度工业自动化系统威胁态势》,基于卡巴斯基安全网络收集的数据,指出了与ICS网络安全威胁态势有关的几个有趣趋势。卡巴斯基安全网络( Kaspersky Security Network )是保护ICS计算机的一个分布式反病毒网络,受保护的ICS计算机执行一种或几种ICS功能,比如数据采集与监控系统(SCADA)、数据存储、数据网关和作为工程师及操作员的工作站。

1. 网络安全事件增多

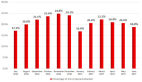

2018年第一季度里至少遭遇过一次攻击的ICS计算机达到了41.2%,比2017年上半年的36.6%有所上升,主要原因是恶意行为的整体增长。

2. 地理分布、金钱动机与安全事件

网络攻击的地理分布呈现出非洲、亚洲和拉丁美洲的ICS计算机遭攻击比例远高于欧洲、北美和澳洲的趋势。欧洲内部也不均衡,东欧的数字远超西欧,南欧被攻击的ICS计算机比例比北欧和西欧高。

这种地理分布上的巨大差异来源于不同国家间的整体发展水平和网络安全水平,以及恶意行为在不同国家的发生率。

国际数据公司(IDC)的调查研究表明,2017年最大的信息安全产品市场在美国和西欧。国际货币基金组织(IMF)将所有ICS计算机遭攻击比例最少的国家都归类为发达经济体。

另外,ICS计算机攻击率最少的10个国家中有6个——美国、英国、荷兰、瑞典、瑞士和以色列,位列国际电信联盟(ITU)《2017全球网络安全指标》前20。

最后,发展中国家ICS计算机遭攻击比例高是因为这些国家建立工业的时间相对较短。

设计和调试工业设施时,主要关注点通常放在了运营的经济层面和工业过程的物理安全方面,信息安全并不受重视。卡巴斯基《2018工业网络安全状态》报告也反映出了这一点。

3. 主要威胁源

公司企业工业网络基础设施计算机的主要感染源是互联网、可移动载体和电子邮件。

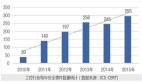

2017年第一季度,互联网是20.6%的ICS计算机威胁源;2018年第一季度该数字上升到了27.3%。该趋势从逻辑上是说得通的,因为现代工业网络很难再被认为是与外部系统隔离的。

今天,无论是出于控制工业过程的目的,还是为了提供工业网络及系统的管理功能,工业网络和企业网络之间都需要留有交互接口。

工业网络感染第二大来源是可移动载体。USB对ICS的威胁就是霍尼韦尔《工业USB威胁》报告的主题。通过可移动载体遭到攻击的ICS计算机在低GDP国家较为常见,西欧和北美因为整体安全措施较好和可移动载体使用较少而免受此害。

另一方面,对电子邮件威胁的分析表明,信息安全水平与穿透网络边界到达ICS计算机的网络钓鱼邮件和恶意邮件附件的数量无关。

对此,一个可能的解释是,防护电子邮件攻击的有效工具要么没在网络边界上应用,要么没被正确配置。

4. 攻击并不复杂

对工业系统的攻击整体上并不复杂,通常采用带PDF附件的鱼叉式网络钓鱼、带木马安装程序的软件安装包和已遭入侵网站的水坑攻击实施。一旦某台机器被成功利用,该攻击框架便会安装额外的模块以扩张攻击者的立足点。

三、前路漫漫

想要有效应对ICS网络安全挑战,公司企业需拿出措施得当的方法策略。当然,充足的资金支持也是必要的。

| ICS计算机遭到网络攻击的比例值得我们关注。我们的建议是,从集成之初,在系统组成元素首次接入互联网的时候开始,就注重系统安全:这一阶段忽视安全解决方案可导致极端后果。

——Kirill Kruglov,卡巴斯基实验室研究员 |

另外,工业公司需多关注员工的网络威胁意识,跟上现代网络安全发展变化。

网络安全措施必须跟得上技术采纳的速度。

工业公司应更严肃对待ICS事件响应计划,这样才能最小化发生运营、经济和声誉惨痛损失的风险。

只有通过设立有效事件响应计划,以及部署专门的网络安全解决方案以管理复杂互联的分布式工业生态系统安全,公司企业才能保护自身服务和产品,保护客户及其环境。

- SANS报告《2018 SANS 工业IoT安全调查:IIoT安全问题》:https://www.sans.org/reading-room/whitepapers/ICS/paper/38505

- 卡巴斯基实验室报告《2018年第一季度工业自动化系统威胁态势》:https://ics-cert.kaspersky.com/reports/2018/09/06/threat-landscape-for-industrial-automation-systems-h1-2018/

- 国际电信联盟(ITU)《2017全球网络安全指标》:https://www.itu.int/dms_pub/itu-d/opb/str/D-STR-GCI.01-2017-R1-PDF-E.pdf

- 卡巴斯基《2018工业网络安全状态》报告:https://ics-cert.kaspersky.com/reports/2018/06/28/the-state-of-industrial-cybersecurity-2018-findings-of-joint-survey-by-kaspersky-lab-and-pac

- 霍尼韦尔《工业USB威胁》报告:https://honeywellprocess.blob.core.windows.net/public/Support/Customer/Honeywell-USB-Threat-Report.pdf

【本文是51CTO专栏作者“李少鹏”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】