随着激励措施的增加和黑客软件的传播,勒索软件的趋势越来越大。问题是,网络犯罪分子越来越容易使用新的勒索软件即服务(RaaS)工具,BYOD用户漏洞,改进的加密方法和无法追踪的比特币支付来执行这些操作。

您希望有机会加密网络数据存储和存储在其中的关键任务数据之前阻止勒索软件。但需要跟上勒索软件创新的步伐可能会是一个挑战。它需要同样创新方法来保护:使用欺骗技术。

勒索软件的真实成本

非生产性停机是组织遇到勒索软件攻击时的重大成本。即使组织确实付费,停机时间仍然很长(最终可能导致组织的损失甚至会超过赎金)。

在2016年的感恩节假期期间,他们遭到勒索软件袭击,被迫为他们的客户免费提供两天。即使你从他们的平均每日乘客量 702,000(每张2.50美元)中推算成本,这也是很大的资金损失。相比之下,攻击者向其索要了73,000美元。

去年在洛杉矶,好莱坞医疗中心受到攻击,使医生无法访问病历超过一周。处方信息,治疗史,X光和CT记录以及医学检查都无法进入。传真和现场重新评估,因为一些重要患者被转移到附近的其他医院。他们最终支付了17,000美元的比特币赎金以重新控制他们的数据。生产力损失,法律风险和患者风险的成本是不可估量的。以下是与趋势相关的其他一些令人不安的统计数据:

- 72%受勒索软件影响的公司,至少两天无法访问数据;

- 93%的网络钓鱼电子邮件包含勒索软件;

- 30%的网络钓鱼电子邮件被打开;

- 近40%的企业遭遇勒索软件。

无论公司选择支付赎金还是依靠备份,在勒索软件攻击成功后都会出现停机。支付赎金涉及许多步骤,每个步骤可能需要几个小时甚至几天才能完成。

防患于未然

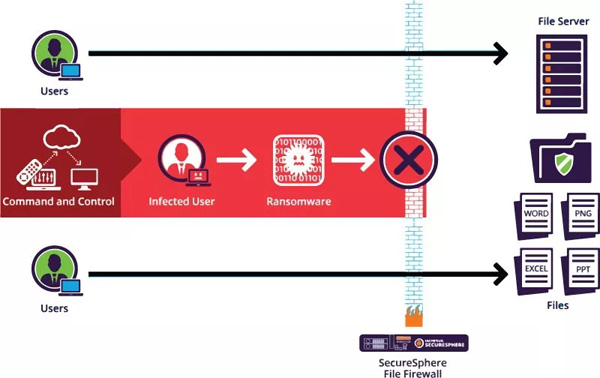

理想情况下,您希望立即检测勒索软件文件访问行为,并在勒索软件传播到网络文件服务器之前隔离受影响的用户。这就是欺骗技术的用武之地。

该方法使用战略性部署隐藏(诱饵)文件来识别攻击最早阶段的勒索软件。诱饵文件需要在精心规划的文件系统位置进行部署,以便在触摸合法文件之前识别勒索软件加密行为。防火墙自动化跨关键文件存储的欺骗技术部署,以便勒索软件在触及组织数据之前会遇到诱饵文件。对这些隐藏文件的任何写入/重命名操作都会触发受感染用户或端点的自动阻止。这样可以确保未受感染的用户可以不间断地继续访问其文件,并且只有被感染的用户被阻止访问文件共享。

未受感染的用户继续访问文件,同时阻止受感染的用户访问文件共享

此外,除了管理警报功能之外,还有监控,阻止措施和攻击日志记录。在发生勒索软件攻击时,有助于减少对核心业务流程的干扰。