【51CTO.com快译】从物联网这一个概念诞生之日起,安全问题就一直是物联网发展的关键所在。从供应商到企业用户,再到消费者,每个人都担心他们种类繁多的新物联网设备和系统可能会受到损害。实际上,安全问题比大家担心的更糟糕,因为易受攻击的物联网设备可能被黑客入侵并被利用到巨大的僵尸网络中,甚至威胁到正确安全的网络。

但在构建、部署、管理物联网系统时,最大的问题和漏洞到底是什么?更重要的是,我们可以采取哪些措施来缓解这些问题呢?

这就是开放式Web应用程序安全项目OWASP的用武之地。用OWASP自己的话说:“OWASP物联网项目旨在帮助制造商,开发人员和消费者更好地理解与物联网相关的安全问题,并且使任何环境中的用户能够在构建,部署或评估物联网技术时做出更好的安全决策。”

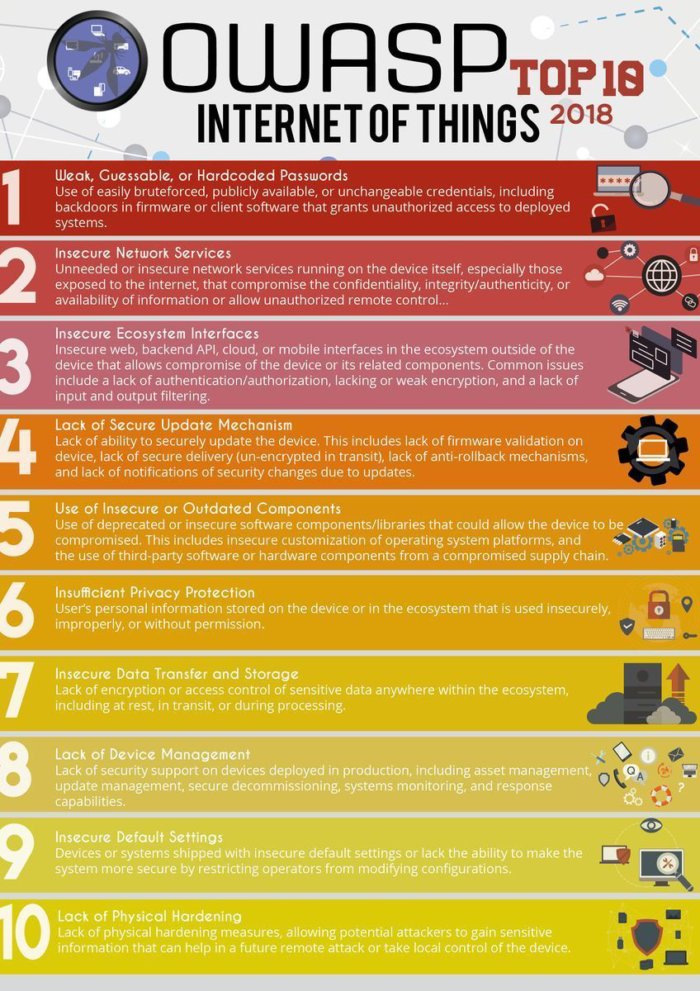

OWASP的10大物联网漏洞

为此,在圣诞节那天,OWASP发布了2018年的10大物联网漏洞,并附有信息图(见下文)。 我们来看一下这个列表,并附上一些评论:

1. 弱密码,可猜测密码或硬编码密码

使用易于暴力强制,公开可用或不可更改的凭据,包括固件或客户端软件中的后门,授予对已部署系统的未授权访问权限。

点评:坦率地说,这个问题非常明显!几乎无法相信,它仍然是我们必须考虑的问题。无论物联网设备或应用程序的价格是多么便宜或无害,这种懒惰从来都不是借口。

2. 不安全的网络服务

设备本身上运行的不需要或不安全的网络服务,尤其是那些暴露于互联网的网络服务,会损害信息的机密性,完整性/真实性或可用性,或允许未经授权的远程控制。

点评:这是有道理的,但它更像是一个灰色区域,因为并不总是清楚这些网络服务是“不必要的还是不安全的”。

3. 不安全的生态接口

设备外生态系统中不安全的 web、后端 API、云或移动接口,导致设备或相关组件遭攻陷。常见的问题包括:缺乏认证/授权、缺乏加密或弱加密、缺乏输入和输出过滤。

点评:实际上,接口是否导致风险并不总是很明显,但身份验证,加密和过滤始终是好主意。

4. 缺乏安全的更新机制

缺乏安全更新设备的能力,包括:缺少对设备的固件验证、缺乏安全交付(传输中未加密)、缺乏防回滚机制、缺少因更新而导致的安全更改通知。

点评:对于物联网应用而言,这是一个持续存在的问题,因为许多供应商和企业都不愿意考虑其设备未来。此外,它并不总是技术问题。在某些情况下,物联网设备的物理位置使更新和维修/更换成为一项重大挑战。

5. 使用不安全或过时的组件

使用可能导致设备泄露的已弃用或不安全的软件组件/库,比如操作系统平台的不安全定制,以及来自受损供应链的第三方软件或硬件组件的使用。

点评:这种问题没有任何借口。供应商和企业不能因为节省成本而带来风险。.

6. 隐私保护不足

存储在物联网设备上或者生态系统中的用户信息,可能会被不安全,不当的,甚至未经许可使用。

点评:显然,个人信息需要妥善处理。但这里的关键是“许可”,除非得到他们的许可,否则对个人信息做其他事情。

7. 不安全的数据传输和存储

生态系统内任何地方的敏感数据都缺乏加密或访问控制,包括静止,传输或处理过程中。

点评:虽然许多物联网供应商都关注安全存储,但是通常会忽视数据在传输过程中的安全问题。

8. 缺乏设备管理

在生产中部署的设备缺乏安全支持,比如对资产的管理,更新的管理,以及安全退役、系统监控和响应功能。

点评:物联网设备可能很小,价格低廉,并且可以大量部署,但这并不意味着您不必管理它们。事实上,在使用时对它们的管理,比以往任何时候都更重要。

9. 不安全的默认设置

设备或系统附带不安全的默认设置,或缺乏通过限制操作员修改配置来使系统更安全的能力。

点评:2019年应该解决这个问题,避免采用默认设置。

10. 缺乏物理加固措施

由于缺乏物理加固措施,可能存在被潜在攻击者获取敏感信息的风险。攻击者可通过获取的信息用来实施远程攻击或者对设备进行本地控制。

点评:物联网由“事物”组成,因此记住物联网的物理特性并采取措施保护所涉及的实际设备非常重要。

下一步是什么?

展望未来,OWASP社区计划每两年更新一次该列表,以了解行业变化,并扩展到物联网的其他方面,如嵌入式安全和工业控制系统以及监控和数据采集系统(ICS / SCADA)。 还计划为每个项目添加示例,并将它们映射到其他OWASP项目,例如应用程序安全性验证标准(ASVS)以及外部项目。

最重要的是,或许,OWASP正在考虑增加参考架构,不仅要告诉人们不该做什么,还要考虑他们需要做些什么才能更安全地做。

原文地址:https://www.networkworld.com/article/3332032/internet-of-things/top-10-iot-vulnerabilities.html

作者:Fredric Paul

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】