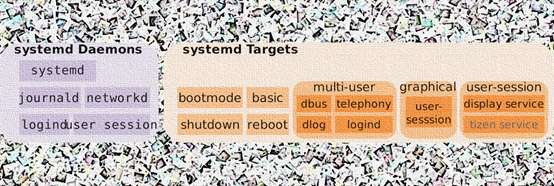

【51CTO.com快译】许多Linux系统管理员和用户不喜欢systemd,但无论是喜欢它还是讨厌它,systemd是大多数Linux发行版的默认系统和服务管理器。安全研究人员近日披露了影响“systemd”的系统服务部分的三个安全漏洞,而systemd是Linux中用于引导过程之后管理系统进程的核心组件。

这几个漏洞存在于负责收集和存储日志数据的“journald”服务中;一旦有人钻了这些漏洞的空子,可以获取目标机器上的root权限或泄漏信息。目前还没有补丁。

获得root权限是早晚的问题

安全公司Qualys的研究人员发现,其中有两个内存损坏漏洞(堆栈缓冲区溢出- CVE-2018-16864,不受限制地分配内存-CVE-2018-16865)和一个内存越界错误(CVE-2018- 16866)。

若利用CVE-2018-16865和CVE-2018-16866,有人就能获得x86机器和x64机器上的本地root外壳。该漏洞在x86平台上更容易得逞,10分钟内即可实现目的;不过在x64平台上,漏洞需要70分钟才能达到目的。

Qualys计划在不久的将来发布概念验证漏洞代码,但它确实透露了详细信息,表明自己如何能够钻这些漏洞的空子。

漏洞不需要用户交互

安全公告写道:“据我们所知,所有基于systemd的Linux发行版都岌岌可危,但SUSE Linux Enterprise 15、openSUSE Leap 15.0以及Fedora 28和29都无法被人钻空子,因为它们的用户空间是使用GCC的-fstack-clash-protection保护机制编译的。”

这种机制之所以能保护这些Linux发行版,是由于它可以防止堆栈冲突(stack clash)发生。堆栈冲突是常见的堆栈溢出漏洞的变种。若发生堆栈冲突,堆栈内存被迫分配内存,以处理数据溢出。然后它与其他内存区重叠,一旦进入其他内存区,数据覆盖堆栈或内存空间,进而实施攻击。

这三个漏洞根本不需要用户交互即可被利用。一个内存损坏漏洞在本地就可以钻空子,另一个漏洞可以通过网络来钻其空子。

就systemd v201和v230以后的版本而言,这两个内存损坏漏洞都可以被人钻空子。

等待补丁

在Debian上,信息泄漏(CVE-2018-16866)漏洞只有在不稳定的systemd 240-1版本中加以修复。目前还没有确定这次问题的严重性。

Red Hat已将两个内存损坏漏洞的安全影响评为“严重”,严重等级分别为7.4和7.5。

导致信息泄漏的内存越界(OOB)漏洞其安全影响被标为“中等”,严重等级为4.3。

Red Hat Enterprise Linux 7和Red Hat Virtualization 4受到所有三个漏洞的影响,但内存越界漏洞在后一个平台中不会被修复。

原文标题:Linux systemd Affected by Memory Corruption Vulnerabilities, No Patches Yet,作者:Ionut Ilascu

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】