在本文中,我们会介绍恶意软件如何利用一个打包的Exe原始入口点来欺骗结构化异常处理程序(SEH)。

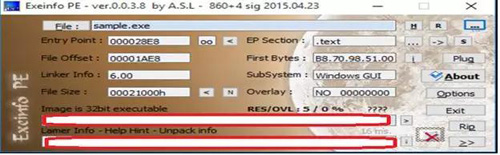

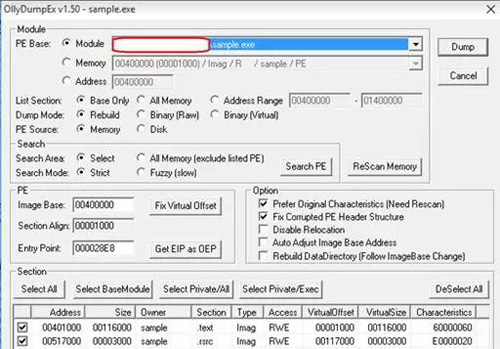

在此,我们会拿一个名为sample.exe的恶意软件样本进行具体讲解,首先将其加载到ExeInfo,进行打包。

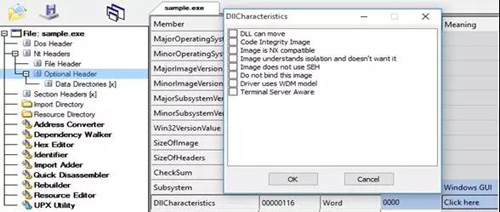

注意入口点是28E8,此外,我们开始调试它的时候,为了确保不被ASLR检查到并避免稍后出现的动态加载,看看DLL的特点,就可以看到这个DLL不能移动。

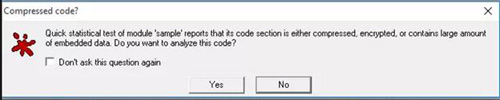

现在将该sample.exe示例加载到OllyDBG中,它向我们提供了一个信号,即代码可以被压缩,以下是我们之前看到的。

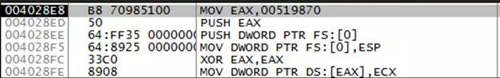

一旦样本加载到OllyDBG中,它将开始在Unpacker代码中运行,由于手动逐步执行此代码将需要很多时间,所以我们会很可能错过OEP,下面就分析一下我们已经执行的这几行代码。

有一些指向SHE结构的FS寄存器,在进一步了解之前,需要了解Windows是如何找到FS寄存器地址的。FS寄存器指向线程信息块(TIB),其包含有关当前正在运行的线程的信息,并且指向SHE链的起点的指针位于TIB的偏移量0x00处。

现在,我们来看看结构异常处理程序。

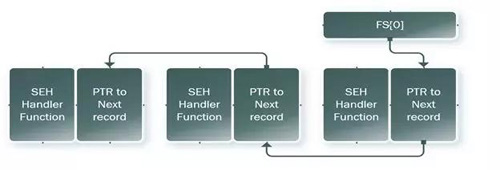

单个SEH记录由堆栈上的两个元素组成,此过程称为_Exception_Registration。构成SEH记录的两个要素是:

1.SEH处理函数;

2.PTR到下一个SEH记录;

这样才能形成SEH链结构。

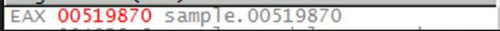

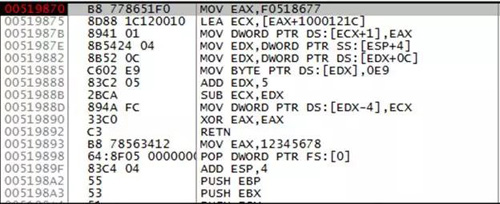

一旦代码被加载,它将519870复制到EAX并将其推到堆栈的顶部。

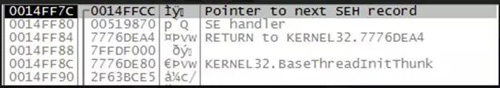

我们可以看看堆栈的顶部这个推送的ESP指向14FF80。

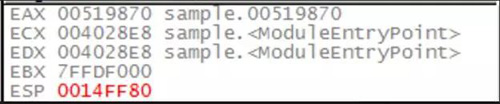

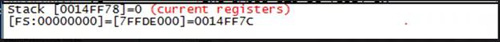

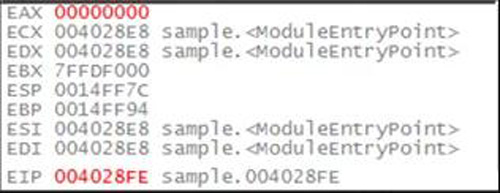

根据SEH的上述说明,这是处理程序函数代码,但仍然需要由下一行代码PUSH DWORD PTR FS:[0]完成的FS来指出。把指针指向SEH链的堆栈顶部,将完成SEH记录。此时寄存器的当前状态如下所示。

有了MOV DWORD PTR FS:[0], ESP的说明,代码通过将ESP(指向记录的顶部)移动到FS:[0]来将新创建的记录指定到SEH链的顶端。执行此语句后,我们可以看到堆栈状态SEH记录的两个元素。

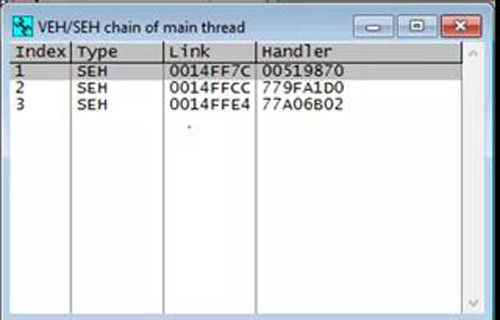

我们也可以在VEH/SEH链中创建新的记录。

但是,自从下一行代码XOR EAX,EAX将0放入EAX后,样本代码应该执行这个SEH处理程序代码。

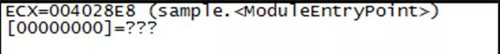

然后它试图将它写入一个只读位置来导致异常,第一个处理程序会捕获此异常,然后执行解包程序代码。

此外,在执行最后一条语句时,将跳转到519870(记住这是我们之前提交给EAX寄存器的地址,并且是SEH处理函数SEH记录的一部分)。

这是隐藏打包程序代码的一种智能技术,但是我们的分析还没有完成,因为我们仍然需要找到OEP,从二进制文件中解压缩代码并重新构建它是很困难的。

为此,我们将尝试通过在打开代码之前查找打包程序通常使用的一些常见模式:

- 一个是在解码器代码中寻找EAX跳转的模式,通常是跳转到未打包的代码;

- 一个是打包机通常在打包代码之前清理堆栈;

因此我们应该按照这个顺序查看:清理堆栈→JMP EAX。

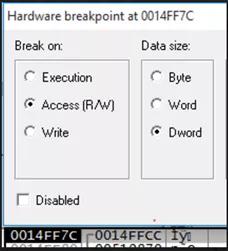

一旦进入519870(SEH处理程序代码)中,我们可以通过每个指令,也可以沿着创建SEH记录设置一个断点。

下面就让我们采用沿着创建SEH记录设置一个断点的办法。

由于SEH被创建到系统上,所以当创建结构时,我们将一个断点放在堆栈的顶部。

然后运行样本,它需要用到下面这部分代码。

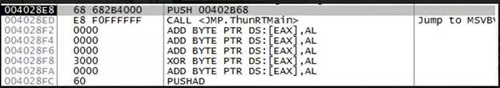

这与我们正在寻找的模式相匹配,让我们来执行JMP eax,然后看看这个代码将会带给我们的惊喜,如下图所示。

由于代码28E8看起来更简洁,我们来转一下这个代码。

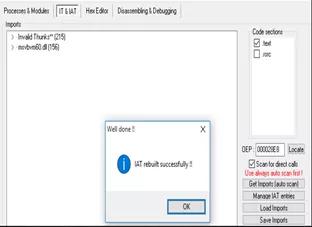

另外,我们还需要检查这个转储代码是否执行,在执行检查之前,请先建立导入地址表。

现在,我们来分析Process Hacker中exe是否正在运行。一旦exe启动,它会给出错误的警告。

有趣的是,这只是为了纠正错误信息,因为即使在点击ok之后,我们也可以看到进程中的黑客进程正在运行并产生一个进程。

通过本文的分析,你可以看到恶意软件的开发者是如何包装代码并阻止分析的。