一位安全研究人员在 GitHub 发布了 Windows 10 中的一个 0day 漏洞概念验证代码。该漏洞由 SandboxEscaper 透露,他是一位之前就曾暴露过 Windows 漏洞的研究人员。最新的错误使得可以用任意数据覆盖任意文件,虽然为了利用漏洞必须满足许多标准,但它仍然可能是有严重危害的。在发布 PoC 之前,SandboxEscaper 在圣诞节那天已经向微软通报了这个问题。

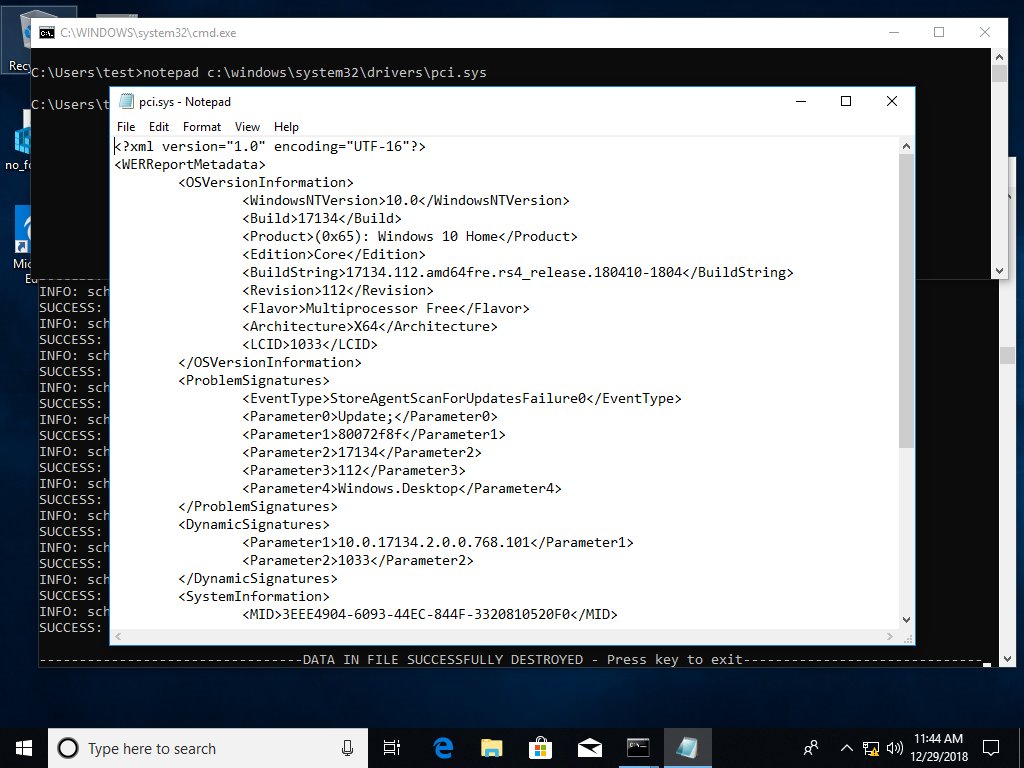

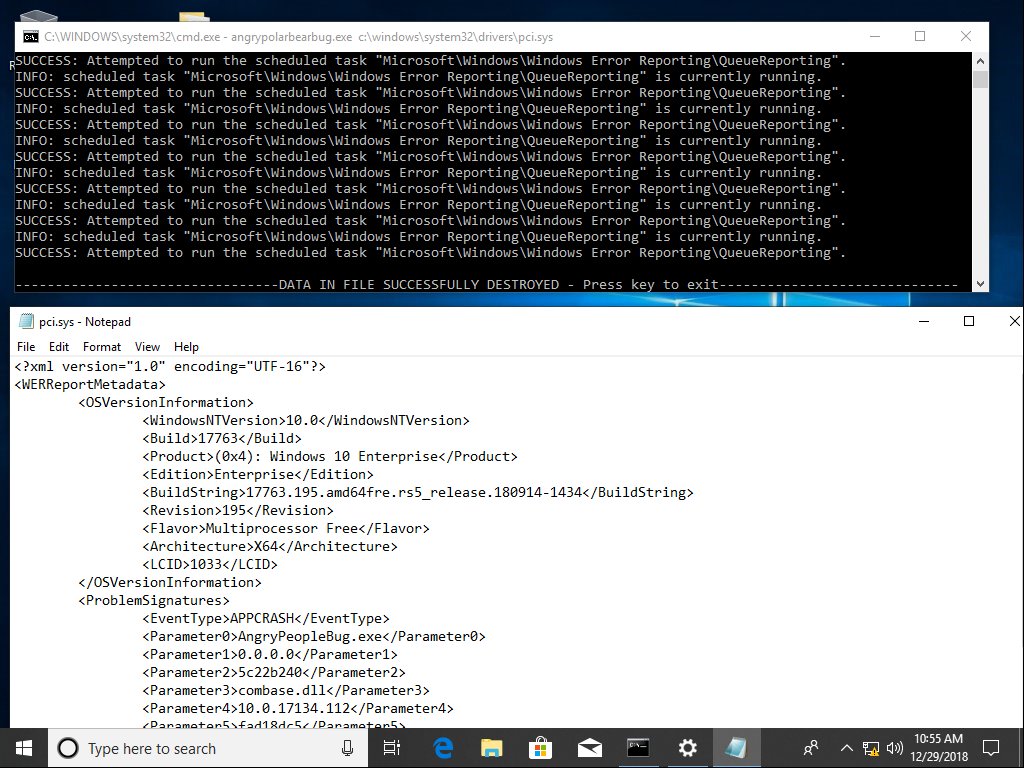

概念验证表明,可以使用通过 Windows 错误报告收集的数据覆盖文件 pci.sys。攻击诸如此类的系统文件。

事实表明,攻击者可以从没有管理权限的用户帐户在目标计算机上导致拒绝服务。

SandboxEscaper 解释说,该技术可用于禁用第三方防病毒软件,病毒允许执行进一步的攻击。需要注意的是,他无法在具有单个 CPU 核心的计算机上利用此漏洞。

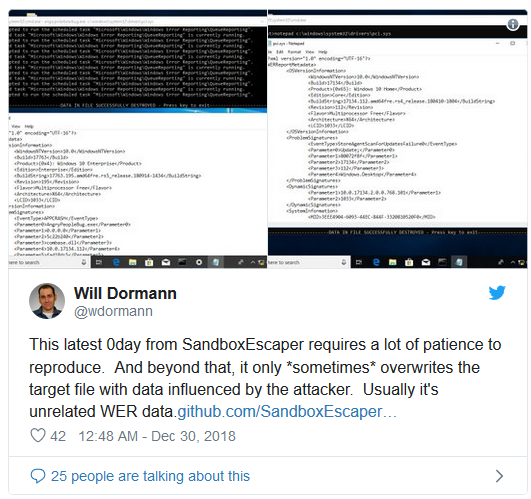

CERT/CC 的漏洞分析师 Will Dormann 在 Twitter 上分享了他对这一发现的看法:

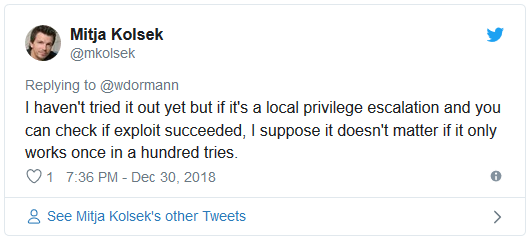

作为回应,来自 0patch 的 Mitja Kolsek 驳斥了淡化问题严重性的企图:

SandboxEscaper 的 Twitter 帐户目前被暂停,但您可以在 GitHub 上找到有关该漏洞的更多信息。