近日,网络安全公司Fortinet的FortiGuard实验室研究人员发现一场正在进行中的谷歌文档(Google Docs)恶意活动。网络犯罪分子利用某些知名网络安全公司的名义,精心设计了巧妙的网络钓鱼诱饵,其攻击目标为Windows、Android和MacOS平台的用户。

今年早些时候,研究人员就发现基于特定链接访问策略的谷歌文档可以被搜索机器人索引,前提是搜索机器人发现到这些链接。这最终导致许多组织的内部文件公开。

恶意活动

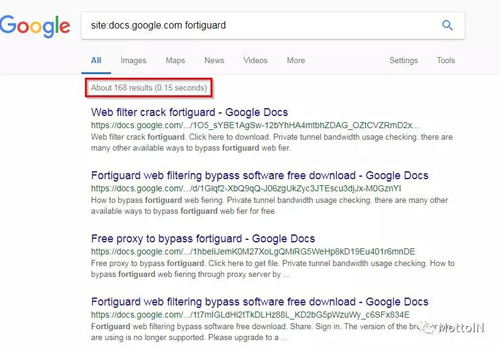

据Fortinet的安全研究人员称,在他们分析的168个包含全球组织敏感细节的谷歌搜索结果中,有150多个(超过90%!)是由网络犯罪分子引起的。

“Fortinet的调查结果并非特例。我们了解到,如果搜索网络安全市场中任何主要参与者的名字,我们会在无意中发现上百个或更多的恶意文件,”Fortinet研究人员在一份报告中说,“从那时起,我们才意识到谷歌文档中已被插入无数的恶意文档。”

恶意文件分析

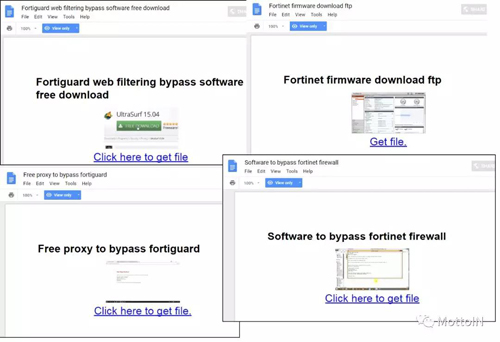

研究人员发现,这些恶意文档都是用英文或俄文写成的。尽管存在语言差异,但这些文档包含共同的结构——有一个大标题,然后是一个小的随机屏幕截图,不一定与标题相关,最后是一个也用大字体写的超链接。在下图中,可以看到此类文档的几个示例:

这个恶意活动的另一个显著特点是,样本是动态编译和签名的。研究人员比较了样本的PE内的TimeStamp字段和下载的实际时间,两者之间的差异不超过5分钟。此外,每个样本在下载时都使用相同的有效数字签名进行签名。

幕后攻击者?

通过一些事实证据,研究人员发现了关于攻击者的蛛丝马迹:

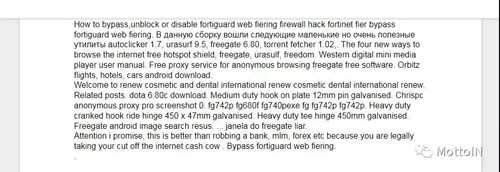

1.恶意文档中最常见的两种语言是英语和俄语。仔细看恶意文档,可以发现从第二行开始就是俄文了。

2.攻击者滥用的 thimbleprojects[.]org项目名称为dedzsumkoi,Dedzsumkoi对应俄语单词Дедссумкой;

3.攻击者使用了VK.com的Logo,这是俄语国家中受欢迎的一款社交网络平台;

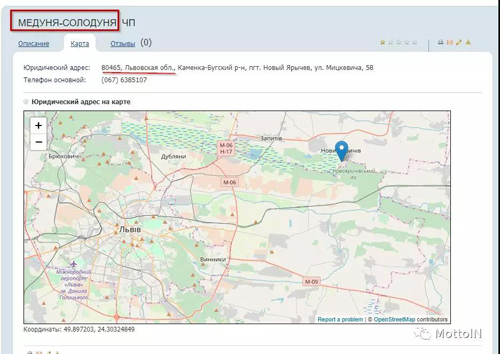

4.攻击者使用的用户代理是Medunja Solodunnja 6.0.0;

5.Medunja Solodunnja对应俄语单词Медуня-солодуня,这是乌克兰利沃夫附近一家本地饼干制造商的名字。

研究人员得出的结论是,参与此次恶意活动的犯罪分子都精通俄语,他们可能很熟悉乌克兰利沃夫附近的本地饼干制造商,这使研究人员有很大的可能性能够发现其所在的位置。

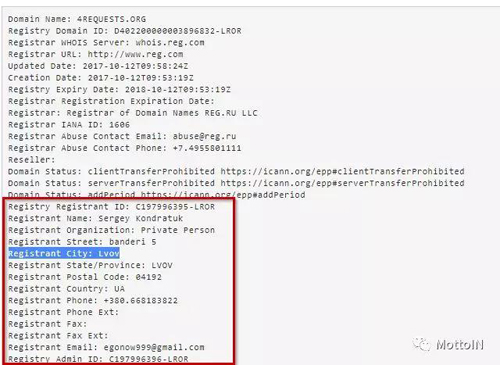

当分析攻击者使用域名的注册数据时,可以发现几乎所有域名注册数据都受到WhoisGuard等服务的保护。4requests[.]org组织也不例外——目前它的所有注册数据是隐藏不可见的。但当检查该域名的whois历史记录时,研究人员发现它最初是在乌克兰利沃夫注册的...

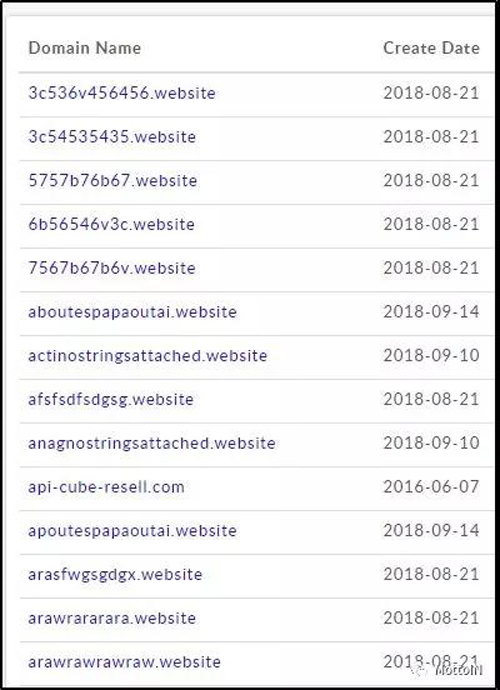

研究人员无法验证这里所提供的注册数据是真是假,但这些数据与其它调查结果一致。研究人员检查了用邮箱egonow999[@]gmail.com注册的其它域名,总共有321个。大多数域名都是最近才注册的,它们的名字看起来并不像会用于任何合法行动。

“我们分析了这个恶意网络中使用的许多重定向链,还下载了几个样本,”研究人员说,“结论是,当前该网络的目标是滥用其它应用程序的合作项目。但是,这个目标随时都可以改变。”