TRITON、Mirai以及Stuxnet等恶意软件的大爆发,无一不在警告我们:数据显示的威胁远比我们预期的要严重得多!

互联工业企业Honeywell(霍尼韦尔)在其针对50个工业站点的扫描结果中发现,近一半(44%)的USB设备存在包含恶意软件的文件。

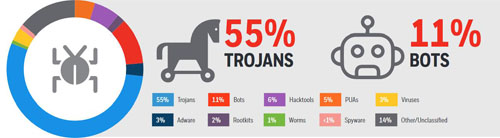

此次识别出的威胁(其中55%为木马病毒)主要针对一系列工业场所(包括炼油厂、化工厂以及纸浆和纸张制造厂)实施攻击活动。

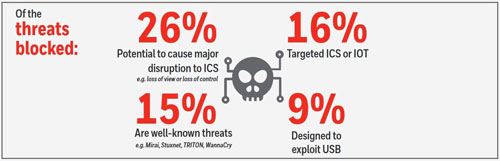

Honeywell公司表示,在此次监测到的威胁中,大约有26%的威胁能够“导致运营商失去对其运营的可见性或控制权,从而造成严重的服务/运营中断后果”。

据悉,该研究是第一份专注于工业控制环境中USB安全的商业研究报告。

USB恶意软件风险:许多公司禁止使用

该报告发布之际,包括IBM在内的许多公司都因为安全风险问题而明令禁止使用U盘等便携式存储设备。

例如,在2018年5月发布的一份咨询报告中,IBM的全球首席信息官Shamla Naidoo就曾表示,其公司正在进一步深入“禁止向所有可移动便携式存储设备(如USB、SD卡、闪存驱动器等)传输数据的实践做法。”

随着越来越多的渗透测试人员和黑帽子攻击者加速利用爱德华·斯诺登(Edward Snowden)所泄露的NSA技术,诸如此类(禁用USB等设备)的步骤也开始随之而来。根据斯诺登泄露的资料显示:NSA可以通过一项私密技术侵入并未接入网络的电脑,这项技术至少自2008年以来就一直在使用,它依赖的是一条无线电波隐蔽信道。而无线电波通过秘密插入在电脑中的小型电路板和USB卡进行传输。

这表明NSA使用隐蔽的基于USB的通道,可以完成软件修改、数据渗入和渗出等操作,同时还提升了企业对USB使用风险的认识。

比我们预期的更严重的威胁

霍尼韦尔公司表示,数据显示出了比我们预期更严重的威胁,而且研究结果表明,其中一些威胁是针对性的、蓄意的。此外,这项研究也证实了我们多年来一直怀疑的一个问题——即USB威胁对于工业运营商而言是真实存在的。而令人惊讶的只是没想到威胁的范围和严重程度会达到如此地步。

据悉,该报告所审查的数据主要来自Honeywell的Secure Media Exchange(SMX)智能网关技术,SMX是一种媒体扫描解决方案,可以在USB驱动器连接到网络之前对驱动器上的恶意软件及病毒进行彻底扫描。而且SMX软件会随着最新威胁的变化而自动更新,以便在有效期限范围内获得不间断的技术支持以及数据库的更新。

在检测到的威胁中(其中55%为木马病毒)存在很多备受瞩目且众所周知的问题,例如TRITON和Mirai,以及Stuxnet的变种,其中Stuxnet(震网)蠕虫就是一种民族国家用来破坏工业运营的攻击类型。

在发现的恶意软件中,9%被设计为直接利用USB协议或接口漏洞,使USB传输更加有效——特别是在较易受USB攻击影响的较旧或配置较差的计算机上。

而有些恶意软件更为先进,会直接攻击USB接口本身:2%与常见的人机接口设备(HID)攻击有关,这会使USB主机控制器误认为存在键盘连接,从而允许恶意软件键入命令并操纵应用程序。

最后,霍尼韦尔表示,根据对比测试显示,在我们检测到的威胁中有高达11%的威胁未被更传统的反恶意软件技术检测出来。