很多脚本小子正在使用武器化的物联网漏洞利用脚本,利用供应商后门帐户攻击中兴路由器。具有讽刺意味的是,这不是脚本中唯一的后门。Scarface,代码的传播者也部署了自定义后门来黑那些使用该脚本的脚本小子。

由于IOT(Paras/Nexus/Wicked)中顶级开发者的名字不为人所知,Scarface/Faraday就是脚本小子购买物联网僵尸网络代码以及武器化利用的开发者的总称。虽然Scarface大多具有良好的可信度,但我们观察到他发布了一个带有后门的武器化中兴ZXV10 H108L路由器漏洞利用,它在运行时会感染脚本小子的系统。

该漏洞是已知漏洞,在中兴路由器中使用后门帐户进行登录,然后在manager_dev_ping_t.gch中执行命令注入。Scarface的代码针对另一个不同端口8083上的设备(这就解释了我们的NewSky蜜罐在端口8083而不是标准80/8080端口上看到此漏洞使用量激增)。然而,这不是唯一的区别。

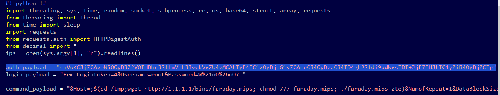

在泄漏的代码片段中,我们看到login_payload用于后门使用,而command_payload用于命令注入。但是,还有一个变量auth_payload,其中包含base64编码的Scarface后门。

这个后门代码是通过exec偷偷执行的,与实际漏洞的三个步骤(使用供应商后门、命令注入和注销)分开执行,如下图所示:

解码后的后门代码连接到另一个网站,该网站的代码连接到URL paste(.)eee并执行后续代码:

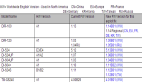

我们可以看到其添加了一组后门用户凭据,然后通过清除日志和历史记录来删除痕迹。通过wget连接到另一个URL ,因为它承载了一个meme视频(这可能是Scarface拥有你设备的一个指示)。

黑掉IoT僵尸网络运营商可以有很多用途。例如,控制脚本小子系统后,大鱼Scarface也可以控制他们构建的较小的僵尸网络,或者可以简单的访问竞争对手的物联网僵尸网络操作人员系统来进行个人竞争。