近日,著名科技网站 Bleeping Computer 公布了监测到的黑客针对加密货币的攻击行为。报告称,黑客利用名为“剪贴板劫持者(clipboard hijackers)”的恶意软件,试图对230个万比特币钱包发起攻击,通过替换钱包地址来非法获利。

此前,互联网安全领域的巨头卡巴斯基实验室( Kaspersky Lab)就已经对此类攻击提出过警示。卡巴斯基安全报告指出,犯罪分子在过去一年中通过各种手段窃取了超过900万美元的以太坊(ETH)。

图自 Carbon Black

黑客攻击利用的并非系统漏洞,而是人性弱点

每年,都有成千上万的人成为克隆网站和网络钓鱼的受害者,他们心甘情愿的上套,给不法之徒双手奉上价值不菲的加密货币,眼睁睁的看着自己的财富消失无踪。

但与普通人的认知不同,许多加密货币专家都强调安全事件中用户的个体责任。他们认为,大多数人都不是安全专家,对风险并不知情,但还是需要具备基本的安全常识。很多人在进行交易活动时都不采取任何安全防护措施。

前述 Bleeping Computer 平台也曾表达过类似观点。他们不无遗憾的指出,大多数计算机用户和加密货币爱好者之所以遭到黑客攻击,并非由于攻击者使用的工具强大到不能防范,而是,用户根本不了解计算机系统的运行逻辑和基本概念,比如,硬件、文件存储、操作系统、路由和基本的互联网应用程序。

简而言之,攻击加密钱包的黑客利用的并非复杂的系统漏洞,而主要是人性的弱点:疏忽和自以为是。

让我们看看黑客究竟有哪些手段,以及,如何保护我们的数字资产。

数亿量级的潜在受害者

金融巨头荷兰国际集团(ING Bank NV)的研究表明,大约9%的欧洲人和8%的美国居民拥有加密货币,25%的人计划在不久的将来购买数字资产。

据测算,加密货币持有者的数量预计将在2024年达到2亿左右。

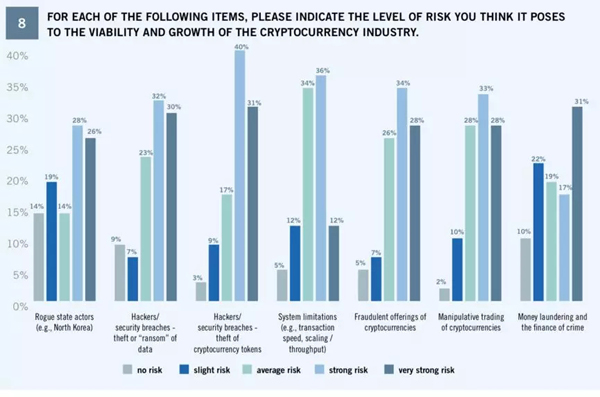

全球范围内的黑客活动对加密货币行业发展构成重大威胁。研究表明,71%的加密货币交易者认为,盗窃是市场的最大风险之一。

图自 Foley & Lardner

可以将针对加密货币的黑客攻击行为分为三类:

- 针对区块链技术平台、加密货币交易所发起的攻击;

- 发布隐秘挖矿软件;

- 针对用户钱包的攻击。

平台选择很重要

1. 双因子身份验证机制

被攻击的受害者通常是使用安卓操作系统的智能手机用户,因其不使用双因子身份验证机制(2FA) 。

传统的密码验证由一组静态信息组成,如:字符、图像、手势等,很容易被获取。双因子验证(2FA,2 Factor Authentication)是一种安全级别更高的密码验证方式。2FA 是基于时间、历史长度等自然变量和令牌、指纹等实物,结合一定的加密算法,组合出的一组动态密码,一般每60秒刷新一次,不容易被获取和破解。

由于开源,谷歌的安卓系统更容易被病毒侵袭,因此不如 iPhone 安全。黑客们可以将某些代表特定加密货币的应用程序添加到 Google Play 商店,用户开启应用程序后,输入敏感数据时候,黑客就可以伺机访问。

这类攻击最著名的要数美国加密货币交易所 Poloniex。黑客绕过 Poloniex 官方平台,在 Google Play 上发布了冒牌的移动应用程序,供粗心大意的交易者下载,以便渔利。在该软件被从 Google Play 删除之前,已有5500名交易者受到影响。

与之相比,苹果的 IOS 平台审核机制更为严苛,比较不太容易受攻击。

随着移动互联网时代到来,针对主流的应用平台 Google Play 和 App Store,专家建议:

- 不要随便安装不太需要的手机应用程序;

- 在智能手机上对应用程序进行双因子身份验证;

- 使用过程中,务必查看官网上的应用程序连接。

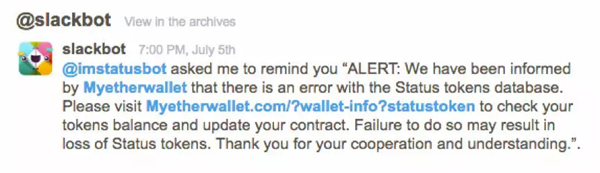

2. 谨慎使用 Slack 机器人

去年以来,Slack 机器人(SlackBots)成为热门应用,迅速成为增长最快的企业级聊天软件之一。不幸的是,Slack 机器人也可以被居心不良的黑客利用,用于窃取数字货币。通常,黑客们快捷的创建一个机器人,并通知用户,他们的加密货币出现了问题,诱使目标点击链接,输入私钥。即便技术人员迅速响应,但还是有人中招,黑客在成功的窃取了财产后逃之夭夭。

此前,黑客通过 Slack 机器人已经从用户手中骗到了价值50万美金的以太坊。

专家建议:

- 举报 Slack 机器人,或将其屏蔽;

- 忽略机器人的活动;

- 如非必须,慎用 Slack 工具,或者全程使用主流的杀毒软件或安全浏览器。

图自 Steemit @sassal

3. 网络浏览器插件

网络浏览器提供了一些扩展插件以供用户自定义界面,更轻松的访问加密货币交易所,或使用钱包应用。通常,这些扩展是基于 JavaScript 脚本开发。他们能够轻易的读取你在访问时输入的所有信息,极易受到黑客攻击。

近年来,随着 Web 2.0 和 Ajax 等交互式网页开发技术的普及,各种漏洞变得极为常见。

专家建议:

- 进行加密货币相关操作时,使用单独的浏览器;

- 选择匿名模式;

- 不要下载任何加密货币插件;

- 在进行加密货币交易时,使用专用的电脑或智能手机。

4. 手机短信验证

用户们都已经习惯了用智能手机进行一切操作,包括加密货币交易。但网络安全专业企业已经证明,通过 SS7 信令系统协议,在全球范围内拦截带密码确认内容的短信是多么容易。

SS7信令系统(Signaling System #7)是由国际电信联盟电信标准分局(ITU-T)定义的一组电信协议,主要用于为电话公司提供局间信令。

研究表明,黑客可以利用蜂窝网络数据漏洞拦截用户短信。

专家建议:

- 关闭呼叫转移功能;

- 尽量不要使用手机短信作为双因子身份验证手段,使用其它替代方案。

5. 公共 Wi-Fi

在路由器的 Wi-Fi 保护访问(WPA)协议中,存在不可恢复的漏洞。在执行基本 KRACK 攻击(重新安装密钥的攻击)之后,用户的设备能够重新连接到与黑客相同的的 Wi-Fi 网络中。由此,用户通过网络下载或发送的所有信息都可供攻击者使用,包括加密货币钱包私钥。

在火车站、机场、酒店等人流量较大的公共区域,Wi-Fi 网络尤其不安全。

专家建议:

- 永远不要在公共 Wi-Fi 环境下交易加密货币,即使在使用 VPN 服务;

- 经常更新路由器硬件。

6. 克隆网站和钓鱼软件

这种黑客攻击方法由来已久,但现在仍然奏效。黑客们创建一个原始站点的完整副本,仅仅修改域名的一个字符,或对浏览器地址的字段进行替换,引诱用户访问克隆网站,让他们输入帐户密钥。

还有另外一种情况,发送一封伪造的电子邮件,诱使用户点击链接并输入个人信息。每年都有价值不菲的加密货币被这种拙劣手法骗走。

专家建议:

- 确认加密货币相关网站的 HTTPS 协议信息;

- 使用谷歌浏览器时,定制扩展名;

- 当收到任何来自加密货币网站的相关信息时,将链接复制到浏览器地址栏,跟原始网址对比是否一致;

- 收到可疑邮件,不去点击,立即删除。

7. 加密货币劫持:隐秘挖矿

由于加密货币服务日益普及,用户安全意识逐步提高,黑客通过野蛮攻击获利的可能性在逐渐降低,他们逐渐将目光转向了隐秘挖矿。

据安全网络公司 McAfee Labs 测算,2018年第一季度,全球范围内共出现了290万个用于隐秘挖矿的病毒脚本,比2017年第四季度增加了625% 。

截至2018年7月,暗网上大约有12000个交易平台,为黑客们提供三万多种恶意软件。在这样的平台上,恶意攻击软件的平均价格仅为200美元。

图自 Carbon Black

举例来说,6月末,用户发现了一个名为 All-Radio 4.27 Portable 的程序,当安装该程序后,就无法删除。该软件伪装成内容查看器,其实是典型的“加密货币劫持”。该软件包内含有一个隐藏矿工,会严重拖慢计算机的运行速度。此外,当用户复制并粘贴密码时,它会自动收集比特币钱包地址。

做好安全防范,不轻信,不盲从

黑客能够侵入用户系统的方法五花八门,加密渠道、安全软件、多重验证等等手段,都只能在一定程度上保护你的财产。最关键的是,做好一切防范措施,掌握基本常识。在访问涉及财产的任何网站或使用相关应用时,仔细,再仔细,不轻信,不大意,使用正版软件,遵守安全规则。