在上篇文章中我们介绍了5G安全体系结构及3GPP 5G规范安全需求及实现,本篇文章将继续为大家解读5G的安全挑战和潜在漏洞以及LTE协议漏洞利用对5G的影响。

四、5G的安全挑战和潜在漏洞

在第二章和第三章中我们已经分析过,5G移动网络实现了类似于LTE系统的安全架构,并在建立信任和安全性方面与之相比有了明显的提升。准5G通信系统的所有安全功能都基于对称密钥,这些密钥安全地存储在SIM和HSS中。基于共享密钥Ks,4G UE可以认证网络的合法性,同时网络也可以认证UE。加密保护和完整性保护的密钥是从Ks派生的。基于此的对称密钥安全体系结构会导致通信终端(UE)在NAS附加密码握手(NAS Attach Cryptographic Handshake)之前无法验证交换的任何信息的真实性和有效性。这一点,也被广泛认为是造成大多数已知LTE协议漏洞利用的根本原因。

在5G安全体系结构中,有效应对了这一预认证消息的挑战,并使得IMSI捕获器在5G通信环境中失效。通过引入运营商公钥和证书的概念,5G系统基于5G PKI架构的保护,提供了终端用户和移动运营商建立根信任的工具。借助烧录到SIM卡中的公钥和证书,运营商可以使用他们的密钥来生成和签署消息,并且这些消息可以被UE验证。此外,5G UE能对其自身进行识别,而无需完全公开SUPI。

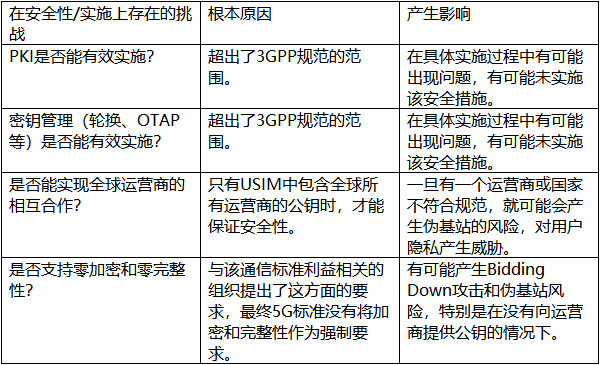

这种新的安全框架和体系结构被认为是保护新兴5G移动网络的基础。但是,我们对其安全体系结构进行了更深入的分析,随后发现了仍需解决的一些安全漏洞。下面的表格中列出了一些5G的安全挑战,以及其根本原因和造成的影响。包括LTE在内的任何通信协议,无论其安全体系有多强大,无论加密算法的复杂程度有多高,但只要存在一个边缘情况或不安全功能,整个系统的安全性都会瞬间瓦解。例如,在LTE中,IMSI应该仅在移动电话第一次开机时才会发送,但是存在这样的情况:网络可以通过预认证消息,请求UE使用IMSI识别其自身。

只有在全球范围内都保证5G规范的合规,5G的安全基础架构才具有可靠保障。这要求运营商必须在每一张SIM卡中内置所有国家中全部运营商的公钥或证书。然而,更有可能的是,一些运营商不会实施全部5G安全功能,或者根据3GPP TR 33.899的要求严格执行,不实施其范围之外的要求。此外,预计还有一些国家会禁用某些特定国家或运营商的证书,目前已经有这样实践的案例。综上所述,全球采用并严格实施5G安全功能和实现的可能性极小。

由于SIM卡不会保存所有移动运营商和国家的公钥或证书,因此UE和运营商有两个选择:一是明确阻止不存在相应信息的运营商,同时也要处理由此产生的公关和舆论影响;二是允许这种边缘情况存在,同时也就意味着对整体的安全性产生了一定影响。而5G安全规范采用的是后者,明确规定:如果没有为用户的USIM提供服务网络,那么用户身份将不受傲虎。值得注意的是,这也就意味着,在5G中仍有可能捕获到IMSI或SUPI。

此外,除了是否能有效实施PKI之外,研究人员已经发现了5G所定义的加密操作中的一个漏洞。研究人员使用验证工具来分析5G AKA算法,最终证明该协议未能满足要求中明确的若干安全目标。该研究还表明,5G协议缺乏其他一些关键的安全属性。这些发现都给5G带来了压力。与LTE的情况不同,大多数安全研究过程中发现的协议缺陷都是在协议被定义、实施、全球范围内部署之后才发现的,而此次5G的漏洞则是在规范编写期间发现的漏洞,并且许多安全研究社区仍然在致力于漏洞的寻找。

五、LTE协议漏洞利用对5G的影响

LTE安全架构旨在应对前几代规范中存在的问题。第一代移动网络(1G)缺乏对加密的支持,这是引入2G数字移动通信的主要原因之一。旧版2G网络不支持相互身份验证,并且使用了过时的加密算法。如今,随着基站和UE协议栈的开源,越来越多研究人员可以比以前更轻松地发现移动通信系统漏洞。LTE使用了更强的加密算法,并加入了UE与eNodeB之间的显式相互认证,从而实现特定功能,以保证移动网络和消息的机密性和不可抵赖性。这使得4G LTE与前几代相比更加安全。

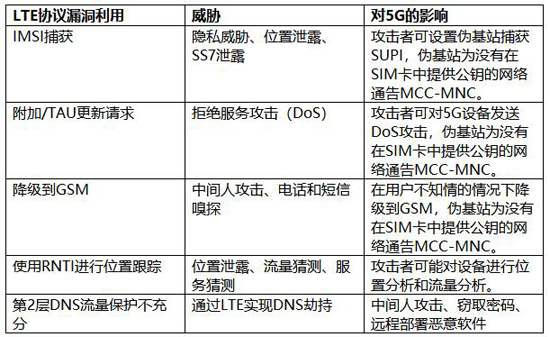

然而,LTE中也存在漏洞,并且该漏洞已经存在了一段时间,尽管直到近期才被公开讨论。由于该标准具有开放性,同时也有很多SDR软件库可以被研究人员使用,所以产生了许多出色的LTE安全性分析成果。尽管LTE的加密算法和相互认证更为强大,但UE和基站会交换大量的预认证信息,这些消息可被利用来发起拒绝服务(DoS)攻击、捕获IMSI或将连接降级到不安全的GSM链路。此外,研究人员还发现了LTE中新的隐私泄露和位置泄露问题。下表中总结了过去几年中确认的一些主要LTE协议漏洞,并分析这些漏洞会如何影响5G网络。

大多数LTE协议的安全漏洞,是由3GPPP的安全工作组进行研究和分析。作为该研究的成果,5G移动网络的具体安全目标是:解决IMSI捕获问题、预认证消息漏洞和位置泄露漏洞。但5G移动网络中没有考虑利用无线网络临时标识符(RNTI)的设备和用户跟踪,因为RNTI理论上是用于防止隐私泄露的临时ID。然而,最近的研究表明,通过RNTI可以对用户进行跟踪。

在LTE协议规范中,还发现了存在漏洞的边缘情况,尽管这种情况很少出现,但仍然受到协议的支持。举例来说,尽管UE不太可能使用其IMSI作为标识符来发送附加请求信息,但协议描述了发生这种情况的特定场景。例如,当EPC丢失了UE的TMSI时,在网络从错误中恢复的过程中,网络就可以触发移动设备,使其能够以明确的IMSI重新发送附加请求消息。简而言之,大多数常用的LTE协议漏洞利用都是由于支持不安全边缘情况的协议,并且在建立安全连接之前对UE默认信任而产生的。

同样,正如本文所分析的,5G规范根据前几代中存在的挑战,定义了新的安全功能。尽管这些安全功能非常复杂,并且能够抵御攻击者,但5G协议中依然包含许多支持的边缘情况,在这些情况下可以绕过所有安全功能。如第四章中所述,只要有一个运营商或国家不遵守规范,那么全世界范围内的5G UE都有可能遭受到欺骗攻击,从而进入到不安全的通信模式。

5G的安全规范忽略了一些大多数安全功能都实现的细节。例如,如何对用户USIM中运营商公钥进行管理,这一点就不在规范的范围之内。同样,证书的结构、是否对密钥进行旋转以及如何旋转,这些也没有包含在规范内。此外,由于5G支持零加密和零完整性保护,导致进入到不安全的通信模式,攻击者可以像LTE那样对其进行漏洞利用。

六、总结

随着通信技术的不断发展,如今即将步入5G时代,无线通信安全也显得至关重要。最常用的语音通话、大量的即时数据传输和控制通信系统,这些都对用户数据的完整性和隐私性有比较严格的要求。此外的一些应用,例如战术通信、第一响应自组织网络和执行关键任务的物联网,同样有较高安全性的需求。

本文对近期发布的5G规范进行了深入分析,并强调了在规范中存在不能实际落地的要求,从而会导致一些不安全的边缘情况。尽管其目标是解决LTE网络已知的安全漏洞,但实际上5G规范仍然可能受到相同类型的对抗性攻击。

最重要的一点,是要保证5G标准不支持不安全的边缘情况。特别是,在任何情况下都不应该允许零认证、零加密、降级攻击和IMSI/SUPI捕获。安全机制如果想要取得成功,不能依赖于不可实际落地的要求,也不能允许可选的实现。尽管5G安全架构已经在防止隐私泄露这一方面取得了重大飞跃,但仍需要安全研究人员和开发人员来解决移动通信系统的已知漏洞和新发现漏洞。标准化机构、研究人员、监管机构、通信行业需要共同努力,以实现未来移动通信与控制系统的安全设计、安全开发和安全部署。