介绍

Hotspot Honeypot是一个非法的Wi-Fi接入点,可以作为授权和安全的热点出现。尽管有外表,但它实际上是由黑帽攻击者或恶意黑客设置来窃取您的银行和信用卡详细信息,密码和其他个人信息。

我们许多人成为蜜罐的牺牲品。它欺骗无线用户将他们的笔记本电脑或手机连接到伪造的热点,伪装成合法的热点。一旦受害者连接,网络攻击者可能会发起中间人攻击,这使他能够记录您的所有互联网活动,以便通过使用欺骗性网站窃取您的银行详细信息。

Hotspot Honeypot是目前正在大规模使用的劫持(网络威胁)方法之一。这样做的主要原因是任何人都可以轻松设置它,只需要很少的硬件要求。

黑客如何使用Hotspot Honeypot

有两种类型的黑客:道德(白帽)黑客和不道德(黑帽)黑客。前者使用他们的技能在他们自己的公司和政府和警察部门等组织中发现安全漏洞。后者利用他们的技能从其他组织窃取个人信息并将其用于自己的利益。这通常通过使用接入点或中间人攻击来完成

在本文中,我们将通过设置基本的Wi-Fi Honeypot并强制客户端连接到它而不是他们想要的网络来演示Hotspot Honeypot的工作原理。

当设备运行时,它会定期向之前连接的无线接入点发送信号。该设备还寻找其他无线网络连接。我们现在将模拟客户端范围内的无线网络,例如可能在星巴克,Panera Bread或其他可提供Wi-Fi的聚会场所找到的无线网络。

设置蜜罐

以下是完成此任务所需的工具:

- 一台笔记本电脑

- ALFA Wi-Fi卡

- Aircrack套件

- 一个毫无戒心的受害者

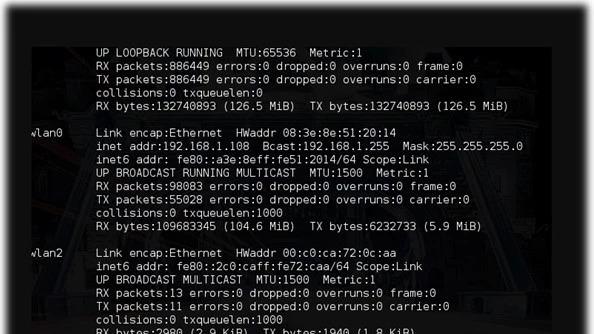

首先,您需要找到受害者打算连接的公共网络。我们必须通过运行“ ifconfig”并找到接口将ALFA卡置于监控模式。在这种情况下,它是wlan2。图1:接口(wlan2)

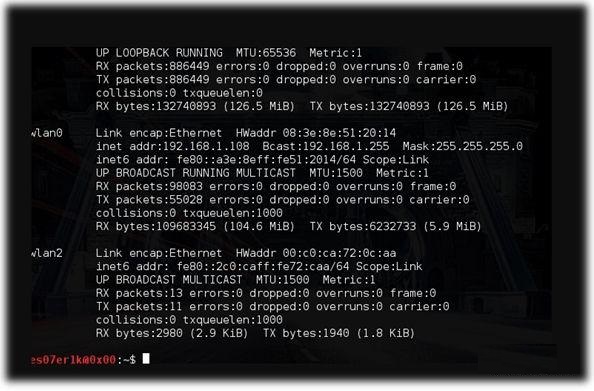

接下来,我们实际上通过运行命令“ sudo'airmon-ng start wlan2” 将wlan2接口置于监控模式。这将创建一个接口mon0。图2:执行“sudo airodump-ng mon0。” 命令

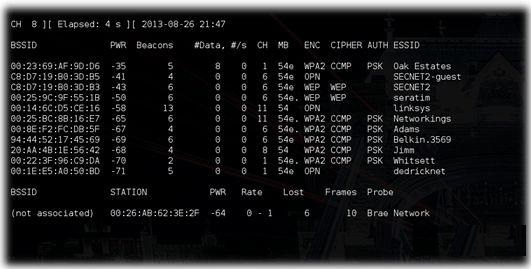

接下来,我们尝试找到一些人们正在尝试连接的网络。这可以使用命令“sudo airodump-ng mon0”来完成。这在上面的屏幕截图中说明。

执行此命令后,您将看到Wi-Fi网络以及尝试连接到它们的客户端。我们可以攻击与网络关联的客户端以及与之无关的客户端。

在这种情况下,我们有一个名为SECNET2的开放式接入点(AP)(与实验室工作的测试网络一起运行)。我们现在要为这个AP创建一个蜜罐。

可以使用命令“sudo airbase-ng -essid”SECNET2“-c 2 mon0” 创建假AP 。现在,如果有人已经连接到此网络,他们将自动连接到此Honeypot,因为SSID与设备上已经受信任的无线接入点的相同。

如果我们希望连接到合法网络的客户端依次连接到我们的假AP,我们会发送错误的解除验证消息。然后,当他们重新进行身份验证时,他们将连接到我们的AP。解除身份验证消息是由接入点发送的一种消息,用于强制客户端计算机脱离网络。这用于强制用户离开其受信任的网络,然后欺骗他们连接到蜜罐。

上面的步骤描述了如何设置简单的Wi-Fi蜜罐。一旦完成这项工作,各种网络犯罪的可能性就会很高,例如:

- 入侵银行账户

- 启动勒索软件攻击

- 窃取个人和机密信息/数据

- 发起BEC攻击

一些保护自己免受热点蜜罐影响的方法

以下是一些可用于保护您的信息并提高安全性的方法:

1. 关闭Wi-Fi

如果您的Wi-Fi未开启,则无任何安全或隐私风险。我们可以使用3G或4G USB记忆棒。在笔记本电脑上,我们也可以使用有线以太网连接。

2. 避免使用开放式Wi-Fi网络

如果您关心个人信息的安全性,则应该完全避免打开Wi-Fi网络。大多数网络安全专家都建议这样做。如果您仍然要使用开放式网络,请改用WPA加密网络。

3. 使用VPN

如果您仍希望使用开放式网络,则应使用所谓的虚拟专用网络(VPN)为自己提供额外的安全保护。但即使您使用VPN,攻击者也可能通过发送假的解除身份验证帧来干预Wi-Fi连接。

4. 更改您的Wi-Fi设置

更改Wi-Fi设置还有助于保护您的个人信息和数据。如果您的计算机或智能手机不再记得它所连接的网络,这也有助于保护您的隐私。在OS X上,转到“网络设置”,然后在“高级”下,关闭“记住此计算机已加入的网络”。

结论

我们应该关注自己的安全并通过了解这些网络犯罪的实际存在来保护我们的个人信息。由于资源的可用性和随之而来的便宜价格,这些情况正在增加。

在本文中,我已经解释了一种名为Hotspot Honeypot的混淆方法,并且还介绍了如何设置一个方法。本文还包括各种策略,以确保我们如何保护我们的信息。您可以使用最适合您的方法,但强烈建议您不要使用公共网络进行金融交易或任何其他相关活动。

还有许多其他方式可以发生混淆,例如通过MAC欺骗,配置错误的AP,中间人攻击,分布式拒绝服务(DDOS)攻击,客户端错误关联等。当今世界依赖于大规模无线技术的使用。保护这些网络应该成为首要任务。