三大主要电子邮件安全协议互为补充,若能全部实现,可获得最佳电子邮件安全防护。虽说知易行难,但遵从专家的建议能有所帮助。

尽管取得了一些进展,SPF、DKIM和DMARC这3个电子邮件安全协议的部署之路依然举步维艰。这3个协议的配置比较困难,需认真研究了解其相互间联系与各自保护性功能间的互补关系。但是,磨刀不误砍柴工,这种学习研究上的投入会带来巨大的安全回报。

- 发件人策略框架(SPF)能加强DNS服务器安全并限制谁能以你的域名发出电子邮件。SPF可防止域名欺骗,令你的邮件服务器能够确定邮件是何时从其所用域名发出的。SPF由3个主要部分构成:策略框架、身份验证方法,以及包含这些信息的特殊邮件头。2006年发布的互联网工程任务组(IETF)标准4408首次提出了SPF,2014年的IETF标准7208对该框架做了更新。

- 域名密钥识别邮件(DKIM)协议可确保邮件内容不被偷窥或篡改。2007年初版出炉后历经多次修改,最近一次更新是今年1月的IETF标准8301。SFP和DKIM在2014年的IETF标准7372中都做了更新。

- 基于域的邮件身份验证、报告及一致性(DMARC)协议以一组协调一致的策略黏合了SPF和DKIM,并将发件人域名与邮件头中From:域列出的内容相关联,还具备更好的收件人反馈机制。该协议于2015年在IETF标准7489中提出。

网络钓鱼和垃圾电子邮件是黑客侵入公司网络的最大机会。只要某用户点击了恶意附件,整个企业都有可能遭遇勒索软件、加密货币劫持脚本、数据泄露或提权漏洞利用。

但为什么多数企业都需要这3个协议来保护自身电子邮件基础设施,就不是每个人都清楚了。IT世界中,多种解决方案并不是总有交集。事实上,它们往往是互为补充的,公司企业最好把这3个协议都实现了。

最近的发展驱动了对电子邮件安全协议的关注

众所周知,这3个协议早在新世纪之初就已提出,那么最近发生了什么,才导致大家的视线又集中到了它们身上呢?

1. 垃圾邮件和渔叉式网络钓鱼一直都很成问题

且随着越来越多的公司网络深受其害,IT经理纷纷找寻更好的安全解决方案加以应对。还有近几年来上升势头很猛的勒索软件(往往紧随渔叉式网络钓鱼电子邮件而至),也让公司企业更想要保护自身电子邮件基础设施。垃圾邮件显然是不会消失的。

2. 政府也涉入了

美国国土安全部(DHS)去年颁布了一项命令,要求各政府机构拿出实现这些协议的行动计划。英国和澳大利亚的机构也发布了各自的强制部署时间表,至少政府运营的服务器上要实现这些协议。尽管很多机构都没能赶上最初定下的截止日期,仍有一些机构已开始实现,并取得了重大进展,朝着完全部署迈进了一大步。

3. 谷歌Gmail、雅虎和Fastmail等电子邮件提供商的实现激励了其他人的跟进

因为想要保证客户的电子邮件受到保护,在其托管电子邮件解决方案中添加这些协议就显得很有意义了。

4. 安全提供商改进了产品和咨询服务,可以让协议部署得更加容易

Valimail、Barracuda和Agari就是个中代表,Proofpoint则提供免费互动工具以创建客户自己的DMARC记录。需注意的是,Agari、Valimail和微软正在开发名为品牌指标邮件识别(BIMI)的新标准,可在每封电子邮件中展示公司品牌标志,帮助移动电子邮件用户识别垃圾邮件。

SPF、DKIM和DMARC组合拳

不妨进一步审视这3个协议。首先,为什么3个都要实现?

因为它们各自解决电子邮件问题中不同的方面,通过结合标志身份验证及加密工具,比如公钥和私钥签名,再辅以特殊DNS记录以验证出自公司域名的电子邮件,3个协议联合使用可防止网络钓鱼与垃圾邮件侵入。

其次,互联网电子邮件协议的进化发展方式也要求综合使用这3个协议。互联网早期,电子邮件主要是大学里的研究人员使用,大家互相认识,彼此信任,但那美好的旧时光已一去不复返。

邮件头(比如收件人(To:)发件人(From:)和抄送(Bcc:)地址字段)与邮件实际内容部分被有意剥离开来。这算是电子邮件的一项重要特性,但这种剥离给现在的IT管理员带来了新的痛苦。

如果你的电子邮件基础设施恰当地实现了全部3个协议,你就可以确保邮件不会被轻易伪造,也可以防止垃圾邮件淹没用户的收件箱。但这只是个理想状态,前面的那个“如果”没那么容易实现。

前面说了那么多好处,下面我们来看看棘手的部分。

去年年底,一名安全研究员发了篇如何用一组多主题电子邮件破解DKIM的帖子。虽然他在DKIM实践与实现上有些心得,Valimail(托管DKIM解决方案供应商)却指称他并不清楚自己在做什么,他帖子描述的不过是无关紧要的边缘案例。

大多数情况下,电子邮件客户端未能对这些多主题邮件进行身份验证,因为Fastmail部署这3个协议的恰当部署还是相当难的。

更加令人迷惑的是各种互相冲突的使用情况调查。谷歌的调查显示,Gmail邮件系统中85%的收件都用到了一些防护措施,但普通企业电子邮件用户的情况根本不是这样,他们的防护措施采用率没什么值得大书特书的。

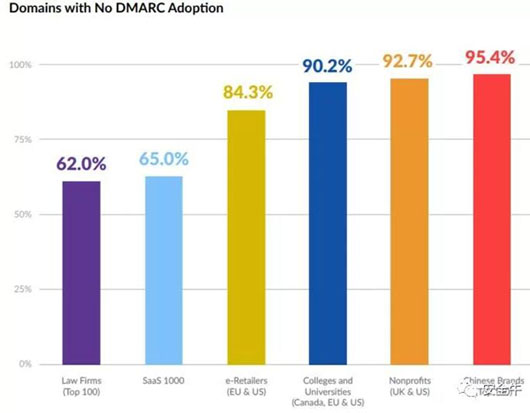

250OK今年8月新出的一份DMARC报告显示,律所在安全协议采用上走在各行业前列,但其采纳率也仅有1/3这么点儿。大部分其他公司的采纳率微乎其微。详情如下图所示:

250OK的研究与Agari早些时候的调查遥相呼应。Agari发现,财富500强企业中恰当实现了DMARC的仅占8%,仅2%的域名有所防护。

设置DMARC、DKIM和SPF并不容易,且易受运营商错误影响

举个例子,想要SPF和DMARC起到有效防护作用,你得在自己的每个域名上都安装设置这俩协议。如果公司运营有很多域名和子域名,设置工作会变得冗长繁琐。而且你还得确保每个子域名都有正确的DNS条目保护。

虽然有各种工具加以辅助,要配置好所有东西还是需要非常专业的技术的。甚至公司的DNS大师都未必熟悉每种协议所需的具体命令,不是因为缺乏这方面知识,而是因为这些命令使用太广泛,语法太琐碎。按一定的顺序设置这几个协议会让配置工作变得稍微简单些。

Easysol的帖子建议先从SPF开始,然后着手DKIM,最后处理DMARC。SPF相对较容易部署,所以放在最先。走到DMARC部署阶段,可以在开始封堵电子邮件之前先使用其仅监视模式,确保每项设置都符合要求。

LinkedIn的工程师在协议总体实现上有些建议包括怎样设置公司电子邮件标准以更好地保护邮件流量安全。

跟踪消费电子邮件的所有应用

子域名及各种网页插件可能会给协议实现带来意想不到的麻烦。举个例子,WordPress博客服务器上的很多插件都会发送各种各样的邮件通知,如果在实现这几个安全协议时未作调整,某些博客评论的邮件通知便会被放到垃圾邮件文件夹中。这种不太明显的隐藏邮件应用需要附加额外的设置工作。

运营着很多应用的企业,可能需要搜索出接入电子邮件基础设施的那些应用,为它们特别设置合适的身份验证方法。有些应用可能不支持DMARC或SPF或DKIM,这种时候你就得找其他解决办法,或者接受部分邮件可能暗藏风险的事实。

IETF标准8301地址:https://tools.ietf.org/html/rfc8301

DMARC报告原文地址:

https://s3.amazonaws.com/250ok-wordpress/wp-content/uploads/2018/07/31203230/Aggregate-DMARC-Report-2018.pdf

DMARC/DKIM/SPF实现之路肯定不好走,有很多岔路。最好能取得高层的支持,并正确评估完成实现计划所需的时间。

【本文是51CTO专栏作者“”李少鹏“”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】