【51CTO.com原创稿件】2018年8月26日,由安全公司知道创宇主办的KCon 2018黑客大会进入了第二个演讲日。下面,小编就带你回顾一下今天的精彩内容。

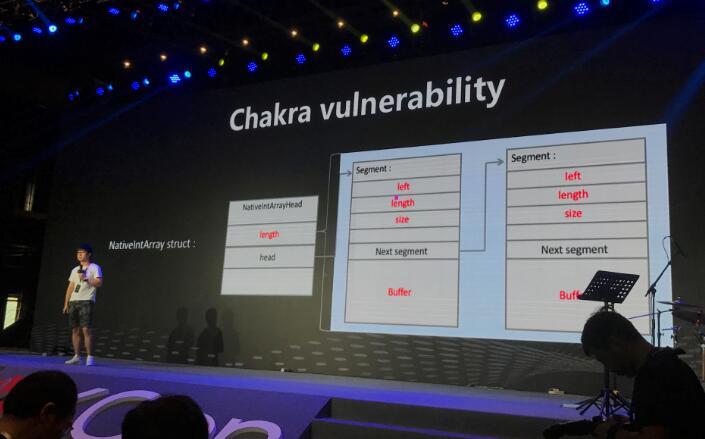

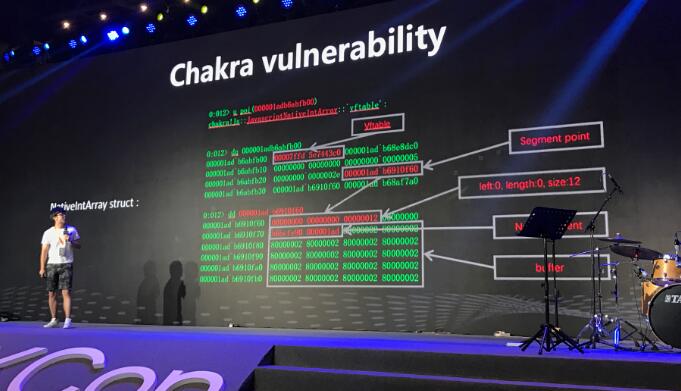

Chakra引擎的非JIT漏洞与利用——宋凯

第一位出场的演讲嘉宾是来自腾讯安全玄武实验室的宋凯,他首先分享了Chakra的基础知识,然后详细介绍了一个Chakra脚本引擎的非JIT相关的漏洞,如何bypass ASLR&DEP、CFG、CIG、ACG,以及实现漏洞利用的详细过程。

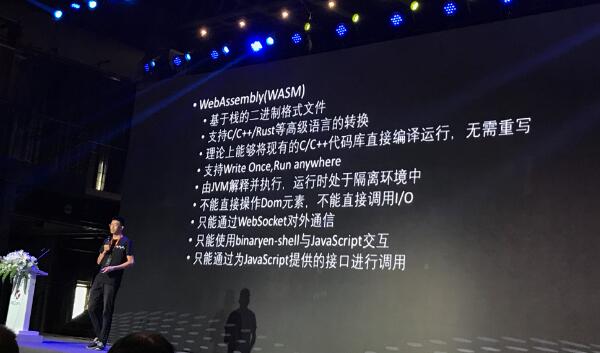

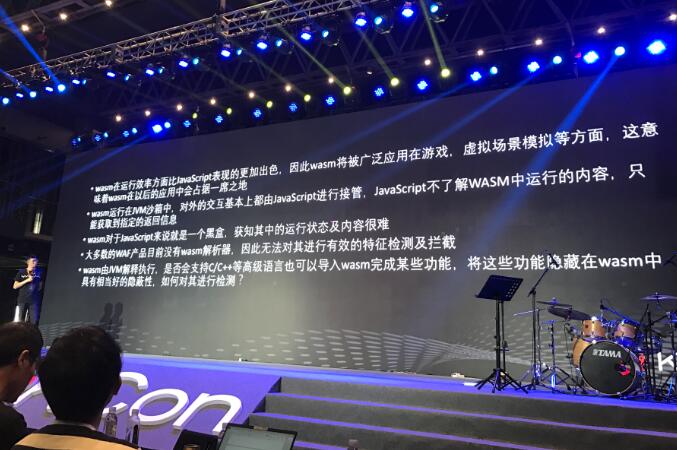

WASM双刃剑:机制剖析与逆向——赵光远

针对这一话题,绿盟科技赵光远介绍了WebAssembly(简称:WASM)的实现机制,运行机制以及使用场景。与此同时,他还使用WASM编写的挖矿木马为例,详细介绍了应该如何对这类样本进行分析。

他表示,WASM主要用于解决一些前端编程无法解决的问题,比如:传统JS脚本运行缓慢;在浏览器中无法实现复杂功能,影响用户体验;很低的渲染能力,却拥有CPU、GPU极高的占用率。WASM可实现浏览器页面3D环境渲染、数据压缩、图像/音频/视频的处理等功能。

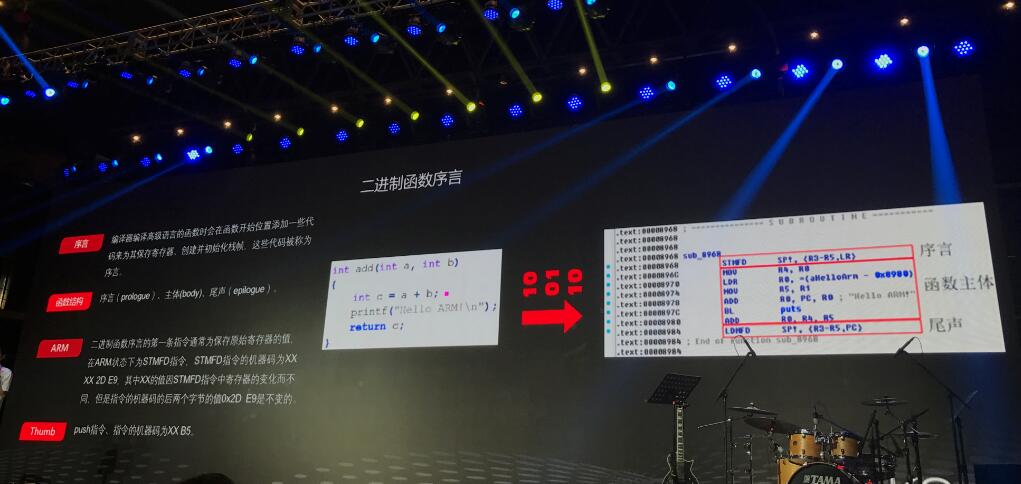

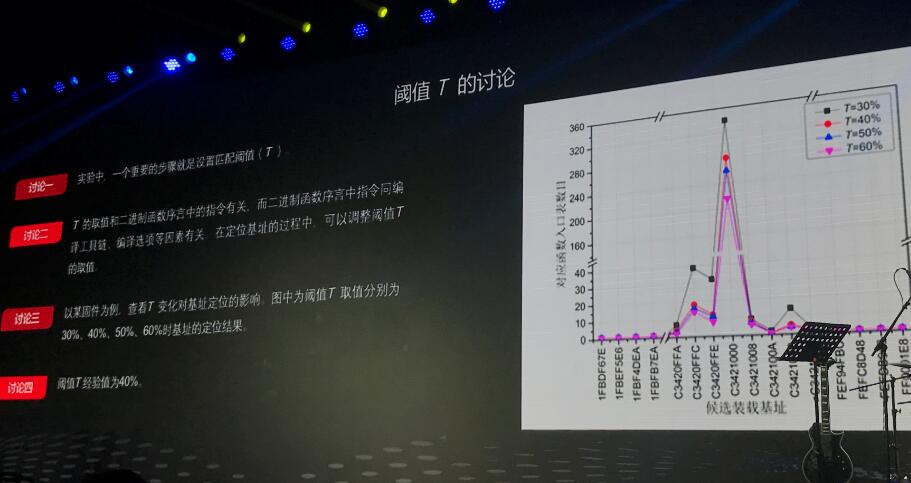

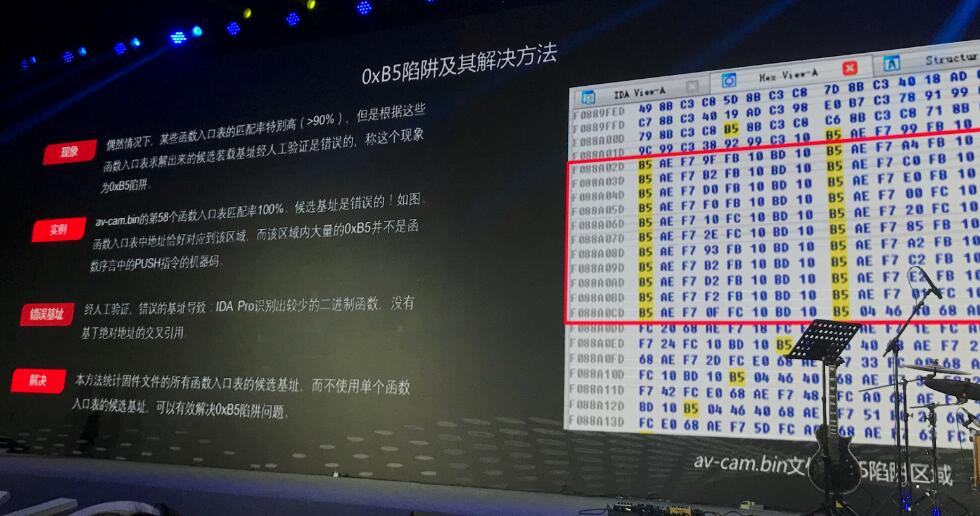

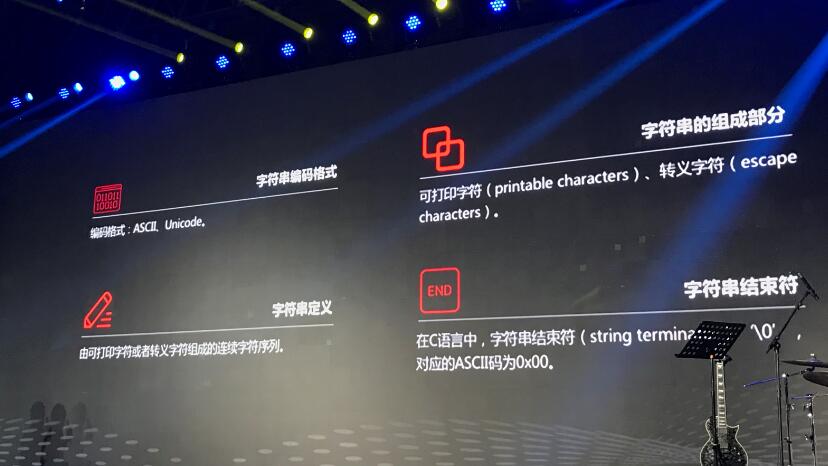

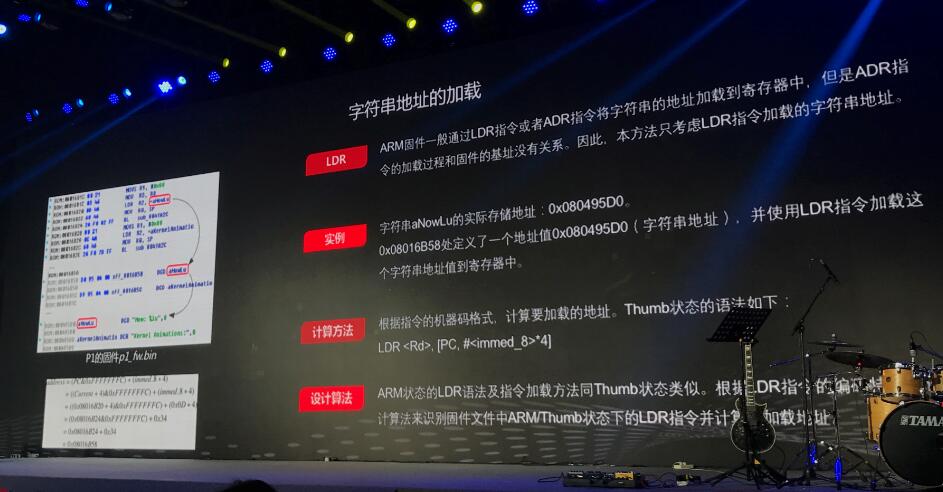

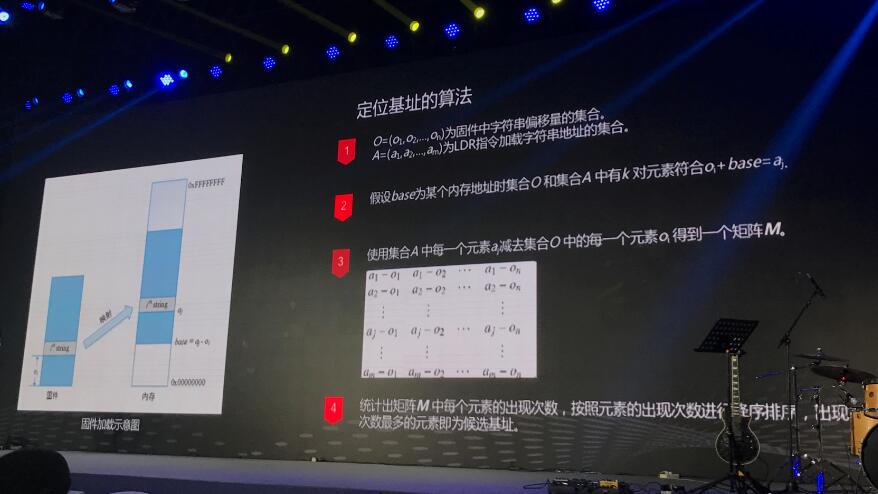

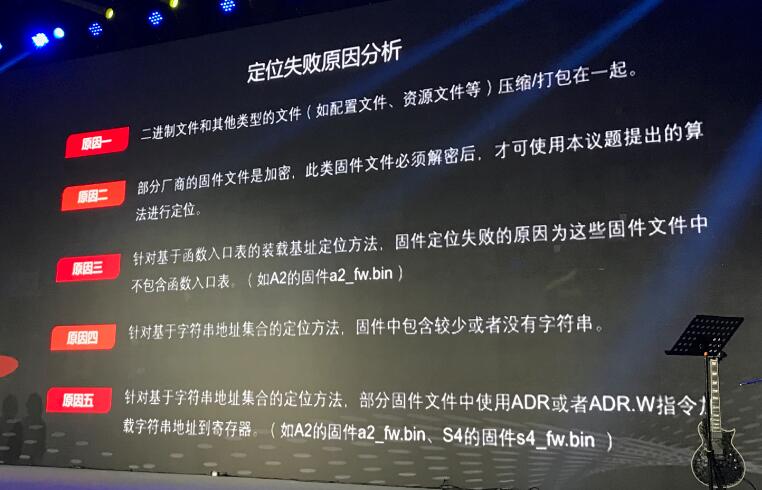

如何优雅的获得ARM固件的装载基址——朱瑞瑾

演讲中,中国信息安全测评中心朱瑞瑾首先解读了什么事装载基址,为什么求装载基址,定位装载基址的意义是什么,随后分享了以ARM为研究目标,提出的两种自动化方法,分别利用二进制函数编码规律、字符串存储规律及其加载方式,计算出正确的装载基址。

Attacking Kerberos——n1nty@360 A-TEAM

演讲中,来自360的安全研究员n1nty,从身份验证的概念,传统账号密码认证方式几挑战认证入手,解读了Kerberos Windows域环境下默认的身份验证协议,全面介绍了Kerberos的三种子协议:TGT、TGS、AP,以及针对这三种子协议的攻击手法。

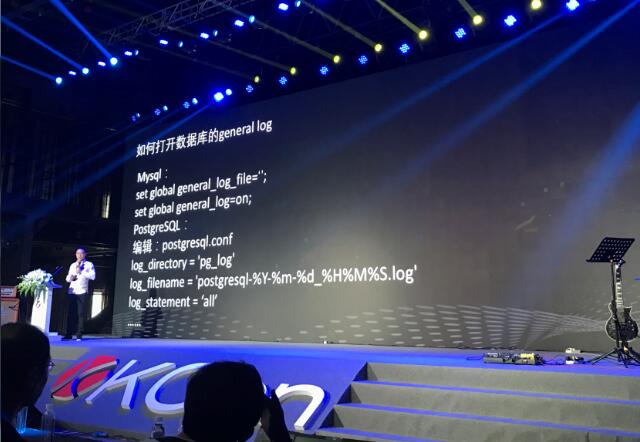

动态审计Python代码——聂心明

亚信安全软件工程师聂心明解读了利用Python语言的特性,以及hook Python中危险的函数,把进入到危险函数中的关键参数打印到日志中,利用fuzzing的方法,帮助代码审计人员能快速发现Python程序中的漏洞,提高代码审计效率。

聂心明表示,之所以会想到动态代码审计,是因为:在执行大型项目的时候,代码结构复杂;有些危险的功能隐藏较深,比如危险的定时计划任务、sqlite数据库任意创建导致任意文件覆盖;此外也为提高效率。他指出,通过HOOK关键函数,可实现对危险函数的调用和传参的关注;可结合Auditd,可实现不通过修改原始代码去获取文件读写操作。

常用代码审计工具

From Grahpic Mode To God Mode: Vulnerabilities of GPU Virtualization——Rancho Han

以Hype-V和VMware为例,腾讯安全湛卢实验室Rancho Han从多个维度分析GPU虚拟化实现过程中的安全问题,详细剖析这些攻击面的发掘过程。他指出,GPU的作用主要是显示、渲染、计算。GPU虚拟化包含:全虚拟化、半虚拟化、硬件辅助虚拟化三种方式,具体如下图所示:

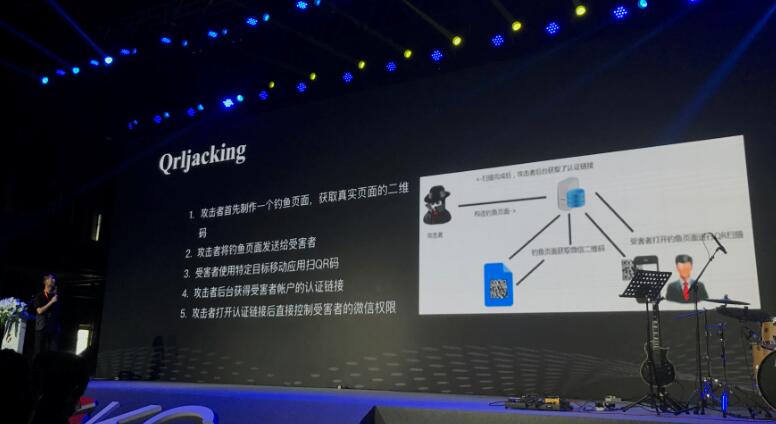

Hacking You Without Password——泳少@YongSha

摩拜单车安全工程师泳少@YongSha主要讲述了在当今Oauth2.0大部分厂商会遗留的问题,导致受害者惦记攻击者连接看似正常的登录过程却在从中遭受攻击者窃取token,从而导致攻击者能无需密码的情况登录受害者账号,从而进行一系列操作。

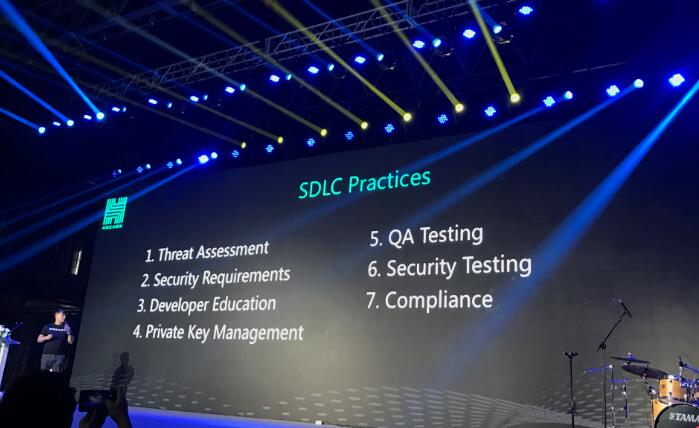

智能合约开发中的安全SDLC实践——Pavlo Radchuk

来自乌克兰的Pavlo Radchuk阐述了安全的软件生命周期实践在智能合约方面的适用性,分享了从安全的软件生命周期衍生的一些是智能合约更加安全并能风险最小化的方法。

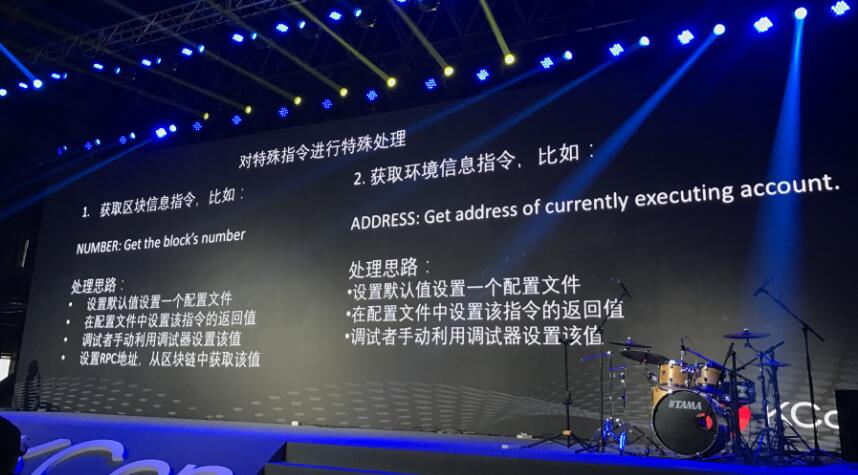

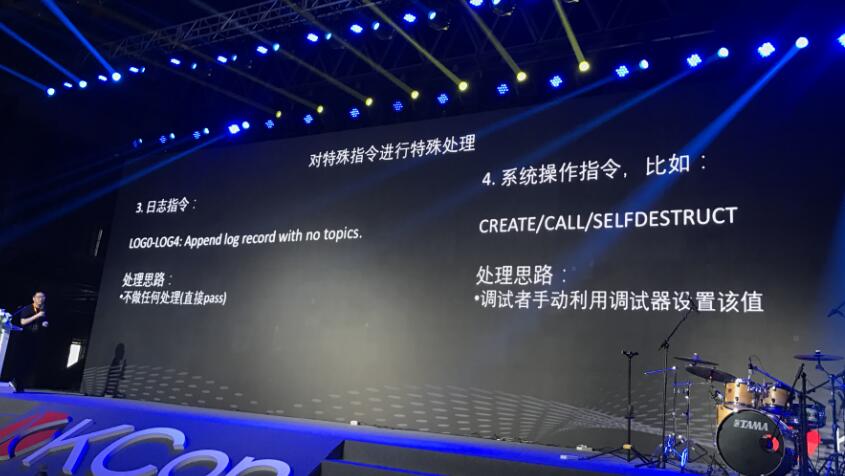

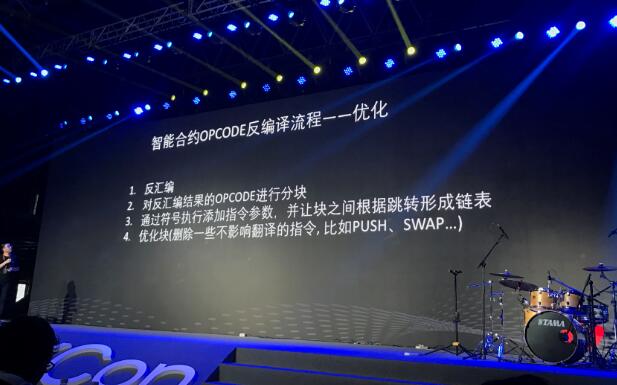

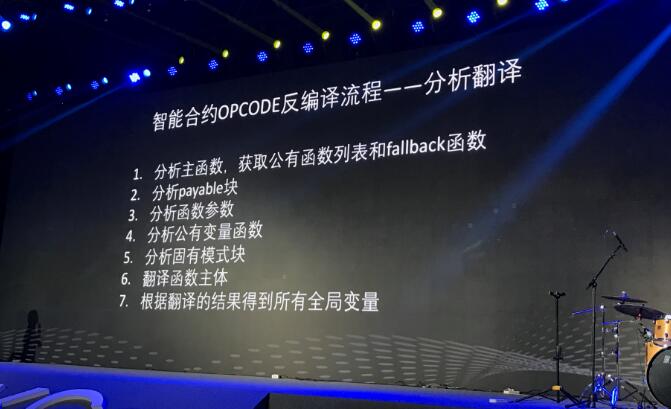

从OPCODE看以太,坊智能合约安全——Hcamael

知道创宇Hcamael介绍了从人肉逆向OPCODE到如何编写调试器与反编译器。首先他从区块链层面解读了智能合约的创建于调用,然后分享了编写OPCODE调试器的初衷,以及如何编写OPCODE调试器,解读了EVM中的三种储存方式:storage、stack、Memory,并进行了相关DEMO的演示。

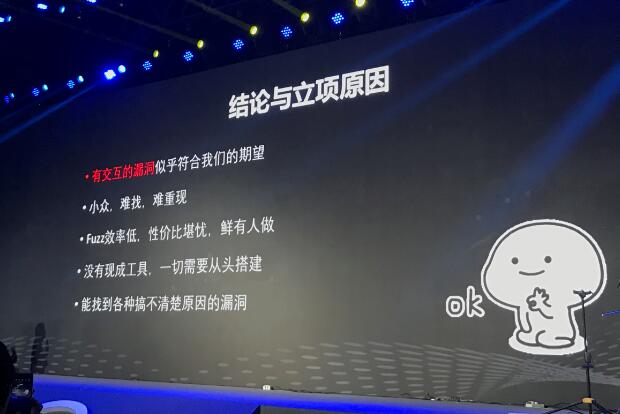

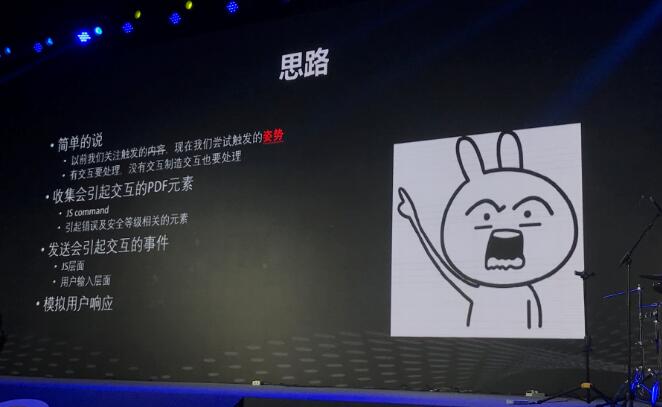

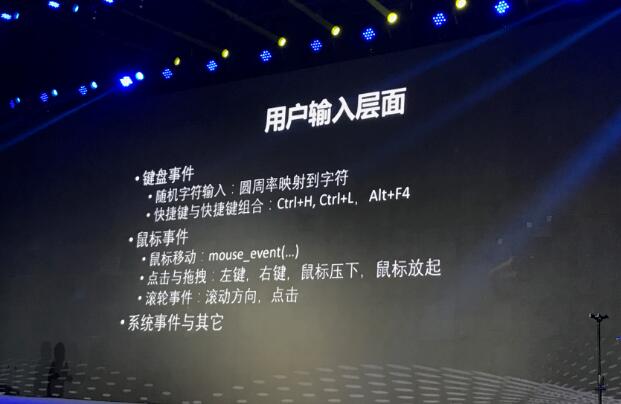

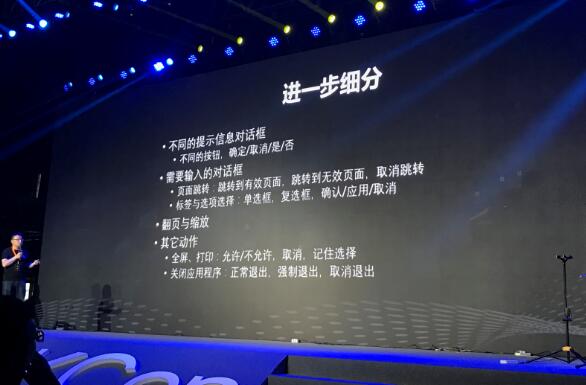

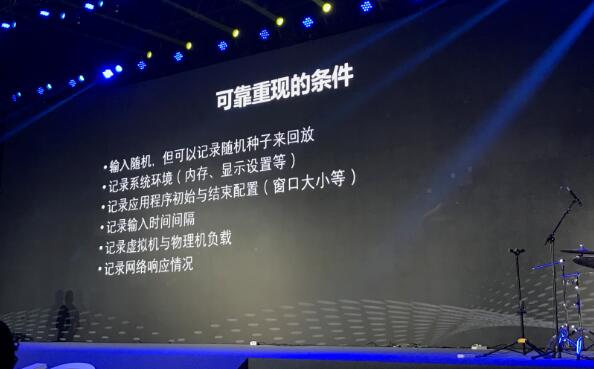

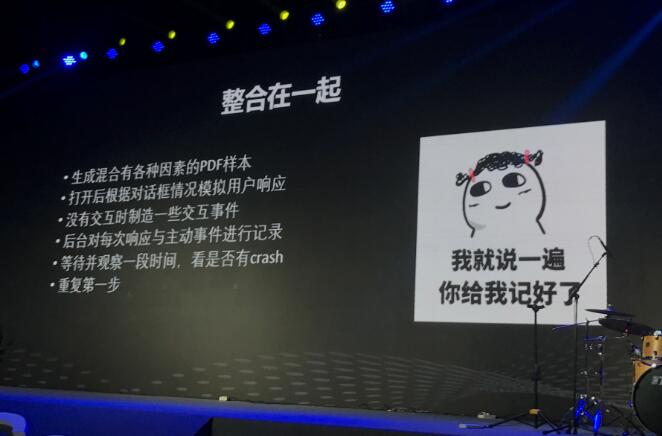

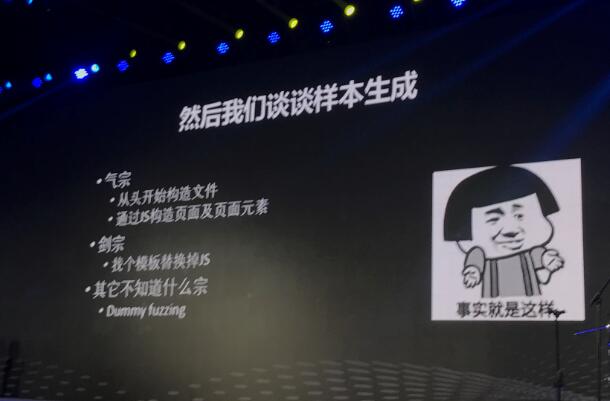

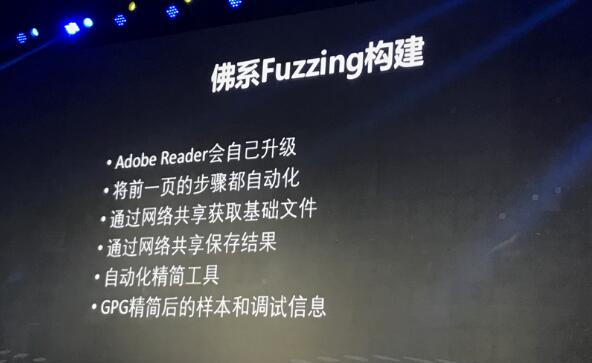

PDF JS引擎交互式Fuzzing——Swan@0x557,Heige@0x557

分享了相关研究思路的由来和实现机制,并详细介绍如何将交互元素引入测试中,自动化寻找那些常人难以发现的漏洞。

【51CTO原创稿件,合作站点转载请注明原文作者和出处为51CTO.com】