要成为一个顶尖黑客,首先技术一定要过关,下面的五大技术就是作为一名顶尖黑客所需要掌握的。我们一起来看。

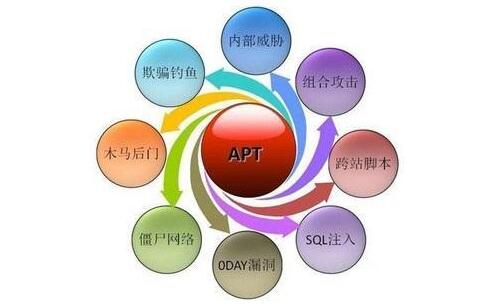

绝学1:APT攻击令人防不胜防

APT,全称是Advanced Persistent Threat,是高级持续性威胁的意思。APT是黑客以窃取核心资料为目的的网络攻击,这种行为往往经过长期的经营与策划并具备高度的隐蔽性,有的APT攻击甚至可能潜伏长达数,导致公司网络管理员在面临APT攻击时茫然无措。以暗鼠攻击为例,它是一次典型的APT攻击,攻击时间长达数年,渗透并攻击了全球多达70个公司和组织的网络,包括美国政府、联合国、红十字会、武器制造商、能源公司、金融公司等。

暗鼠攻击过程如下:黑客先通过社会工程学的方法收集被攻击目标的信息,黑客接着给目标公司的某个特定受害人发送一些极具诱惑性的、带有附件的邮件,例如邀请他参见某个他所在行业的会议,当受害人打开邮件查看附件时,恶意代码激活从而在电脑中植入木马(如果被攻击的电脑没有漏洞恶意代码就无法被执行),然后木马远程连接服务器,执行黑客的远程指令盗窃电脑的敏感数据,这个盗窃过程会一直持续。

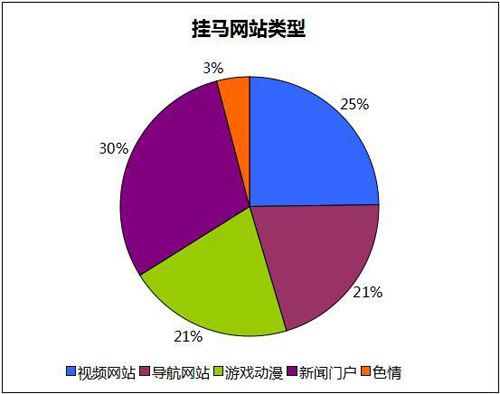

绝学2:自运营方式展开挂马攻击

挂马攻击不是什么新鲜事,在2006年~2009年这种攻击很是常见,不过后来就没落了,一是因为打击力度较大,二是挂马技术没有更新。常见的挂马技术有入侵挂马、广告位挂马和DNS劫持挂马,入侵挂马威力大、破坏力大,但需要寻找有漏洞、可以入侵的网站,越是大网站难度越高,且网站一旦察觉就会进行修复,因此挂马攻击持续度不够;广告位挂马持续度较好、但成本很高需要投入大量的金钱购买广告位,划不来;DNS劫持挂马影响力最大但风险太高,每次出现都会引发严重安全事件,黑客一般不敢这么干,敢这么干的基本上也被抓了。

如今,黑客找到第四种挂马攻击方式,也就是自运营方式。所谓自运营方式就是自己搭建一个网站,这个网站就是为挂马攻击服务的,为了让更多人访问网站,需要对网站进行推广,有的是借助某些网站对于广告审查不严格的空子,将自己带毒的网页代码向用户进行展示,并触发用户侧浏览器的漏洞进行大范围传播,更多的是搭建一个色情网站,不依赖其他网站漏洞,不依赖广告渠道,自然就有人访问从而中毒。

挂马攻击的盈利手段有3个:1.下载虚假造交友软件诱导用户充值,其实交友软件中的美女都是机器人程序;2. 盗取游戏账号,将账号中的装备、金钱洗劫一空并贩卖账号获利;3.推广第三方软件。

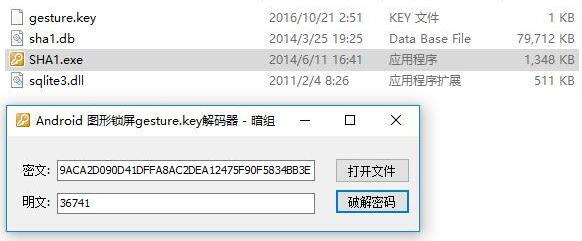

绝学3:七种绕过APP手势密码思路

不管是iOS还是Android都有手势密码,它用户的一个重要安全屏障,因此成为黑客研究的重点,目前iOS平台的破解思路很少,而Android平台的破解思路很多,主要是如下七种思路:

(1) 思路1:利用多重启动绕过

APP多重启动时如果过滤不严、验证不当,就可以直接绕过手势密码进入到APP,所谓多重启动就是用户停留在APP的手势密码输入页面,此时按Home键返回桌面,再进入

应用市场搜索同名APP,此时应用市场显示用户已下载该APP,点击旁边的“打开”就会再次启动该APP。

(2) 思路2:利用退出方式绕过

主流的手势密码允许输入的错误次数为5次,一旦超过5次就会弹框来提醒,此时不要点击界面上任何地方,直接返回到桌面,然后清理掉后台运行该APP,再次打开APP,如果验证设计考虑不周,APP就会直接进到主界面或者弹出新的手势密码页面,如果是后者就相当于有了无数次尝试的机会。

(3) 思路3:利用清理不当绕过

一些APP是把手势密码储存在本地文本信息里,把账户的登录状态信息储存在本地数据库里,当清理本地数据后,清理的是本地文本信息而不是本地数据库信息,因此通过这个方式可以清理掉了手势密码,而登录状态还是保持的。

(4) 思路4:修改特定文件绕过

手势密码一般是保持在shared_prefs目录下,里面有一大堆文件,当启动APP进入手势密码界面,等待一小会,这个目录下最后更新的文件就是保存手势密码的文件。现在,取消该文件的读取权限,由于没有读取权限,APP会误以为用户没有设置手势密码,从而绕过了手势密码验证;有的时候,修改文件的权限是无效的,那就得修改文件的内容;如果修改文件的内容也无效,就可以尝试修改shared_prefs目录权限,将读取权限全部去掉即可。

(5) 思路5:利用APP广告绕过

一般APP都会在启动页面时加载广告,如果APP设计时考虑不周,当你点击广告后直接返回就可以绕过手势密码。

(6) 思路6:利用弹窗通知绕过

一些APP有弹窗通知,也就是在状态栏中时不时推送一些消息,如果APP设计时考虑不周,直接点击推送的消息就可以直接绕过手势密码,进入到主界面。

(7) 思路7:利用界面设计缺陷绕过

在iOS平台曾经出现过一个经典的案例,就是进入到手势密码界面时,通过左右滑动就可以进入绕过手势密码进入到主界面,如今这种漏洞很难找到了。

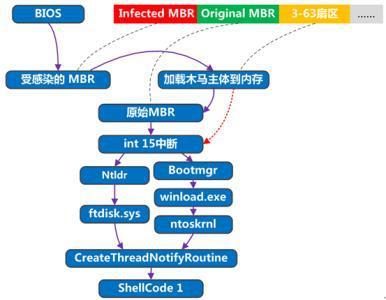

绝学4:利用Bootkit技术武装病毒

随着云查杀技术的出现,病毒的日子是越来越不好过了,想不被发现太难了,于是黑客换了一个思路:被发现就被发现吧,杀不掉又奈我何!于是,现在的高级病毒几乎都是走顽固路线,Bootkit技术成为病毒的最爱,例如暗云Ⅲ病毒、异鬼Ⅱ病毒、谍影病毒等都使用了Bootkit技术——通过后续调查可以得知,此类顽固病毒主要是是通过捆绑安装的方式进入用户的电脑中,病毒最喜欢藏身的是高速下载器、外挂、游戏辅助、私服登录器等。

Bootkit是更高级Rootkit,通过感染MBR(磁盘主引记录)、VBR(卷引导记录)和BIOS的方式实现绕过内核检查和隐身启动。对于Bootkit,一旦它获得执行机会,就会比操作系统更早被加载,从而对杀毒软件后续的有效查杀造成很大的挑战,有时这种挑战甚至是强弱悬殊的,因此中毒后想彻底清除病毒非常难,哪怕重装系统也不行,最好的方式是用专杀工具,当然杀毒软件也不是吃素的,如今也针对Bootkit技术做了大量研究,不少使用Bootkit技术的病毒还没有发作就被查杀了。

绝学5:专克区块链的51%攻击

虚拟货币使用的区块链技术号称是不可破解的、绝对安全,但还是被黑客找到了破解方法,那就通过51%攻击就可以盗窃他人的虚拟货币。所谓51%攻击就是掌握51%的区块链网络算力,就可以在区块链网络中利用双重支付牟利,方法如下:先给自己的虚拟货币账户转一些币,用的是私密区块链条A对交易进行记账,然后黑客对这些虚拟货币转移动交易所,用的是公共区块链条B对交易进行记账,等交易所认可之后将虚拟货币卖出,最后强迫网络认可区块链条A放弃区块链条B,如此一来自己账号中的虚拟货币还在且数量未变,吃亏的就是交易所。当然,黑客还可以通过阻止其他电脑挖矿只能自己挖矿的方式牟利。

需要注意的是这种攻击并非万能,它不能凭空产生虚拟货币、不能把不属于自己的比特币发送给自己、不能改变每个区块产生的比特币数量、不能修改其他人的交易记录。也就是说51%攻击对越小的区块链网络威胁越大,对大的区块链网络威胁较低,例如对比特币网络来说就纯粹是一个理论上才的威胁——有黑客估算过,如果要对比特币发动51%攻击,保守估算的成本是5.5亿元!

小百科:今年加密货币交易所遭遇多起攻击,1月27日日本数字交易所 Coincheck 遭黑客攻击,总价值高达 5.3 亿美元的NEM虚拟货币被窃取;3月7日晚间币安遭遇黑客攻击交易系统出现故障,黑客利用盗用用户的账号高价买入VIA虚拟货币,导致VIA虚拟货币最高点价格被爆拉至0.025美元,与24小时内最低点相比涨幅超过11000%;6月10日韩国加密货币交易所 Coinrail遭遇黑客入侵,损失超过 4000 万美元,此事导致比特币连续三天下跌。