在遏制安全漏洞的业务影响时,正确的规划通常是决定成败的关键因素。

网络安全威胁场景正在加速演变,各行各业、各种规模的企业都深受困扰。事实证明,仅在2018年,各种类型的企业——包括Best Buy、Delta、Orbitz、Panera、Saks Fifth Avenue以及Sears等——都已经沦为网络威胁的受害者。

如今,威胁范围和复杂程度不断提高,加之新型智能技术的普及应用,使得那些利用物联网技术进行的恶意攻击,大大增加了安全人员的响应难度。通常情况下,这些新型技术都没有针对其自身存在的安全漏洞进行全面检测,一旦企业启用这些技术,就等于同时接收了这些漏洞,从而为企业捍卫和保护其网络及资产增加了难以防御的挑战。

如今,企业渐渐发觉,不仅是防御工作越来越难开展,就连事件响应工作也经常失败。

接下来,就为大家总结一下企业难以检测、控制并修复威胁的4大主要原因:

原因1:资源不足

随着过去十年威胁数量和复杂程度的日益飙升,企业中部署的安全工具数量也在随之激增。如此多的工具也为企业安全分析师带来了更多工作负担——他们必须分散精力处理更多的监控、关联以及警报响应工作。分析师被迫疲于奔命在多个平台之间,手动从每个源处收集数据,然后丰富和关联这些数据。面对有限的安全预算,大多数安全团队必须找到创新的方式,在不增加员工数量的情况下,顺利完成更多工作。此外,经验丰富的分析师之间的激烈竞争,往往也迫使企业在聘请一名高技能分析师,还是多名初级分析师之间犹豫不决。

原因2:警报超载

近年来,随着网络威胁场景的不断演变,企业部署的安全工具数量也在大幅增加,以应对大量涌现的威胁。尽管来自这些工具的警报都是通过安全信息甚至管理系统进行集中管理和关联的,但是面对如此庞大的警报数量,安全团队还是吃不消。

对于分析师来说,每条警报都必须进行手动验证和分类。然后,在确定警报有效后,还需要进行额外的人工研究和充实,之后才能采取适当的措施来解决潜在的威胁。当这些手动过程正在进行时,队列中的其他警报将无法得到解决,而且其他警报还将继续进入。这些等待处理的警报中的任何一个,都可能会为恶意行为者提供攻击入口,除非它们得到彻底解决。

原因3:缺乏部落文化

培训新的分析师需要耗费大量时间,尤其是当安全流程需要手动完成和异常复杂的时候。对于大多数企业而言,即便是有高度文件化的程序,他们通常也习惯于依赖最资深的分析师,并根据他们的经验和系统化知识做出决策 - 这通常被称为“部落文化”。通常情况下,安全流程越是手动和复杂,转移部落文化所需的时间就越久。

高技能的分析师是非常宝贵的资源。每当公司失去一名经验丰富的人才时,也就会随着丢失一些部落文化 - 事件响应也就会自动受到影响。虽然公司努力保留至少一名能够将部落文化转移给新员工的经验丰富的分析师,但他们并不总能如愿。

原因4:缺乏衡量、管理流程

与其他业务部门(通常具有用于衡量计划成败的具体、经过验证的流程)不同,安全部门的指标通常是抽象和主观意义上的。这是因为用于衡量投资回报的传统方法不适用于安全项目,并且可能导致不准确或误导性的结果。想要正确地测量安全程序的有效性和效率,需要专门设计的衡量流程,以满足这些独特的要求。

更复杂的是,安全事件是动态事件,通常涉及调查、遏制和缓解阶段的许多活动环节。未能正确管理事件响应流程的每个步骤,可能会导致组织的经济损失和声誉损害呈指数级增长。 为了最好地管理安全事件,公司需要一个经过全面测试且所有利益相关方都能很好理解的文档化、可重复的流程。

想要更好地检测、控制和解决上述问题,组织应该考虑采取以下三点最佳实践:

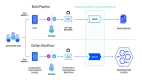

1. 技术编制(Orchestration)

将安全工具和数据源协调到一个无缝流程中,通常称为“编制”。技术集成是用于支持技术编制最常用的方法。它有很多种实现方式,例如API,软件开发工具包以及直接数据库连接,它可用于集成端点检测和响应、网络检测和基础架构、威胁情报、IT服务管理以及帐户管理等技术。

2. 自动化

虽然编制和自动化的概念密切相关,但它们的目标却截然不同。具体而言,编制旨在通过增加协调和减少安全工具之间的上下文切换来提高效率,以支持更快、更明智的决策;而自动化则是旨在通过可重复的过程来减少这些过程的整体耗时,并将机器学习应用于适当的任务。通常来说,运用自动化技术可以提高编制技术、流程和人员的效率。而成功实现自动化的关键是确定可预测、可重复的流程,这些流程只需要最少的人为干预。

3. 战术和战略衡量

支持战术决策的信息通常针对分析师和管理者,涉及事件数据,其中可能包括妥协指标、相关事件、资产、流程状态以及威胁情报。这种战术信息可以帮助企业从事件的分类和调查过程中做出明智的决策。

另一方面,战略信息通常针对管理者和高管人员,用于助其做出明智的高层决策。战略信息可能包括事件趋势和统计数据、相关成本、威胁情报以及事件相关性等。更先进的安全计划可能也会使用战略信息来实现主动的威胁追踪。

【本文是51CTO专栏作者“”李少鹏“”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】