Black Hat官网地址:https://www.blackhat.com/

活动简介

如果让世界黑客选出一个最顶尖的黑客会议,那Black Hat一定会以压倒性优势被投票选出,Black Hat在世界黑客心中相当于一年一度的“世界杯”和“奥斯卡”,同时也被公认为世界信息安全行业的最高盛会。

Black Hat有着悠久历史,今年已经进入了第21个年头,每次会议的议题筛选都极为严格,众多议题提交后通过率不足20%,所以Black Hat也被称为最具技术性的信息安全会议。

这些世界顶尖的干货议题不仅囊括了当年最前端的技术和热点,还将会引领未来的安全思想和技术风向。

活动时间

2018年8月4日-9日

活动地点

美国拉斯维加斯,曼德勒海湾会议中心

议程安排

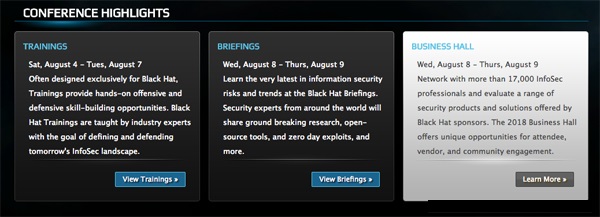

BlackHat USA主要分为三部分:

(1) 8月4日-7日的BlackHat培训:

专为信息安全从业者设计,通过训练网络进攻和防守来提高黑客技能,BlackHat培训由行业专家讲授,目标是定义和捍卫明天的信息安全格局。

(2) 8月8日-9日的展台

BlackHat与超过17,000名信息安全专业人士合作,通过搭建展台来展示Black Hat赞助商提供的一系列安全产品和解决方案。同时,这些展台也为参会者、供应商和安全社区提供了独特的深入了解的机会。

(3) 8月8日-9日的议题

在Black Hat 上通过上百个议题,了解最新的信息安全风险和趋势,来自世界各地的安全专家将分享最新的突破性研究、开源工具和安全漏洞等。

议题简介

- 演讲人员:乔治亚大学教授-李康教授(360网络安全北美研究员的负责人)

- 演讲地点:Jasmine Ballroom

- 演讲日期:2018年8月8日,星期三,17点05分-17点30分

- 演讲形式:25分钟陈述

- 主题标签:应用安全、安全开发周期

在应用程序模糊测试领域中,AFL的作用不言而喻。在过去的几年里,研究人员一直在不断地研发新的技术来提升AFL的功能以更好地帮助我们寻找安全漏洞。但是在这个过程中,却很少有人关注如何隐藏漏洞并不被AFL发现。

此次演讲内容主要关于AFL的盲点,我们将讨论AFL本身的限制因素,以及如何利用AFL的这种“缺陷”来隐藏特殊的安全漏洞。AFL能够对代码覆盖进行追踪,并利用代码覆盖信息来引导模糊测试过程中的输入数据生成。AFL不会记录完整的代码执行路径,AFL使用的是一种压缩后的哈希位图来存储代码覆盖信息。这种压缩位图能够带来的是执行速度的提升,但是这种方法也有自身的缺陷:在压缩位图中,由于哈希碰撞的问题,新路径将能够被之前的路径覆盖。代码覆盖信息的这种不精确性和不完全性有时将会阻止AFL模糊测试器发现那些有可能导致代码崩溃的潜在路径。

在此次演讲中,我们将演示AFL的这种缺陷,并通过一些例子来演示如何利用AFL的这一“盲点”来限制AFL寻找漏洞的能力。除此之外,我们也会介绍如何防止AFL通过其他方法(例如符号执行)来生成并获取随机数种子。

为了进一步演示AFL的这种缺陷,我们开发了一款名叫DeafL的软件原型,该工具能够转换和重写EFL代码并实现我们防止AFL模糊测试器成功发现漏洞的目的。在不需要修改给定ELF代码的情况下,DeafL工具能够将输入的代码重写到一个新的ELF可执行程序。这样一来,AFL原本能够轻松找到的漏洞在重写后的代码中将很难被找到。

- 演讲人员:阿里巴巴安全研究专家-王康 清华大学硕士研究生-惠轶群

- 演讲地点:Tradewinds EF

- 演讲日期:2018年8月9日,星期四,12点10分-13点00分

- 演讲形式:50分钟陈述

- 主题标签:数据取证/事件响应、策略

在中国,视频直播服务越来越火了。为了确保各自的利益,很多视频服务提供商都会在视频中添加可见的水印,而且这种情况也越来越常见了。正因如此,这也让很多用户和观众对此深感厌倦,毕竟大家都是来看视频的,谁又想去看那碍眼的水印呢?

我们通过研究发现,某些视频服务提供商添加的水印是可以被用户主动清除的。也就是说,视频的原创作者可以预先在自己制作的视频流中放置一种反向水印,这样就能够清除掉视频服务提供商额外增加的水印了。虽然这项技术的概念听起来很简单也很直观,但是在技术的实现过程中还存在一些问题,比如说水印的大小、位置和阴影等等。我们从理论上对计算机图形卡的计算能力极限进行了评估之后,我们制作了一个PoC并用它来对中国最大的一家视频流服务提供商(这家公司已在纽交所上市)进行了测试。测试的结果让我们非常满意,在解决了颜色管理以及颜色空间转换等相关参数问题之后,我们现在几乎能够100%地实现主动的水印消除了。

为了自动化实现整个水印消除过程,我们还自主研发了一款ffmpeg过滤器和一个OBS插件,它们能够帮助我们在视频直播的过程中对时间间隙较短的帧数进行实时调整,从而获得更好的水印消除效果。

除此之外,我们还会介绍水印技术现在所面临的一些安全问题,比如说可以被主动消除等等。其中涉及到:

- 转换攻击:将视频中现有的水印转换成其他提供商的水印。

- 码率抖动攻击:添加高分辨率的组件并强制视频编码器降低水印附近的视频码率。

- 帧压缩攻击:通过压缩屏幕来牺牲一定的分辨率,然后通过用户自定义的JavaScript来绕过水印功能。

当然了,在我们的演讲中还会提供一些相应的安全应对策略,并且还会通过例子来进行讲解。

- 演讲人员:腾讯科恩实验室安全研究专家-陈良

- 演讲地点:Jasmine Ballroom

- 演讲日期:2018年8月8日,星期三,11点15分-12点05分

- 演讲形式:50分钟陈述

- 主题标签:移动安全、漏洞利用开发

如今,很多现代操作系统在各自的CPU架构层级中都实现了只读内存映射功能,并依靠此方法来抵御某些常见的安全攻击行为。通过将内存数据映射成只读内容,内存数据的拥有者(进程)将能够信任可访问到的内存数据,并减少一些不必要的安全方面的担忧,例如内存边界检测和TOCTTOU等问题。因为在只读内存映射功能的帮助下,我们可以假设其他进程在各自的虚拟空间内是无法对映射出来的只读内存进行直接操作的。

但是,这种假设并不一定是正确的。在过去的几年时间里,安全社区已经解决了不少相关的逻辑问题了,而这些问题绝大多数都是由操作系统对只读内存映射功能处理不当所导致的。比如说,某些情况下操作系统会将只读数据映射为可写数据,并且还没有对权限进行设定。这样一来,目标进程所拥有的内存内容将不再是可信任的了,并引起内存崩溃等问题,甚至还有可能导致攻击者在用户空间内实现权限提升。不过随着现代操作系统的不断升级,这些问题也很少出现了。从另一方面来看,移动设备附加的外围设备所提供的功能越来越丰富,DMA(直接内存访问)技术将允许我们快速地在主机和外围设备之间进行数据交换。DMA技术利用了IOMMU(输入/输出内存管理单元)来进行内存操作,因此CPU MMU所提供的内存保护机制在DMA进行数据传输期间将处于不可用状态。在2017年中旬,Google Project Zero团队的Gal Beniamini就利用DMA技术成功实现了对Nexus 6P和iPhone 7的攻击。然而,这种新型的攻击模型通常只适用于从设备到主机的攻击场景,并且需要固件漏洞才有可能实现对目标设备的完整控制。不幸的是,DMA相关的接口并不会直接暴露给用户空间的应用程序。

经过了几个月的研究之后,我们在iOS设备上发现了一个特例:即Apple图形(驱动)。在2017年的MOSEC移动安全技术峰会上,我们演示了如何对iOS 10.3.2和iOS 11 beta2系统进行越狱,而这两个版本是当时的iOS最新版本,iPhone 6s和iPhone 7运行的都是这两个版本操作系统的其中之一,不过演示过程的具体细节我们至今都没有对外公布。

在此次演讲过程中,我们将介绍相关漏洞的核心概念,其中包括:

- 暴露在iOS用户空间内的间接DMA功能。

- IOMMU内存保护的实现。

- GPU和苹果图形驱动器之间的通知机制。

在下一个部分中,我们将介绍两个漏洞的技术细节:第一个漏洞是DMA在处理主机虚拟内存时出现的,第二个漏洞是一个越界写入漏洞,该漏洞是由不受信任的用户空间只读内存导致的。

最后,我们将介绍怎样结合Apple Graphics组件中的这两个漏洞来在iOS应用程序沙箱中实现稳定的内存代码执行。

4. 无线安全:我们如何远程入侵特斯拉的网关、BCM以及自动驾驶ECU

- 演讲人员:腾讯科恩实验室安全研究专家-刘令、腾讯科恩实验室安全研究专家-聂森、腾讯科恩实验室安全研究专家-张文凯、腾讯科恩实验室安全研究专家-杜岳峰

- 演讲地点:South Seas CDF

- 演讲日期:2018年8月9日,星期四,17点00分-18点00分

- 演讲形式:50分钟陈述

- 主题标签:物联网安全、漏洞利用开发

在2016年和2017年,我们腾讯科恩实验室已经成功对特斯拉Model S/X实现了两种远程攻击。去年,在美国举办的Black Hat黑客大会上,我们向全世界展示了第一条攻击链的技术细节。不仅如此,我们当时还向外界提供了第二条攻击链的攻击演示视频,不过我们并没有在视频中介绍攻击的技术细节。但是今年,我们准备将我们完整的研究内容以及技术细节信息全部分享给大家。

在此次演讲过程中,我们将介绍这项技术的内部工作机制。除此之外,我们还在2017年特斯拉攻击技术的基础之上添加了新的功能,这部分我们也将会进行演示。值得一提的是,在新的攻击链中,将会涉及到特斯拉汽车组件中的多个0 day漏洞,大家期待吗?

当然了,我们还会对特斯拉汽车中的关键组件进行深入分析,其中包括网关、BCM(车身控制模块)以及自动驾驶ECU。比如说,我们将会利用到一个代码签名绕过漏洞来攻击特斯拉的网关ECU,而且我们还能够对BCM进行逆向分析并对其进行自定义修改。

最后,我们将介绍一种新的远程攻击技术,在这项攻击技术的帮助下,我们能够利用一个非常有意思的漏洞成功入侵特斯拉汽车的自动驾驶ECU。提醒大家一下,据我们所知,在此之前还没有人公开演示过如何入侵特斯拉的自动驾驶模块。

- 演讲人员:腾讯科恩安全实验室高级安全研究专家- Marco Grassi (意大利)、腾讯科恩安全实验室安全研究专家-Muqing Liu、腾讯科恩安全实验室高级安全研究专家-谢天亿

- 演讲地点:South Seas ABE

- 演讲日期:2018年8月9日,星期四,14点30分-15点20分

- 演讲形式:50分钟陈述

- 主题标签:移动安全、漏洞利用开发

在此次演讲中,我们将对现代智能手机的基带进行深入分析,并讨论与智能手机基带相关的设计方案以及安全应对策略。接下来,我们还会解释如何寻找并利用内存崩溃漏洞。除此之外,我们还会介绍一个案例以供大家研究,我们将详细介绍当时我们在2017年 Mobile Pwn2Own大会上得奖的技术案例,其中就涉及到智能手机基带中的一个0 day漏洞(可实现远程代码执行)。通过深入研究,我们现在可以在无需用户交互且无需接触目标手机设备的情况下成功利用该漏洞实现对目标手机的远程控制,而这个漏洞也帮助我们赢得了十万美元的奖金。

5. 漏洞利用自动化生成:如何自动化开发针对任意类型内核漏洞的漏洞利用方案

- 演讲人员:京东安全硅谷研究中心博士-Su 苏志刚、宾夕法尼亚州立大学&中国科学院大学研究员-吴炜、宾夕法尼亚州立大学博士-Xinyu Xing

- 演讲地点:Islander FG

- 演讲日期:2018年8月9日,星期四,14点30分-15点20分

- 演讲形式:50分钟陈述

- 主题标签:漏洞利用开发

针对某个安全漏洞来专门设计和开发相应的漏洞利用代码,通常是一项非常具有挑战性的任务,这类工作不仅需要耗费大量的时间,而且它还属于一种劳动密集型的工作。为了解决目前的这种问题,我们可以在漏洞利用的开发过程中引入自动化漏洞利用生成技术。然而在开发漏洞利用代码的实践过程中,现有的技术还存在很多的不足之处。一方面,很多现有的技术方法只会在发生崩溃的进程上下文环境中尝试实现漏洞利用,但想要成功利用内核漏洞的话,往往需要在内核崩溃的上下文环境中才能实现。从另一方面来说,很多现有的程序分析技术只适用于某些简单的软件,而不适用于像操作系统内核这样具有高度复杂性和可扩展性的对象。

在此次演讲过程中,我们将介绍并发布一款新型的漏洞利用框架,该框架将能够完全实现自动化利用内核漏洞。从技术上来说,我们的框架利用了内核模糊测试技术来丰富了内核崩溃的上下文环境,并利用符号执行来在不同的上下文环境中去尝试利用目标漏洞。除此之外,我们还会在大会上从多个方面演示如何基于该框架实现手动开发。

首先,它能够增强安全分析人员识别系统调用和开发漏洞利用代码的能力,这将给他们带来非常大的帮助。其次,它为安全研究人员提供了很多现成的安全缓解绕过方案。第三,它允许安全分析人员针对不同的漏洞来自动化生成相应的漏洞利用代码(例如权限提升或数据泄露)。值得一提的是,它不仅能够针对已知漏洞来生成漏洞利用代码,而且它还能够识别一些未知的内核漏洞,并自动化生成相应的漏洞利用代码。

除了上述内容之外,我们还会在演讲过程中介绍几个此前未公布的针对多个内核漏洞的漏洞利用方案。需要注意的是,我们的实验覆盖了大部分常见的用后释放漏洞以及堆溢出漏洞。在所有的测试案例中,有超过50%的漏洞目前还没有公开可用的漏洞利用代码。为了对此次发布的内容进行简单说明,我已经在我的个人网站(http://ww9210.cn/)上发布了其中一份漏洞利用代码。这份漏洞利用代码适用于漏洞CVE-2017-15649,目前社区还没有针对该漏洞的公开可用的漏洞利用代码,而这个漏洞将允许攻击者绕过SMAP的验证机制。