“被坑了,钱提不出来。”

“完了,我的也是。”

小志和同学大眼瞪小眼,本想靠着课余时间在手机上做做任务赚点零花钱,没料想社会满满的都是套路。

反正闲来也是无事,据小志介绍身边有不少同学都在做这个“兼职”。但是最近,好几个平台都出现了无法提现,余额冻结等问题,因此做的人也就越来越少了。

然而,小志并没有意识到,自己口中这份的“兼职”,背后却有着一条完整的黑色产业链,不法分子利用他们作弊刷量,以低廉的成本去骗取App开发者的推广费用。此前也有过诸多公开报道,在学生党宝妈群体中,充斥着“每天玩手机就能赚钱”等各种蛊惑性的刷量信息。

而事实上,这只是互联网黑产的冰山一角。如近期腾讯安全发布的《2018上半年互联网黑产研究报告》列举的七大互联网黑产链条,随着技术的迭代,网络犯罪分子的攻击手段也在不断翻新,受到攻击的行业也在不断增多,互联网安全环境正面临着严峻的挑战。

1.警惕手机变“掘金机器”

“小志所接触到的是比较常见App刷量活动,在这种众筹肉刷的模式之前,不法分子更多的是采用机刷。利用模拟器伪装真实用户,或者把大量手机设备集中在一起群控。”有网络安全专家告诉熊出墨请注意,“刷量的出现源于App开发者的推广需求,为了让自己的应用能够安装到更多用户的手机之上,开发者会寻求推广渠道并为此付费。”

利益驱使之下,部分推广人员就做起了刷量的生意。知情人士透露,做的大的刷量代理,月入百万也不是不无可能。但由于人工操作效率还是较低,所以有不少“聪明”的黑产团队开始动起了新的歪脑筋。

腾讯安全发布的报告指出,今年市面上出现一批木马自动刷量平台。木马SDK通过合作的方式植入到一些用户刚需应用中进行传播,然后通过云端控制系统下发任务到用户设备中自动执行刷量操作。

这就是一条典型的黑产链条,除此之外,报告还列出了移动端的其他三种:暗扣话费、广告流量变现和手机应用分发黑产。

“这些互联网黑产,给用户和软件开发者带来了巨大损失。”腾讯手机管家统计的2018年上半年手机病毒八大类型对比中,资费消耗和恶意扣费合计占比60.55%,隐私获取占到20.4%,余下的还有流氓行为、诱骗欺诈、系统破坏等。

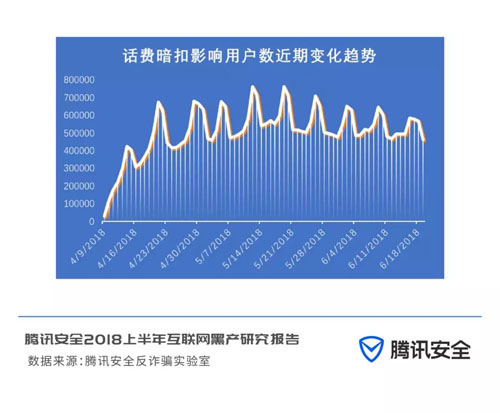

对于普通用户层面的侵害,概括起来主要是两方面——财产和隐私安全。财产方面,比如暗扣话费,数据显示,每天互联网上新增的病毒变种超过2200个,每天都在影响数百万用户。

业内一致把这些恶意应用称为“掘金机器”,其多是伪装成色情游戏、聊天交友等应用诱惑用户下载安装,之后便开始掠夺用户话费。按照人均消耗几十元话费估算,一天就可牟取数千万暴利。腾讯安全反欺诈实验室观测,这些恶意软件的影响近期又呈现出了增长势头。

另外是隐私安全,网上流传有一句话,“互联网之下,你我皆是透明人”,就是对用户隐私安全现状的描述。比如令一众苹果用户头大的博彩短信,有知情人士表示,极有可能你的个人信息已经在黑市被卖掉了。

现今智能手机已经成为人们生活、工作必不可缺的工具之一。而随着我国“互联网+”进程的不断推进,公共事业和互联网之间的联系越来越密切,如移动医疗服务、社保服务、电子身份证、电子驾照等等,这些敏感数据如果不做好相关的保护工作,那你手中的手机真的就如电影里所说,变成了“手雷”。

2.不断升级迭代的恶意软件

财产和隐私双双得不到保障,本就叫人恨得牙根痒,腾讯安全又指出,进入2018年以后这些恶意应用变得更加隐蔽、更加普遍且更加难具对抗性。

首先是黑产采用加固方案作为自己的保护伞。腾讯安全反欺诈实验室通过对病毒样本分析发现,使用加固技术的样本占比明显呈现上升趋势,其中社工欺诈类、恶意广告类、色情类、勒索类等对抗更激烈的病毒尤甚。

据专业人士介绍,加固技术开发的最初目的是用于保护应用核心源代码不被窃取,但随着病毒对抗的不断提升,越来越多的病毒开始采用加固来保护自己的恶意代码不被安全软件发现。

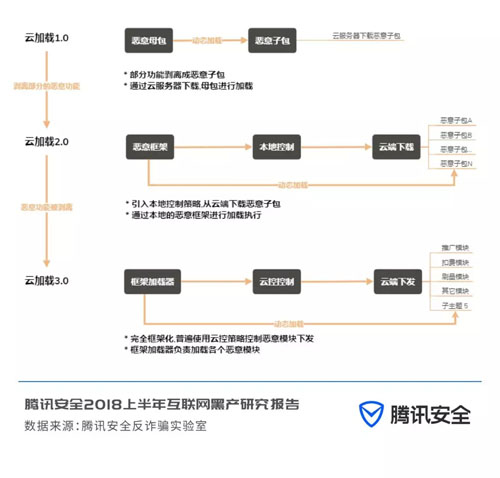

其次是黑产所使用的技术在不断迭代。据介绍,云加载技术是目前恶意软件开发者对抗安全软件的最好手段。

报告里写到,随着开发人员对Android系统架构和动态加载技术理解的深入,各种代码热更新方案和插件优化框架被发明并且免费开源,这为开发者实施云控作恶提供了技术基础。

目前云加载技术已经处于3.0版本,该版本框架病毒开发者不仅可以通过地域、运营商、机型、设备等维度限制感染用户群,其还可以利用VA等虚拟加载技术彻底剥离恶意代码,通过一个白框架来按需加载扩展各种恶意功能,普通安全厂商很难再捕获到病毒的恶意行为。

最后则是黑产开始瞄准供应链的薄弱环节。无论是从供应链上游的开发环境,还是下游的分发环节入侵的恶意应用,他们的隐蔽性正变得更强,潜伏周期更久,清理难度也更高。今年4月份时腾讯安全的TRP-AI反病毒引擎捕获到一个恶意推送广告信息的SDK“寄生推”,其感染了超过300多款知名应用,潜在用户数超2000万。

另外值得注意的是,随着区块链、数字币的热度越来越高,互联网病毒木马的重点也开始往这方面转移。再加上移动设备的性能不断提升,近期就出现了不少黑产团伙尝试利用手机平台生产电子货币。

比如HiddenMiner潜伏于三方应用市场诱导用户下载,然后控制用户手机窃取门罗币;再如多次发生的Google play官方应用市场应用包含挖矿恶意代码。或许未来某一天,我们手中的手机就会变成黑产团伙的“肉鸡”。

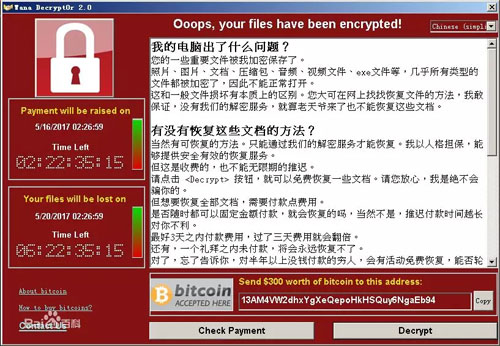

同移动端一样,PC端的黑产也是见缝插针。去年五月份爆发的WannaCry勒索病毒,就是以勒索比特币为目的,其将被感染计算机中的文件加密,用户需支付300美元的比特币才可解锁。

从高校的教学网络到派出所公安网络再到电信运营商,据统计全球范围内有超过150多个国家20多万计算机被攻击。正是因此,WannaCry遭到了执法部门和安全厂商的联合打击。

与过去无差别的广撒网战术不同,现在“勒索病毒的攻击对象正变得更加精准:针对最可能敲诈得手的高价值目标精确打击。”

有不少攻击者利用系统漏洞或者钓鱼邮件入侵企业内部网络,然后选择高价值的数据进行勒索。所以2018年上半年出现了不少教育机构、医疗机构、进出口贸易企业、制造业等高价值目标的计算机系统被攻击的事件。

3.让阳光照进黑暗角落

黑产如此之猖獗,莫非用户只能任其宰割,拿他一点办法没有?答案当然是否定的。

对于司法机关来说,加大对黑产的打击力度,提高不法分子的犯罪成本刻不容缓。有数据显示,互联网黑产已经成为世界性难题,美国、英国等发达国家的网络犯罪率已经超过传统犯罪模式。

我国有关部门已经对此给出了足够重视,今年年初公安部、最高人民检察院、最高人民法院、工信部等部门联合举行了2018年守护者计划大会,表示将采取联合治理的模式,打击网络黑产,共同构建“网络安全共同体”。

近日,中央电视台《新闻直播间》栏目报道潍坊青州公安机关同腾讯电脑管家和腾讯守护者计划安全团队,成功侦破一起特大非法控制计算机信息系统案件。案件中的犯罪嫌疑人利用木马病毒控制389万用户的计算机进行静默挖矿。

据腾讯安全团队介绍,该木马病毒主要是被植入在“吃鸡”游戏外挂、海豚加速器(修改版)、高仿盗版某视频网站、酷艺影视网吧VIP等程序中,通过网吧联盟、论坛、下载站和云盘等渠道进行传播。

这也就引出了清理工作中的第二股中坚力量,市面上的网络安全机构。其也应该继续发力,比如说腾讯安全团队的TRP-AI反病毒引擎与魅族Flyme7进行的深入合作,就是一具代表性的案例。

集成TRP-AI反病毒引擎的系统发现新病毒的能力提升了8.3%,其今年4月初曾捕获一款名为“银行节日提款机”的恶意木马,在手机中伪装成正常的支付插件,在用户不知情的情况下造成资费损耗和隐私泄露。

最后,从个人角度出发,日常生活中我们每个人都应该提高防范意识。不能像开篇讲到的刷量事件主人公小志,因眼前蝇头小利而助长了歪风邪气。最为典型的就是羊毛党,通常情况下互联网企业在进行优惠促销活动之时,最容易遭遇羊毛党的攻击。另外,羊毛党刷量刷单的账号造成的虚假繁荣,也会给相关企业造成不小损失。

此前熊出墨请注意在《公共WiFi变现产业链调查:免费蹭网背后 被莫名其妙薅羊毛》也有提到,免费的就是最贵的,最常见的蹭网背后都有着一条完整的产业链。所以,你以为在“薅”免费的“羊毛”,却不料别人“薅”的是你的肉身。

综上不难发现,互联网行业充斥着形形色色的黑产,你我似乎都已无处可躲。但与其说坐以待毙,不如社会各方共同联起手来主动出击,让阳光照进黑暗角落,肃清整个互联网环境。

此外,即便黑产也在不断地自我升级,但是从腾讯安全团队推出的TRP-A反病毒引擎、反挖矿防护、女娲石等技术和产品来看,目前安全机构对于病毒木马的防范工作已经相当完善,能够做到从源头进行监控,防患于未然。

总而言之,“道高一尺,魔高一丈”这句话对于互联网黑产来说已经不再适用。现有环境之下,你我要做的不外乎四个字——洁身自好。