一般认为家庭网络没有任何值得黑客攻击的目标,但2016年发生的Mirai僵尸病毒攻击事件,大大地改变了所有人对智慧居家的安全认知。

以Mirai为例,病毒通过不断扫描家用物联网设备,例如无线路由器或摄像机等,第一代病毒只是利用连网设备默认的账号密码尝试登录,就可顺利地感染了数以百万计的家用设备,并且利用这些被感染的设备,成功对电信运营商发起大型分布式阻断服务攻击(DDoS攻击)。过去的DDoS攻击,通常黑客只能使用数千至数万台僵尸服务器来攻击,只要运营商逐一将IP隔离,便可顺利阻挡;但Mirai却可轻易地发动数百万台设备,发起超过1TB流量的攻击,以致许多运营商束手无策。

有鉴于此,各国开始重视物联网设备的安全,从美国前总统奥巴马提出的“国家网络安全行动计划(Cybersecurity National Action Plan)”,所衍生出的UL2900安全标准,到OWASP的IoT安全十大漏洞,而台湾工业局跟资策会汇集产业界意见后推出的《视频监控系统网络摄像机网络安全标准》也在今年正式上路。另一方面,网络摄像机被植入后门以及家用路由器中毒等安全事件层出不穷,智慧居家安全逐渐上升为国土安全议题,如2017年初D-Link跟华硕的路由器便曾遭美国联邦贸易委员会(FTC)控告,后来虽达成和解,但美政府重视智慧居家安全的程度可见一斑。

IoT设备将成黑客主要攻击目标

连网设备使威胁无所不在,为何黑客开始以IoT设备作为目标呢?原因有以下几点:

- 同构型设备数量众多,且遍布全球,例如:一旦破解某品牌摄像机,其他摄像机骇入方法大同小异,可快速扩散病毒。

- IoT设备永远连网,所以易攻击,也是担任跳板的绝佳目标。

- IoT设备运算资源少,因此无法安装传统防毒或安全防护软件。

- IoT设备大多没有自动更新软件的功能,旧款软件上的漏洞容易被渗透。

- 多数IoT设备支持云端及App联机,造成黑客更易从App去逆向破解或云端渗透。

读者接下来可能要问,为什么这么多网络安全公司,却无法提供适当的安全防护呢?事实上,目前绝大多数的网络安全防护技术,仍建立在非常古老的特征码扫瞄基础下,原理是将已捕捉到的病毒样本行为特征萃取出来成为病毒数据库,再比对进来的网络流量及封包。举例来说,就像是进出机场海关时,海关人员比对通缉犯照片,如果长相跟通缉犯神似,就会被拦下;但若尚未被登录在通缉犯名单中,或是经过整形易容,便可以顺利通关。

特征码扫描也遇到相同的问题,以现今病毒攻击手法变化及散播之快,防毒公司往往来不及公布新的病毒特征,或者病毒特征不断变形,还未拿到病毒样本就已扫遍全球,此即为零时差攻击。再加上物联网装置里面的CPU及内存为了节省成本,大多配备仅足够应付设备使用的最低硬件规格,难以再容纳一个庞大的安全防护软件嵌入,更遑论有储存庞大病毒数据库的空间。虽然目前有安全厂商宣称采用云端病毒数据库,扫描引擎只需送上云端比对即可,但这种做法一方面增加了流量的延迟时间,再来增加使用者对自身隐私是否也被上传云端的疑虑,且仍然无法解决零时差攻击的问题。

智慧居家的安全防护建议

究竟黑客是如何骇入这些成千上万的设备?通常他们会采购一些目标设备来测试漏洞,这些设备大多为保护机制较弱且有开放外网连入,例如路由器或是网络摄像机。一旦找到攻击方法,几乎同类型又保护不全的设备皆会列入攻击名单中,黑客即可开发出可自动扫描此类IoT装置的爬虫程序,然后在网络上四处扫描该装置的外网漏洞;如果顺利入侵家中路由器或摄像机,这些程序则会再透过内网扫描来入侵其他设备,简直防不胜防。

针对智能居家使用者的自我防护,笔者建议如下:

- 尽量使用欧美品牌或台湾品牌有外销美国实绩,有经过认证更佳,通常这些厂商不会建置后门,而且对于出现新的安全漏洞时,也较快释出更新的软件或韧体。

- 更改家中所有设备的默认密码成为强密码,如能定期更新密码会更加安全。

- 定期更新软件。

- 家中笔记本电脑及手机应尽量安装封闭式的操作系统,避免使用开放系统。

- 务必将不必要的云服务以及在外远程透过App连回家中设备的服务关闭,因为这些服务极可能成为黑客程序渗透的漏洞。

- 勿随便开启及回复不明电子邮件,尤其要确认寄件人的邮件地址,因寄件人名称可以被伪冒,一定要在寄件人字段上按鼠标右键确认寄件人地址,笔者就常收到伪装成微软或苹果公司寄来,要求输入密码确认的钓鱼邮件。

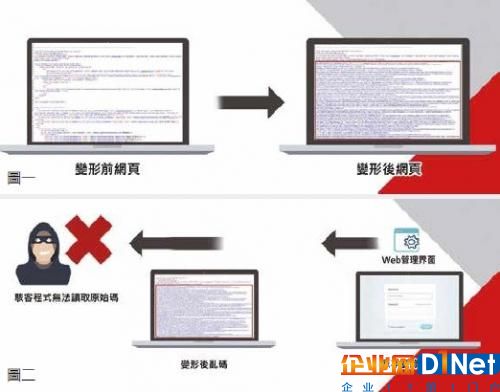

除把握上述要点之外,现在也有许多新创网络公司在研究新的物联网防护技术。以美国新创公司Forceshield发明的动态变形网页(Dynamic Transformation)技术为例,当使用者用浏览器浏览经由Forceshield网关软件保护的网页,所看到的网页原始页为乱码,而且每次皆不同 (如图一),因此将它利用在物联网设备的管理页面时,黑客的病毒程序无法读懂网页原始码内容(如图二),只能放弃攻击。此种技术不但轻薄短小( 小于2MB),可轻松嵌入IoT设备、不须更新特征码,相同技术可运用在App及云端运用上,能挡住大多数僵尸病毒的自动化攻击,已获得许多大型网站及IoT设备使用。

随着IoT装置持续增加,强化智能装置的连网安全已经刻不容缓,期望未来有愈来愈多的新创公司投入IoT安全防护,以满足用户安心使用智能居家设备的需求。