不久前,亚信安全发布了《2018年第一季度网络安全威胁报告》,其中不仅指出了挖矿病毒的肆意妄为,更通过大量数据说明了商业电子邮件攻击(BEC)的活跃表现。BEC在原理上并不新鲜,往往就是将邮件发件人伪造成你的领导、同事或合作商,并骗取商业信息或钱财,这个骗局至今已经流行了三十多年,为何今天还有人频频上当?

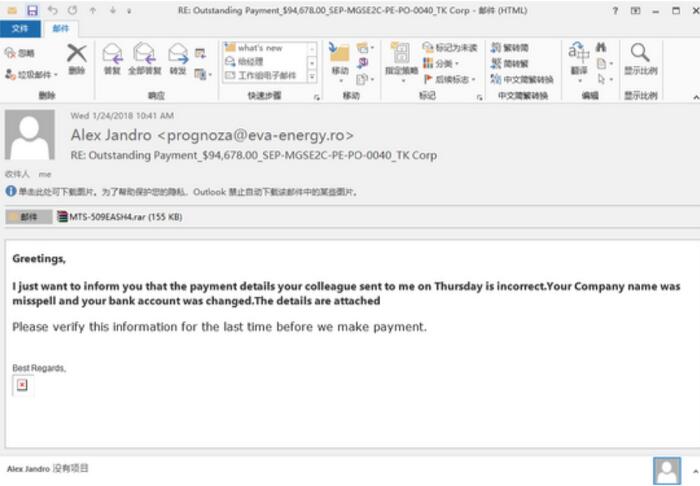

发动BEC攻击的电子邮件

这不是什么神奇的手法

这种上世纪八十年代的骗术在经历了纸质信件、传真、再到如今的电子邮件,仍然有不少人“乐此不疲”的被骗取钱财,最重要的原因之一就是它的“低成本”。首先,骗子们不用掌握什么高深的网络攻击技巧,通过海量的邮件群发功能,就可以实现“一封邮件,骗走一栋房子”的梦想,这无疑让超值的BEC当选了黑客的宠儿。

其次,虽然各种即时通讯工具随手可用,但是电子邮件并不过气,这是日常工作中极为重要的通信工具,尤其是企业用户,电子邮件往往意味着“正式”的沟通或者决策,特别是当邮件显示收件人来自领导或是同事之后,警惕性往往会下降,攻击者只需要通过简单的欺骗手段便能够成功诱惑受害者打开附件、点击链接。

BEC诈骗依赖社会工程学制作电子邮件。对此,亚信安全技术支持中心总经理蔡昇钦表示:“BEC攻击也常被称为‘变脸’攻击,对象主要是针对企业的高层管理人员。诈骗者只需伪装成企业 CEO 、CFO或其他高管,并在并说服其他高管在短时间进行经济交易,而犯罪者一旦成功实施诈骗,便可从中获得巨大经济回报,对相关企业造成重大的经济损失。亚信安全发现了大量黑客发动的BEC攻击,并且已经被证明他们成功入侵了石油、天然气等重要行业的基础设施,导致重要资料被窃取。”

“朋友圈”可能暴露你的行踪

BEC诈骗的第一步往往是获得目标公司员工特别是高管的账号密码。为了获取这些信息,最传统的攻击方式是使用电子邮件来散播键盘记录程序,以便从目标机器上窃取用户的账号信息(针对高管的攻击也称为“钓鲸”)。由于现在大多数用户轻易不会点击邮件中的附件,一些终端防护软件和邮件防护系统也会检测到这种包含恶意代码的邮件。所以网络不法分子往往寻求更先进的方式,例如传播夹带HTML附件文件的网络钓鱼邮件,在打开后要求用户输入电子邮件帐号和密码以查看文件。

获得账号信息只是第一步,BEC诈骗成功与否,最重要的是让受害者越相信欺诈电子邮件其实是真实的,这就要回归到社会工程学。因此,很多 BEC黑客往往会摸清公司最近可能存在的市场交易,以及高管人员的行程安排。比如,与合作伙伴的定期财务往来?典型工作(或加班)时段是几点到几点?公司之间的联合活动安排?商务旅行的时间和地点安排?谁在休假?在哪里休假?

蔡昇钦提醒用户:“虽然国内没有广泛用到Twitter和Facebook,但我们有强大的微信。对一些人来说,微信已经成为了生活账本,这里不仅有公司的重大活动、个人的偏好、家庭成员的点滴,也会有大量的图片信息。某些拍照软件调用了照片Exif参数中的GPS全球定位系统数据,这些来自于手机内部的传感器以及陀螺仪的数据,把拍照时的位置、时间等丁点不差地记录了下来。所有这些数据,无论是公开的还是秘密的,都会带领攻击者迈向成功。”

人+网关,两道极重要的防线

由于结合了复杂的“社工”技巧,商业电子邮件攻击(BEC)的防范并不简单,这不仅需要通过培训员工,提升识别假冒邮件的能力,以及网络社交工具的良好使用习惯,还需要可以检测出钓鱼邮件和未知威胁的智能型网关系统。

对此,蔡昇钦表示:“企业应对BEC攻击,需要采用量身定制的解决方案,并且需要与现有的邮件网关无缝协同工作,创建集成防御战略,利用高级检测方法来检测和阻止定向工程邮件的攻击。”

他还建议,企业用户可以根据自身规模和网络安全架构的实际情况来部署和调整安全架构。比如,大型企业可以综合部署亚信安全深度威胁发现平台(Deep Discovery,DD),发挥深度威胁发现设备(TDA)、深度威胁安全网关(DE)、深度威胁邮件网关(DDEI)、深度威胁分析设备(DDAN)、深度威胁终端取证及行为分析系统(DDES )等产品的联动效果;中小型企业则可以部署深度威胁邮件网关(DDEI),应用其定制化沙箱分析功能,识别邮件中的未知威胁,提升BEC攻击的防御能力。