一、DDoS走向大众化、常态化

以简单粗暴著称的DDoS攻击,于今年早些时候成功突破了T比特级攻击流量,再次刷新了记录。对于企业来说,如何在持续增长的攻击规模下求得安全,摆脱自身网络安全设备的扩展性瓶颈,了解其四种变化就变得尤为关键了。

1. DDoS走向大众化

令人想不到是,最早能够追溯到1996年年初的分布式拒绝服务攻击,在经过了漫长的22年后,依然是备受攻击者追捧的一种网络攻击手段。而鉴于DDoS平台工具在互联网上可用性越来越高,DDoS攻击正在转向软件即服务(SaaS)模式,攻击者可以通过付费雇佣的形式,对目标服务器展开定制化攻击。

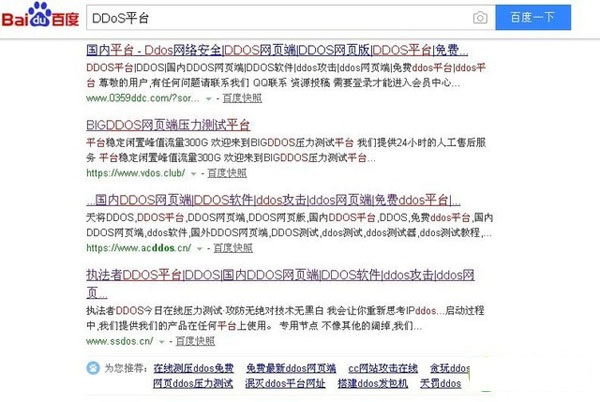

可以说,花钱招的“打手”越多,DDoS攻击流量越大、持续时间越长,攻击效果也越明显,已变成当前企业必须面对的一大网络安全顽疾。更可怕的是,与其他恶意软件即服务的模式不同,不少DDoS攻击平台都以半合法的身份在互联网上存在。雇佣者甚至不需要去网络黑市上寻找,直接百度搜索就能在第一页上看到。

号称DDoS平台的随处可见

这些平台往往自称可提供“网站压力测试”,用于测试网站服务器和带宽对于访问流量的承载能力。今年5月份被国外多家执法部门联合一举端掉的webstresser.org,正是这样的一个披着“合法”外衣的DDoS攻击平台。

2. DDoS攻击常态化

今天的DDoS攻击不仅越来越大众化,更快速向常态化过渡。有数据显示,2017年共发生750万次DDoS攻击,约占全球互联网流量的三分之一。受访的服务提供商表示,经历了越来越多的容量耗尽攻击,还有受访企业表示遭受的隐身应用层攻击也增加了30%。

同时,59%的服务提供商和48%的企业则经历了多向量攻击,要比2016年提升20%。而这些多向量攻击在单次持续性的攻击中结合了大容量泛洪、应用层攻击和TCP状态耗尽攻击,导致攻击防护越来越复杂,往往令攻击者更容易得手。

在DDoS攻击成为常态之际,其攻击规模也在逐年增长。今年3月份针对Github的T比特级DDoS攻击后,将DDoS攻击正式拉进了“T比特攻击时代”。

二、攻击目标硬件化 防御部署混合化

1. 攻击目标硬件化

然而随着DDoS攻击规模的日益扩大,其所覆盖到的目标也不断变化。有调查指出,从2017年以来,数据中心运营商表示36%的入站攻击以路由器、防火墙、负载均衡设备和其他数据中心基础设施为目标。大约48%的数据中心受访者表示DDoS攻击期间,防火墙、IDS/IPS设备和负载均衡设备失效导致宕机,较2016年的43%有所增加。

DDoS攻击瞄准网络基础硬件

此外,针对企业网络硬件设备等基础设施的DDoS攻击也大幅增加。调查中,有61%的企业表示,其网络基础设施遭到了攻击,52%的防火墙或IPS设备在DDoS攻击期间失去防御功能或导致设备宕机。

而在面向服务提供商的攻击中,对基础设施的攻击则没有如此普遍,统计显示10%是以网络基础设施为目标的,另有15%则是以服务基础设施为目标的。

2. 防御部署混合化

由于以防火墙、IPS设备为主的安全防护硬件在DDoS攻击者发动的TCP状态耗尽攻击面前不堪一击,无疑为企业网络防护埋下了隐患。但尽管如此,这些基础的网络防护设备在抵御DDoS攻击上仍旧是企业的重要选择。如在服务提供商中,防火墙在最常见的DDoS缓解选项中排名第二,而在企业中,防火墙是82%受访者的第一选择。

因此,在防御DDoS攻击策略上,如何避免单一依靠传统的安全防护硬件,转而部署能够结合本地防护以及云端缓解功能的混合解决方案,才能做到更为有效的防护。借助智能DDoS缓解系统,当攻击规模达到特定阈值时,其可发出的信号自动激活云端防御措施。这在现阶段DDoS攻击规模越来越大,攻击方法涉及越来越多的应用层之时,变得尤为关键。

三、结语

面对逐年严峻的DDoS威胁,一个不争事实是要构建出一个多层次智能综合防御体系,才能为企业网络及数据中心提供有效防护。而借助智能化、自动化本地内置防御措施,辅以云端清洗缓解方案的联动,将在未来DDoS攻击防护体系中发挥出强大威力。