再过一周,全球安全从业人员就将齐聚旧金山2018 RSA安全大会,讨论信息安全新技术和网络攻击抵御方法。与往年一样,届时展厅将满是最新技术,从人工智能、容器安全、威胁情报和威胁追捕到下一代终端安全,令人眼花缭乱。但这些新兴技术真的能有效防御今天的动态网络威胁吗?

Gartner预测,2018全球网络安全开支将达960亿美元,比2017年的890亿美元上涨8%。该数据反映出公司企业正向已有安全栈中融入新兴技术以减小网络风险暴露面。同时,我们所经历的安全事件却一直在增加。于是,投向安全的这些资金真的有起到效果吗?

这一安全开支悖论在最近的几项研究中有所反映。比如说,道琼斯客户情报分析发现,62%的CEO认为恶意软件是公司最大的威胁。而另一份报告,《2018 Scalar 安全调查》中,受访者认为网络安全(61%)或传统终端防护(49%)比身份保障和访问控制(18%)更有效。451 Research 的《2018 Thales 数据威胁报告》显现了类似的结果,网络安全(83%)和终端安全(70%)被认为是有效性最高的。这不一致的结果反映出,对于哪种攻击方法是企业的最大威胁,会给安全带来“身份危机”,业内目前缺乏共识。

很多企业并没有意识到到身份及访问管理在减小数据泄露风险上的作用。对2017年重大数据泄露事件的事后分析揭示,被盗身份才是这些网络攻击的主要入口点。事实上,81%的黑客相关安全事件都利用了或被盗、或默认、或较弱的口令。

这种局势下,公司企业需认识到,重点保护终端和网络的边界安全方法并不能防护基于身份和凭证的威胁。除非我们开始采取以身份为中心的安全方法,否则账户盗窃攻击将继续为数据泄露提供完美掩护。

感觉以上言论尚不能说服你转向以身份为中心的安全方法?那我们不妨来看看这种安全方法都能避免掉哪些漏洞吧:

- 公开保存的不安全口令

- 在多个不同应用及资源上使用相同口令

- 集中保存的共享口令(比如管理员公用口令)

- 只依靠口令而非多因子验证(比如一次性口令、软令牌、生物特征识别等)

- 权限过高的用户账户被利用

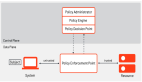

公司企业应摒弃“信任但要验证”的传统方法,转向零信任安全模型,假定网络中的用户并不比外部用户可信。

零信任安全模型的4个基本原则是:

1. 验证用户

基于位置、设备和行为来评估用户安全情况,确定用户是否是其所声称的身份。采取恰当的措施(比如多因子身份验证)来确保用户真实性。

2. 验证设备

无论是公司设备、BYOD还是公共主机、笔记本电脑或移动设备,基于设备身份和安全情况实施访问控制策略。只允许受信终端访问公司的资源。

3. 限制访问与权限

如果用户和设备通过了验证,对资源实施基于角色的访问控制模型,赋予其仅供完成当次工作的最小权限,对特定应用和基础设施开放有限时间的适时访问权。

4. 自适应

各类源(比如用户、其设备、与之相关的所有活动)总在不断产生信息。利用机器学习来设置上下文相关访问策略,自动调整并适应策略。

零信任安全模型为实现身份与访问管理策略提供了非常程序化的蓝图,可以保护企业内部及云端的应用、设备、数据和基础设施的安全。因为零信任并非非此即彼的方法,它可应用在不同的阶段。采用此模型,公司企业最终能发挥自身安全投资的最大效益,更好地保护自身不受数据泄露侵害。